損害保険ジャパン株式会社

DXをきっかけに、脆弱性の管理をより高度に、より効率的に。

神戸: 早速ですが、御社で脆弱性管理ツールを見直すことになったきっかけをお聞かせください。

小中: 日本の大企業の多くは1980年代から基幹システムの構築がはじまり、それを徐々にエンハンスしてきたという歴史があります。私たちも5年前からシステムの基幹刷新、いわゆるDXに取り組んでおり、私もIT企画部のメンバーとして携わっています。新システムの構成はサーバー数で1,000を超え、開発体制はピーク時に2,000名を超える大規模なものです。DXを推進するなかで、私たちは損害保険サービスを提供する会社として、代理店やお客様の情報を守るために脆弱性の検知をより強化し、その管理・運用を効率化させることが必須課題でした。今まで手動でやっていたことを新しい手法で効率的に運用できる、そんな脆弱性検知の製品を探していました。

西山: 私はこのDXを実装するSOMPOシステムイノベーションズ株式会社のメンバーとして、脆弱性検知の製品サービスの選定に関わりました。以前導入していたサーバー構成管理ツールは検知精度に問題があり、構成情報とツールの脆弱性情報のマッチングを行う際、「誤検知」が大量に発生していました。サーバーも大量にあるので、「脆弱性の情報」×「サーバー」×「誤検知」で数百万件という人手では対処しきれない程の検知情報がありました。脆弱性の情報を正しく把握できる人材も限られているので、一件、一件精査して対処すべきものをあぶり出し、トリアージするまでにはかなりの時間と労力を要していました。脆弱性に対する対応方針を決めていたにもかかわらず、現場が回らなくなり、そもそもの管理プロセスを抜本的に見直さないといけないという結論に至りました。

※DX: 未来革新プロジェクト

脆弱性管理ツールは机上での比較ではなく、実機検証を。

神戸: DXを推進するなかで、新しい脆弱性管理ツールとしてFutureVulsを採用いただいた決め手を教えてください。

西山: 机上の評価ではなく、各社の導入候補ツールを実際のシステム環境下で実機検証しました。その結果をファクトベースで判断し、FutureVuls を採用しました。選定する上で重要視したことは、まず、「検知精度が高く自動スキャンができること」次に、「自動トリアージにより判断が簡素化できること」最後に、「常時モニタリングで脆弱性の発生対応状況が可視化できること」でした。これら3つのポイントを全て満たしたのはFutureVulsだけでした。

小中: 金融機関のシステムは止めることができないのでパッチも簡単には当てられず、どうしても脆弱性への対応期間が長くなります。そのため検知した脆弱性情報とその対応状況を過去の履歴から時系列で追うことが重要になります。追跡機能に関してもFutureVulsは群を抜いていました。また、他社のものよりも処理が早く、実際にシステムに入れたことによって起こる障害もありませんでした。他にもUIが各メンバーから高い評価を受けていました。システム規模が大きくなると、組織横断で運用をマネジメントするため、しっかりとしたUIが必要になります。FutureVulsは脆弱性単位で集約された情報が表示されるので、それぞれの担当者がカバーすべき情報をひとつの画面上で直感的に把握できます。こうした他社との違いは、実機検証をやったからこそ実感できた部分でもあります。机上での比較だけだと各社の差がわかりにくいことも多いので、現場の担当者は導入後の運用をしっかりと見据えた上で、実機検証することをお勧めします。

吉井: 他の製品と比べかなりスムーズに導入することができました。これにより本来の目的であった検知能力や運用面の要件確認などに十分に時間を費やすことができました。

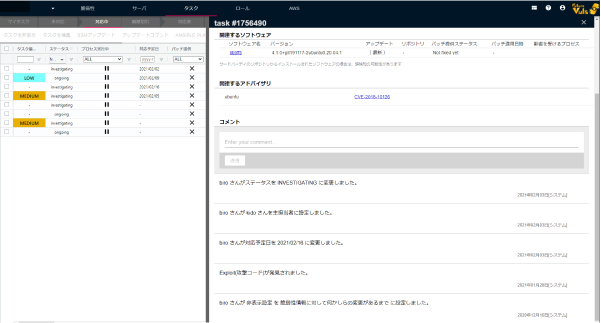

FutureVuls上で脆弱性情報を過去の履歴から時系列で確認

適正なリソース配分を可能に。運用もレベルアップ。

神戸: FutureVulsの導入後、どのような効果、または変化がありましたか。

西山: まず資産情報の手打ち登録や誤検知の精査が一切必要なくなりました。1件ずつ処理していた数百万件の起票も脆弱性単位で表示されるUIにより1,000件くらいに減りました。そこから、共通脆弱性評価システム「CVSSスコア」に加え、「ネットワークから攻撃可能」「Exploitコード有」等のフィルター機能や自動トリアージ機能を使うことで、リスクの低いものを消し込み、リスクの高い脆弱性を抽出していくのですが、他のツールでは、脆弱性情報のマッチングだけで、トリアージまで踏み込んでやってくれるものはありませんでした。また、CSIRT(Computer Security Incident Response Team)としても、各チームの対応状況、対応期限が迫っているものがどれくらいあるのか、といった情報がリアルタイムに分かるレポート機能はとても重宝しています。対応のステータスを把握することで、各チームにリマインドもできるようになり、元来の目的であった脆弱性への対応スピードが格段に上がりました。

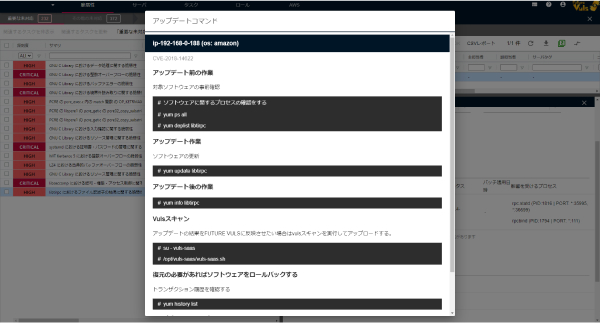

小中: 今まで誤検知の精査も含めトリアージに時間がかかっていましたが、FutureVulsによって本来やるべき「対応」にリソースが割けるようになり、運用のレベルが1つ上がりました。また、金融機関は本番作業をする際、必ず手順書を作成しなければならないのですが、CVEを解消するためのコマンド表示機能はとても便利で、作業負荷をかなり軽減してくれています。

吉井: 従来は脆弱性情報の還元が月一回でしたが、FutureVulsを導入することで毎日最新の情報が確認できるようになりました。今後すべての脆弱性をつぶしていくのは課題としてありますが、達成する目標が明確になり、メンバーの脆弱性対策意識向上へも貢献していると考えています。

CVEを解消するためのアップデートコマンドを表示できる

脆弱性管理は世界的にも当然の流れ。サイバーセキュリティには是非FutureVulsを。

神戸: FutureVulsはどういった会社にお勧めでしょうか。また今後の期待もお聞かせください。

小中: 日本企業はサイバーセキュリティに対する考えや対策がかなり遅れていると思います。システムがインターネットに接続されていたら必ずサイバー攻撃は受けるものだという前提で考えるべきです。米国は特に進んでいますが、脆弱性を管理することは世界的にも当然の流れです。FutureVulsは、無償のオープンソース版「Vuls」もあるのでサイバーセキュリティに携わる方々には是非一度、使ってみてもらいたいなと思います。また、小規模システムなら「FutureVuls Standard Plan」(有償)もありますが、一定規模の情報資産を持っている企業であれば長期間のトラッキング等、脆弱性管理が大変になることもあるので、今回我々が導入した「FutureVuls CSIRT plan」(有償)が向いていると思います。

西山: 今回の導入にあたって、海外のツールとも比較検証しましたが、FutureVulsは圧倒的に使いやすく、実機検証をしたときに、絶対にこのツールを使って運用したいと思いました。私個人の意見ですが、世界的にも通用する製品だと高く評価しています。オープンソースの思想を取込むという今の米国流の手法を導入したツールではないでしょうか。これからも脆弱性にスピード感をもって対応できるツールとして進化してほしいです。

小中: 開発者の顔が見えるというのはとても重要です。神戸さんというスーパーエンジニアの存在はとても心強いです。IT業界は進化が早いので、進化のスピードについていけるツールはある程度のエンジニアを抱えているところでないと開発が難しいのではないかと思います。FutureVulsは外資系のツールと比較してもリリースサイクルが圧倒的に早く、サポートの対応もしっかりしています。サイバーセキュリティに携わる者には、表には見えない隠れた作業がまだまだありますので今後も担当者の作業を軽減するような機能拡張を期待しています。

吉井: 脆弱性管理に疎かった私でもこのツール導入を通して感度が高まりましたし、トリアージ自動化による判断コスト削減を享受することはとても価値があると考えています。脆弱性管理に苦戦しているすべてのユーザにおすすめしたいです。