はじめに

こんにちは、FutureVuls開発チームの和田皓翔(わだ ひろか)です。

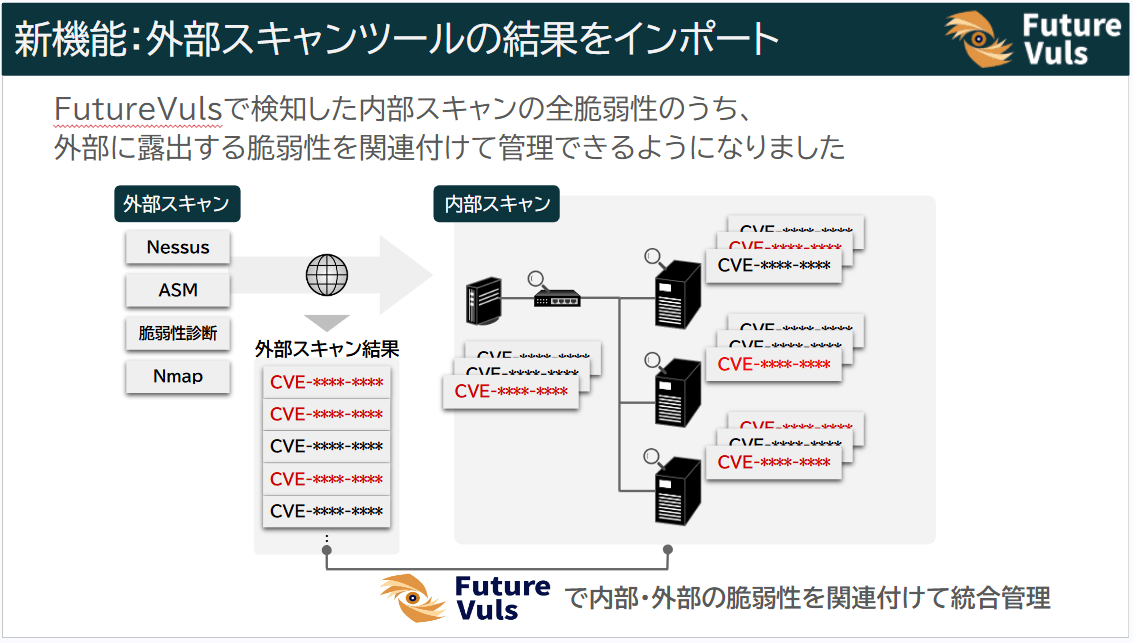

10月21日のリリースで、新たにネットワークスキャンツールやWeb脆弱性診断結果をFutureVulsに取り込む機能が追加されました。これにより、ASM (Attack Surface Management)、Qualys、Nessus、Nmapなどで取得したインターネットからの外部スキャン結果をFutureVulsにインポートし、内部の脆弱性とインターネットに露出している脆弱性を紐付けて管理できるようになりました。

脆弱性のスキャン方法には、インターネットからの外部スキャンと、FutureVulsのような内部情報に基づくスキャンの2つの方法があります。それぞれのメリット・デメリットを以下の表にまとめました。

| スキャンタイプ | メリット | デメリット |

|---|---|---|

| 外部スキャン | - インターネット上の脆弱性をスキャンできる - 導入が簡単(内部にセットアップ不要) |

- 検知精度が低く、簡易診断(網羅性が低い) - 内部の具体的な脆弱性は追加調査が必要 |

| 内部スキャン | - 完全な資産情報を基に脆弱性を検知(精度・網羅性が高い) | - 内部にセットアップが必要で導入工数が高い - インターネット上の脆弱性は不明 |

では、どちらか一方のスキャンだけで十分なのでしょうか?

いいえ、そうではありません。理想は両方の方式を併用し、それぞれのメリット・デメリットを理解して効果的に組み合わせることです。

先日、ISOG-Jから公開された「ASM導入検討を進めるためのガイダンス(基礎編)」の「2.2 ASMのプロセス」には、次のように記載されています。

従来の管理方法(ルールベースでの管理)でIT資産を網羅的に把握し、把握した全てのIT資産、少なくとも全てのアタックサーフェスに対して脆弱性診断によるリスク評価を行うことができれば、理想的な管理状態に近いと考えられます。しかし、従来の管理方法での網羅的な把握も、全てのアタックサーフェスへの脆弱性診断も、コスト的な面から見て現実的ではありません。

IT資産を網羅的に把握して脆弱性を管理するFutureVuls方式と、インターネットからのスキャンを組み合わせる方法が理想的ですが、コスト面での制約があることが指摘されています。

ASMでのIT資産の検出+リスク評価のプロセスが有効に働けば、従来の管理方法では拾いきれなかったIT資産が発見され、高リスクなIT資産を優先して対策可能になるため、ASMだけでよいと考える方もいると思います。しかし、ASMでは資産検出は検索やクローリングなどにより稼働しているシステムを探すアプローチが多いことから、全てのIT資産を把握しきることは難しく、内部情報との連携も難しいと考えられます。また、リスク評価においても脆弱性診断と同程度ではなく、簡易的なものであることが多いです。

そのため、従来の管理方法(内部で管理している情報)とASM(外部から取得した情報)を組み合わせて、従来の管理方法では漏れてしまっていたIT資産を把握するようにIT資産管理プロセスを組み立てることをお勧めします。

ASMのようなインターネット側からのチェックだけでは、資産の列挙、内部情報の連携、検出精度に問題があり簡易的なチェックでとなることが指摘されています。

この記事では、このレポートに書かれている、「FutureVulsによる網羅的な管理とアタックサーフェス診断結果を組み合わせて、理想に近い脆弱性管理」を実現する方法を説明します。

具体的には、外部スキャン結果をFutureVulsにインポートし、インターネットに露出した脆弱性への対応を強化する方法について詳しく解説します。また、大量のIPや高頻度の外部スキャンが必要な場合、FutureVulsのREST APIを使って継続的なインポートを自動化する方法についても紹介します。

新機能の概要

Qualys、Nessus、NmapなどのネットワークスキャンツールやWeb診断、ASM (Attack Surface Management) の結果をFutureVulsに取り込むことができるようになりました。

この機能により、以下の利点があります:

外部に露出した脆弱性を即座に把握

FutureVulsで検知した脆弱性の中から、外部に露出しているものを画面上で素早く特定できます。外部に露出している脆弱性が、実際のどのサーバやアプリケーションに影響があるのかを画面上でドリルダウンで確認できるため迅速に対応可能です。チケットでの一元管理

インポートしたスキャン結果をFutureVulsのチケット機能で一元管理できます。担当者、期限、優先度を設定し、進捗状況や対応履歴をチーム全体で共有できます。また、外部露出した脆弱性が放置されるのを防ぎます。自動リスク評価で優先順位の明確化

FutureVulsのSSVC (Stakeholder-Specific Vulnerability Categorization) 機能により、インポートしたスキャン結果を自動でリスク評価し、優先順位付けできます。詳細な情報の表示

FutureVulsが保持する脆弱性情報や最新の脅威情報を表示し、より精度の高い対応をサポートします。

外部スキャン結果のインポート手順

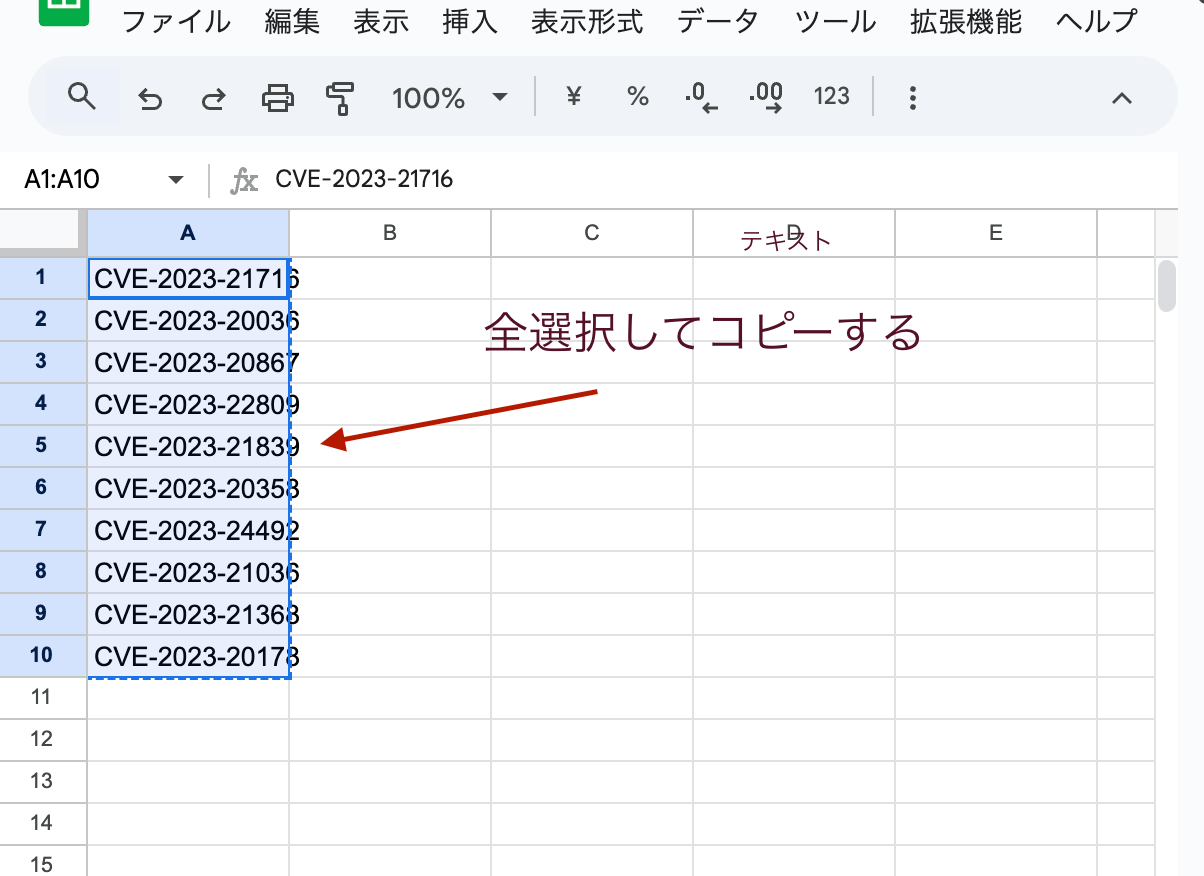

スキャン結果の取得と準備

まず、外部スキャンツールを使って脆弱性診断を行い、CVE-IDリストを取得します。取得した結果はCSV形式で保存し、ExcelやGoogleスプレッドシートで管理すると便利です。

FutureVulsへのインポート方法

取得した外部スキャン結果をFutureVulsにインポートするには、以下の手順に従います:

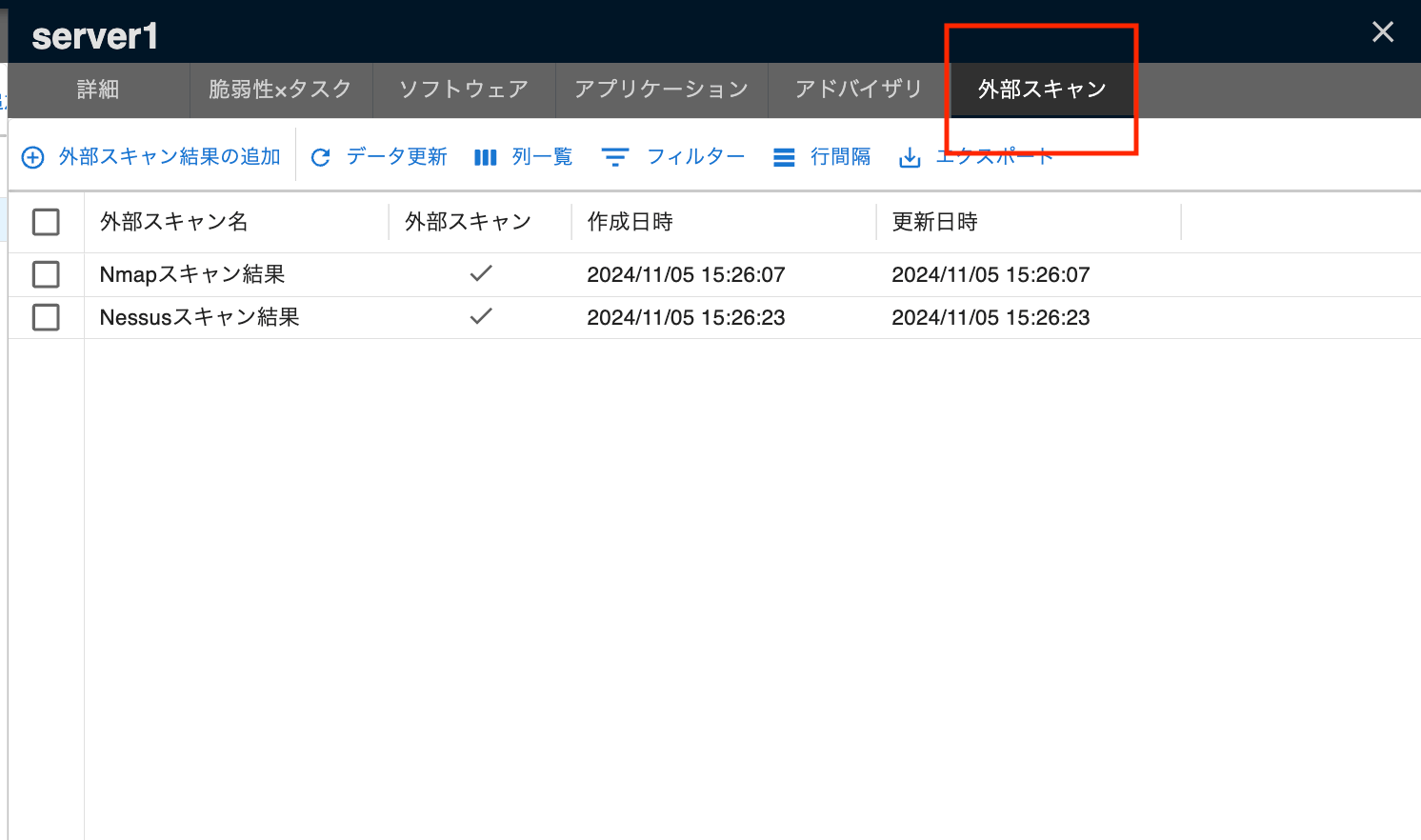

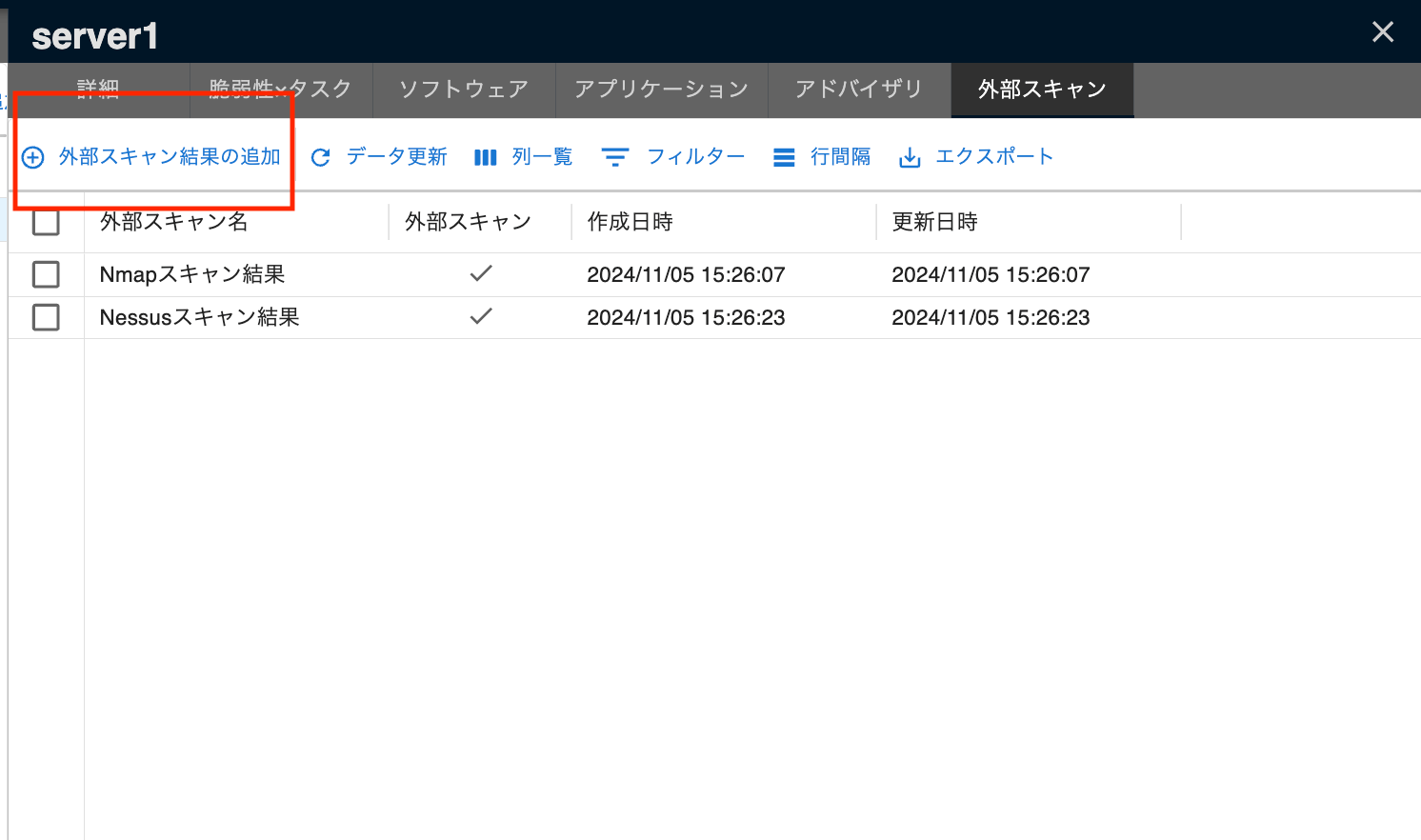

FutureVulsのサーバ詳細画面で「外部スキャン」ボタンをクリックします。

「外部スキャン結果の追加」ボタンを押して、追加ダイアログを開きます。

スキャン名とCVE-IDリストを入力し、「外部スキャン」としてインポートします。

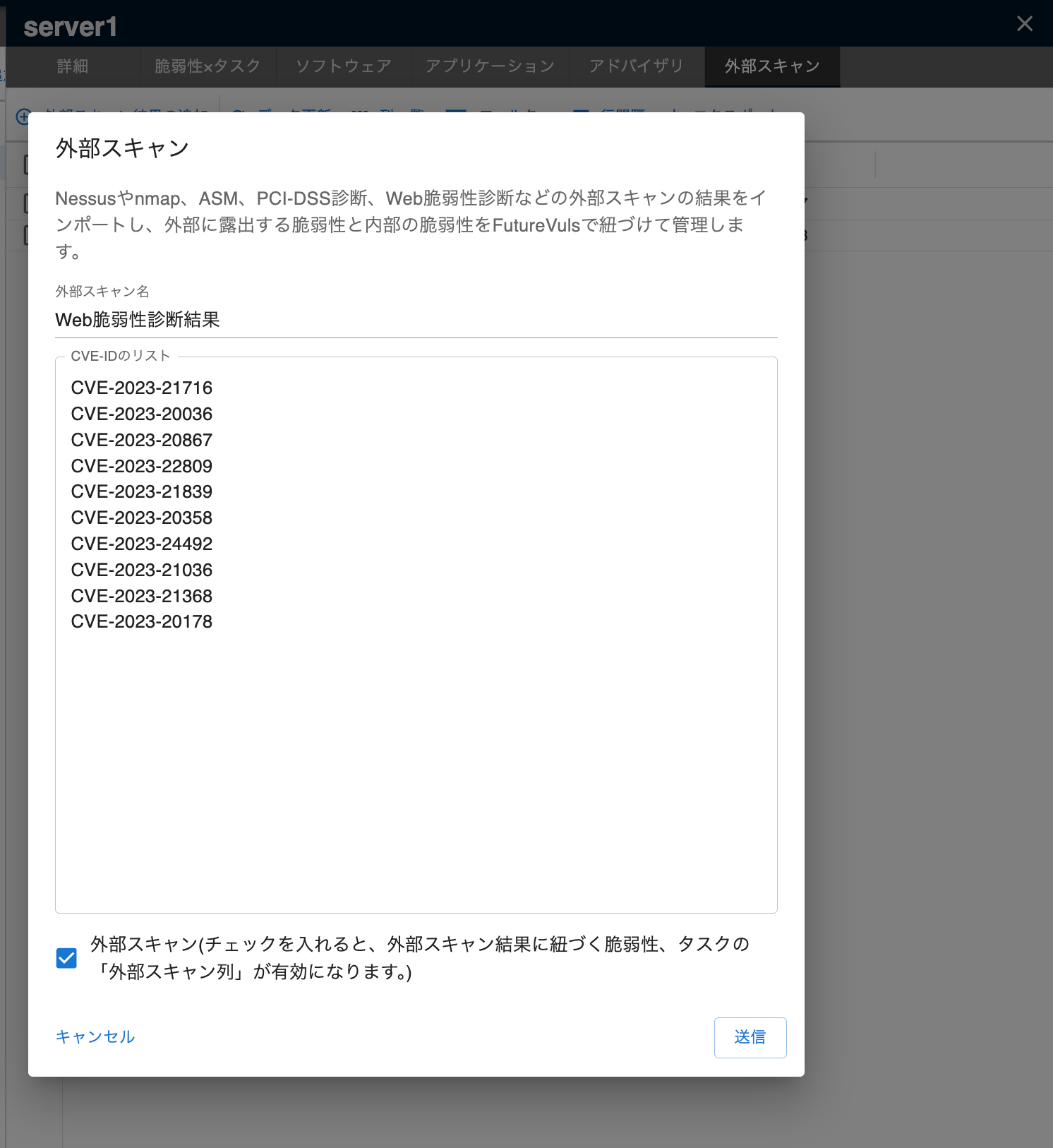

外部スキャン結果の追加ダイアログが開きます。各項目について説明します。

| 項目 | 詳細 |

|---|---|

| 外部スキャン名 | 追加する外部スキャン結果の名前 |

| CVE-IDのリスト | 外部スキャンで出力されたCVE-IDのリスト |

| 外部スキャン | 追加する外部スキャン結果の脆弱性が外部から露出しているものであるかどうか。デフォルトでチェックが入っている。 |

以上でインポートが完了しました。

一覧画面での確認方法

外部スキャン結果をインポートした後、脆弱性はFutureVulsコンソールに即時反映されます。タスクについては次回スキャン時に反映されますが、「サーバ詳細>手動スキャン」を行うことで即時反映させることも可能です。

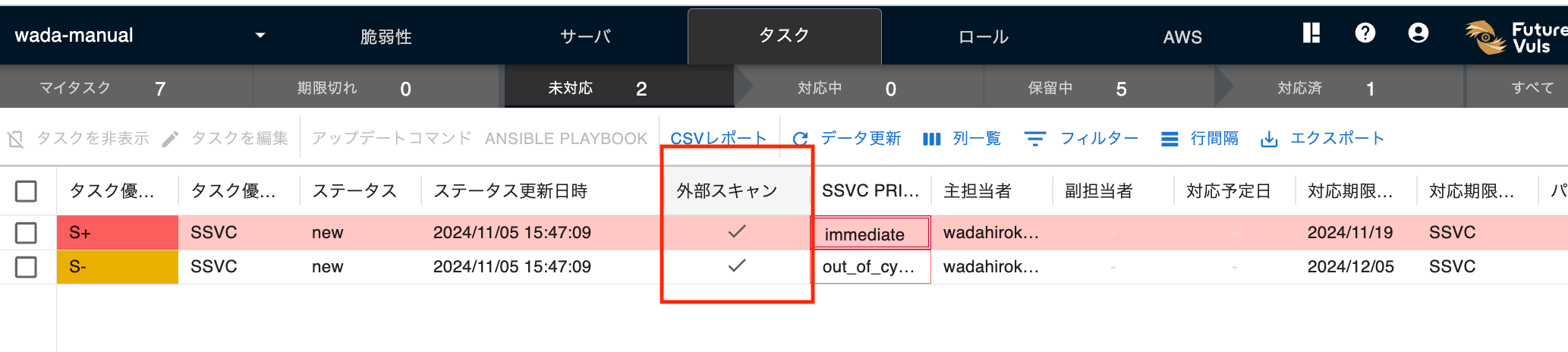

「外部スキャン」列は以下の一覧画面に追加されています。

| タブ名 | サブタブ名 |

|---|---|

| 脆弱性 | 脆弱性一覧 |

| 脆弱性詳細 > タスク x サーバ | |

| タスク | タスク一覧 (グループセットを除く) |

| ロール | ロール詳細 > 脆弱性 x タスク |

| サーバ | サーバ詳細 > 脆弱性 x タスク |

トリアージ編

疑似サーバを作成し、スキャン結果をインポートする

では、実際にインターネットからのスキャン結果をインポートし、外部の脆弱性スキャン結果と内部サーバの情報を紐付けてみましょう。

一般的に、ASMやNessusなどのスキャン結果が内部のどのサーバやライブラリに該当するのかを特定するには追加の調査が必要です。しかし、FutureVulsのロール機能やサーバタグ機能を活用すれば、この紐付けを画面上で簡単に行うことが可能です。

ここでは、すでに内部サーバがFutureVulsに登録されている環境を前提とし、外部スキャン結果をインポートしていきます。

まずは、前述の手順に従い、スキャン結果をインポートするための「疑似サーバ」を作成し、その上でスキャン結果をインポートしてください。

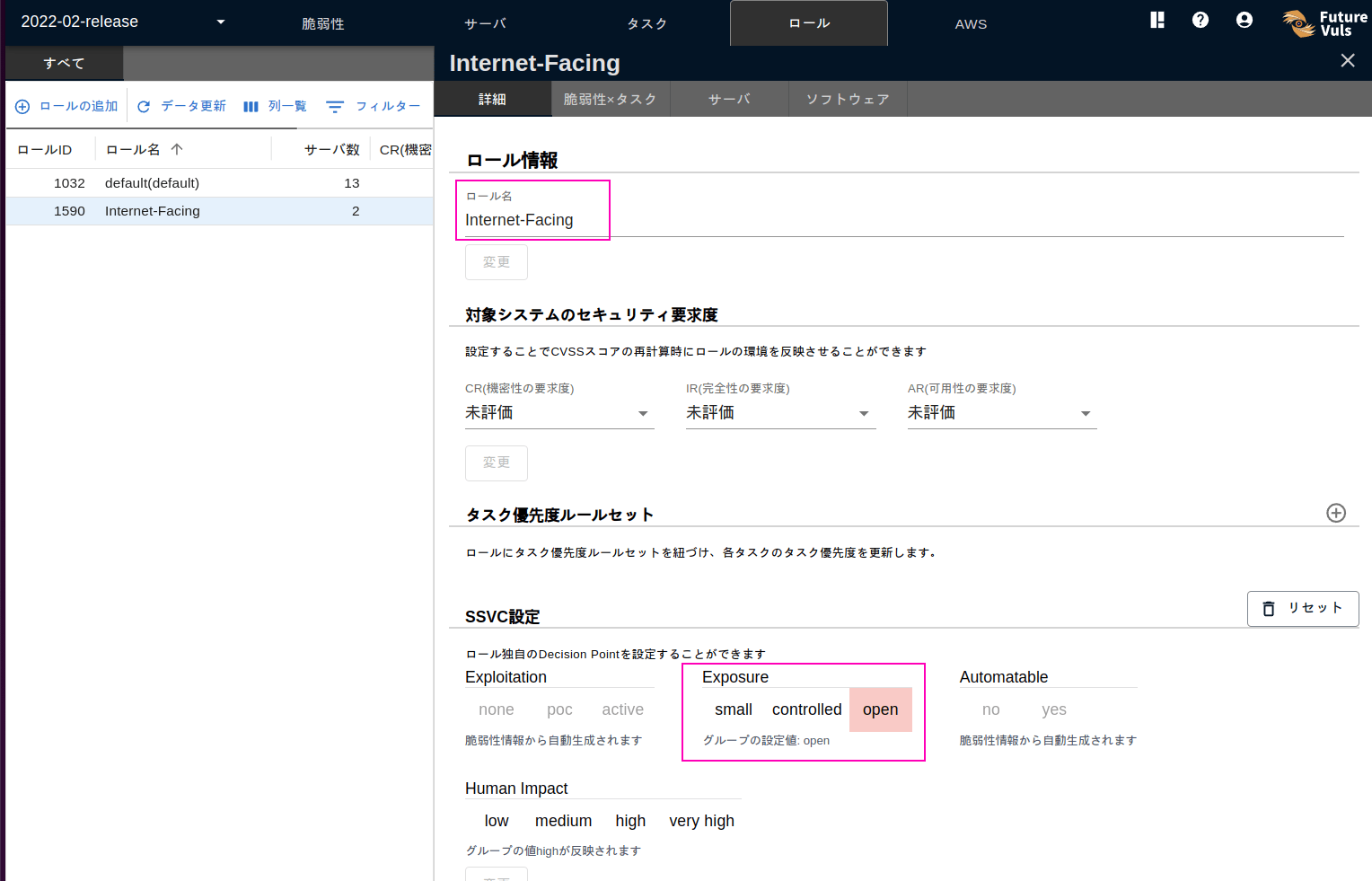

外部露出用のロールとサーバタグを作成

次に、インターネットに露出するサーバと、スキャン結果をインポートした疑似サーバに「ロール」や「サーバタグ」を設定していきます。

FutureVulsのロール機能を活用することで、インターネットに露出しているサーバ専用のロールを作成します。今回は、ロール名「Internet-Facing」を作成し、SSVCのExposureを「Open」に設定しました。

作成したロールを以下のサーバに設定してください。

- インターネットに露出するサーバ

- スキャン結果をインポートした疑似サーバ

また、FutureVulsのサーバタグ機能を使うことで、サーバに自由にラベル付けが可能です。ロールは各サーバに対して1つしか設定できませんが、サーバタグは複数つけることができるため、柔軟な管理が可能です。

今回は、インターネットに露出するサーバに対して以下のサーバタグを設定しました。

- インターネットに露出するサーバ:

public - スキャン結果をインポートした疑似サーバ:

public,nessus

脆弱性タブを使った外部に露出する脆弱性のサーバ特定手順

次に、FutureVulsの脆弱性管理で外部スキャンの結果をどのように処理し、外部に露出している脆弱性を持つサーバを特定する手順について説明します。今回は、脆弱性タブを使って実際にトリアージを進める流れを解説します。

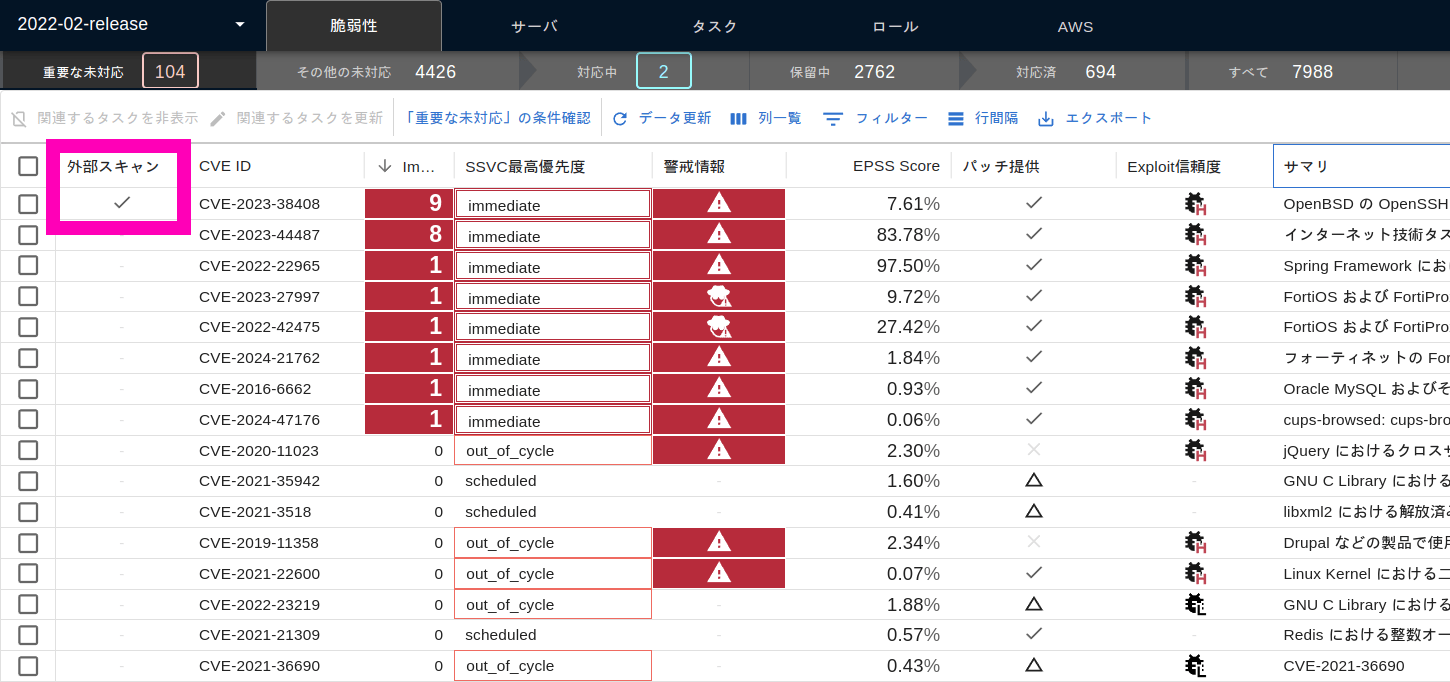

外部スキャン結果を使った脆弱性トリアージ

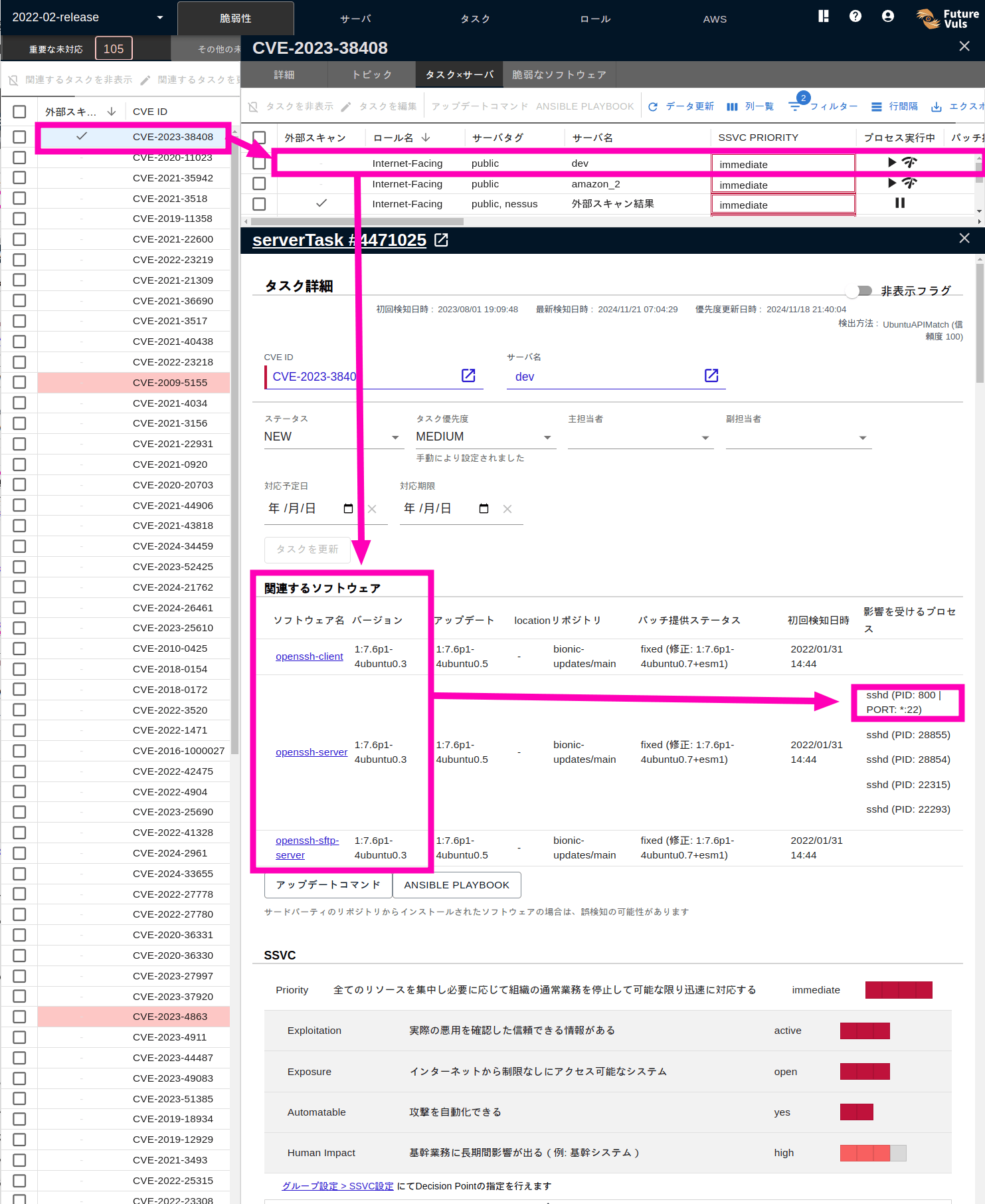

脆弱性一覧画面で「✓」がついている項目は、外部スキャンの結果で脆弱性が検出されたサーバが存在していることを示しています。重要なのは、この外部スキャン結果に基づいて脆弱性があるサーバやライブラリをさらに画面上で深掘りできる点です。これにより、ユーザーはどのサーバやアプリケーションのどのライブラリに対して対応すべきかをひと目で把握できます。

該当サーバを深掘りする

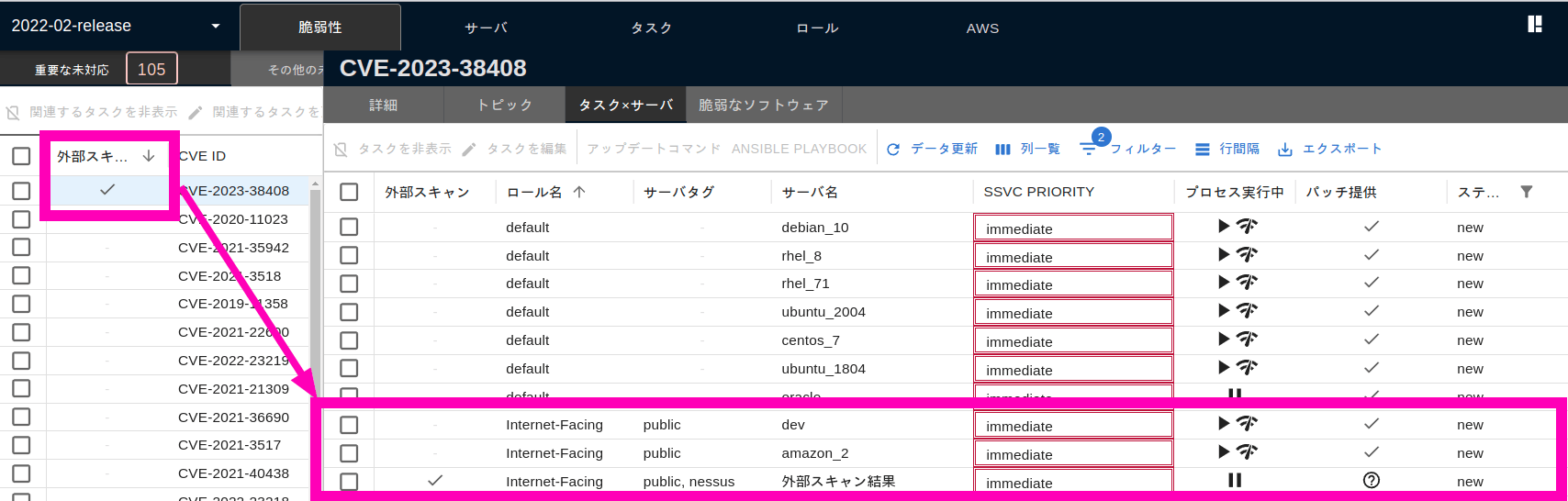

次に、脆弱性タブで「外部スキャン列」に「✓」がついている行をクリックして、外部に露出する脆弱性を持つサーバを特定します。この操作で第2ペインが開き、「タスクxサーバ」を選択すると、脆弱性が検出されたサーバの一覧が表示されます。この一覧には、インターネットに露出しているサーバとそうでないサーバが混在しています。

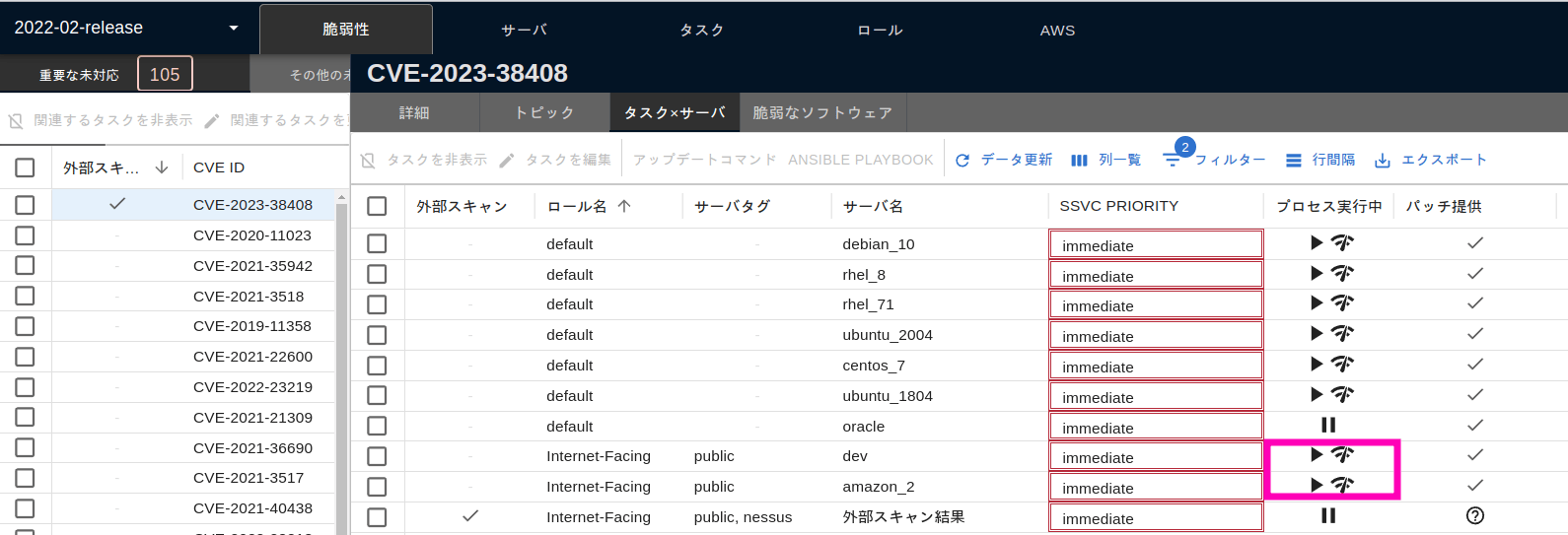

ここで注目すべきポイントは、「外部スキャン列」に「✓」がついているサーバや、「Internet-Facing」ロールが設定されているもの、またはサーバタグに「public」がつけられているサーバです。

「外部スキャン列」に「✓」がついている項目は、外部スキャンツールで検出された疑似サーバのタスクを示しています。一方で、外部スキャン列が空で「Internet-Facing」ロールが設定されている、もしくはサーバタグに「public」がつけられているサーバは、インターネットに露出している可能性があるサーバです。これらのサーバに存在する脆弱性がインターネットに露出している可能性があることを画面上で確認できます。

さらに、「プロセス実行中」列には「▶」や「📡」のマークが表示されることがあります。これらは、脆弱なソフトウェアのプロセスが実行中であり、さらにポートをリッスンしている状態であることを示しています。このポートがインターネットに露出している可能性が高いことも示唆されています。

なお、外部スキャン列に「✓」がなく、ロール名やサーバタグが空のサーバに対して検知されている同じ脆弱性は、インターネットには露出していないと判断できます。

サーバ内の脆弱性の詳細を確認する

さらに詳しく見ていきましょう。第2ペインの「タスクxサーバ」で該当する行をクリックすると、第3ペインが開き、タスクの詳細が表示されます。この詳細画面では、サーバ内で該当するパッケージやOSSライブラリのリストを確認できます。また、右側には該当パッケージから起動されたプロセスの情報や、リスンしているポート番号も表示されます。

今回の例からは以下の情報が読み取れます:

- サーバ名「dev」上で、

openssh-client、openssh-server、openssh-sftp-serverの3つのパッケージが、インターネットに露出する「CVE-2023-38408」に該当openssh-serverからプロセス「sshd」(PID:800)が起動中- 22番ポートをリッスンしている

つまり、この一連の流れで次のことが分かります:

- 外部スキャンの結果として検出された「インターネットに露出している脆弱性」が、内部のどのサーバに存在しているのか

- そのサーバ内のどのパッケージやライブラリが影響を受けているのか

- 影響を受けているパッケージやライブラリから脆弱なプロセスが起動しているかどうか

- さらに、その脆弱なプロセスがインターネットに露出するポートをリスンしているかどうか

これにより、脆弱性の状況を詳細に把握し、適切な対策を講じるための情報を得ることができます。

脆弱性対応の次のステップ

FutureVulsのこの機能を使えば、外部スキャンの結果から、内部のどのモジュールが脆弱性を持っているかをドリルダウン形式で簡単に追跡できます。また、先程のタスク詳細画面では、脆弱性のステータス変更、対応期限の設定、担当者のアサイン、タスクコメントの登録など、必要な対応を画面上で直接行うことができます。

担当者を割り振ったタスクのソートとフィルタで対応状況をチェックする

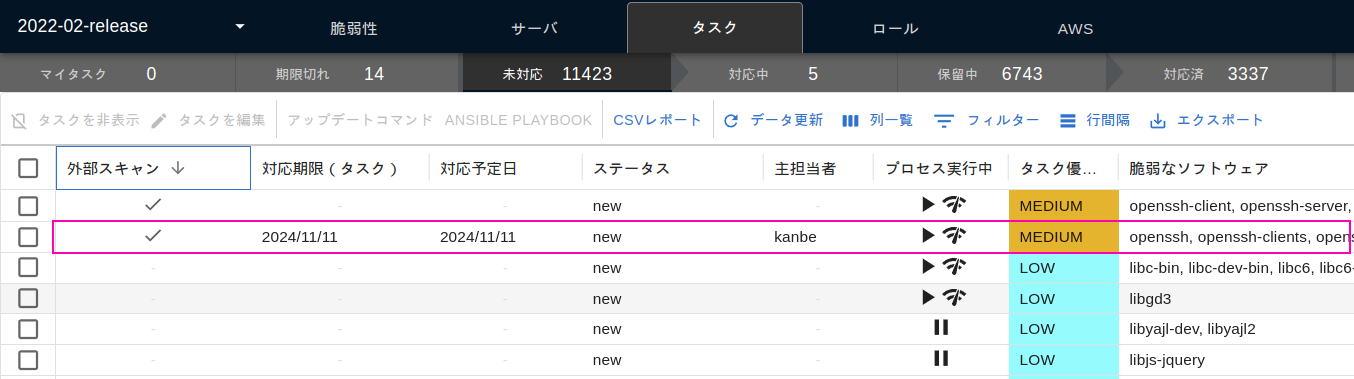

セキュリティ管理者にとって、外部に露出している脆弱性が放置されることは最も避けたい事態の1つです。FutureVulsの「タスクタブ」を活用することで、対応状況を効率的に追跡できます。

タスクのフィルタリングとソートによる効率的な確認

タスクタブを利用して、外部に露出している脆弱性が適切に管理されているかを確認しましょう。例えば、以下の条件でタスクをフィルタリングして、対応の優先度を確認することが可能です:

- 外部スキャンが「✓」であるタスク:外部に露出する脆弱性が特に重要であるため、優先的に対応が必要です。

- 対応期限が切れているもの:期限を過ぎた脆弱性はリスクが高いため、緊急対応が求められます。

- 対応予定日が設定されていないもの:計画が未定のタスクは放置される可能性があるため、スケジュールを確定する必要があります。

- タスクステータスが初期状態のもの:まだ何も手を付けていないタスクは、優先的に作業を開始すべきです。

- 担当者が設定されていないもの:誰も対応に責任を持っていないタスクが存在することは大きなリスクです。適切に担当者を割り振りましょう。

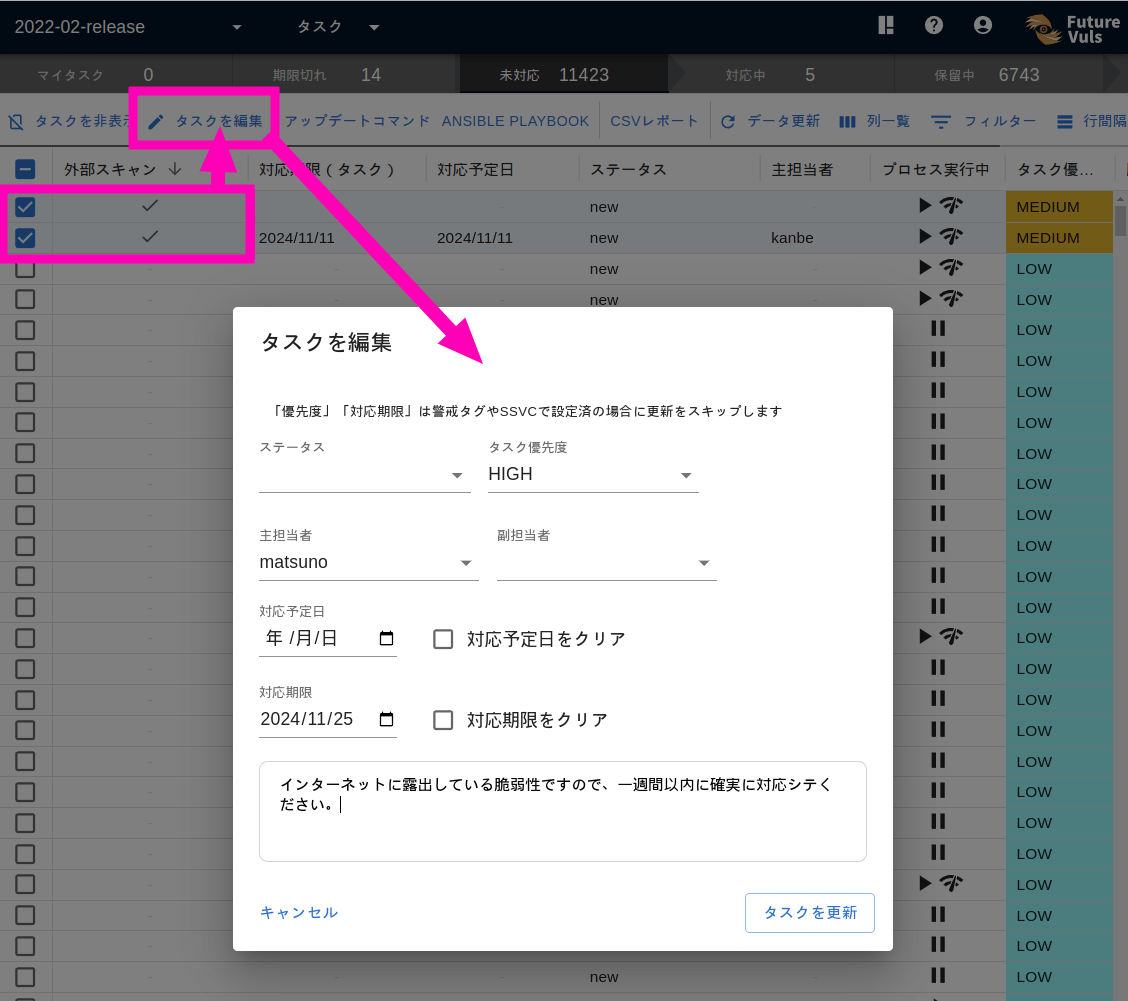

一括操作で効率的に対応

これらの条件でフィルタリングしたタスクは、一括での操作も可能です。例えば、チケットのステータスをまとめて更新したり、未対応の担当者に対して対応の催促を行うことができます。この一括操作機能を使うことで、手動で個々のタスクを更新する手間を省き、対応の効率を大幅に向上させることができます。

FutureVuls APIから外部スキャン結果をインポートする

ここまで、外部スキャンの結果を手動でインポートする方法を記載しました。

しかし、スキャン対象のIP数が多かったり、スキャン頻度が高い場合、手動でのインポートは非常に手間がかかります。

FutureVulsでは、REST APIを提供しており、このインポート作業を自動化することが可能です。

FutureVuls APIを利用することで、外部スキャン結果のインポートを簡単に行うことができます。

APIを活用することで、外部スキャン結果の取得からFutureVulsへのインポートまでの流れを自動化でき、作業効率を大幅に向上させることができます。

以下に、FutureVuls APIを使用して外部スキャン結果をインポートするコマンドの例を示します。

1 | #新規登録 |

1 | #更新 |

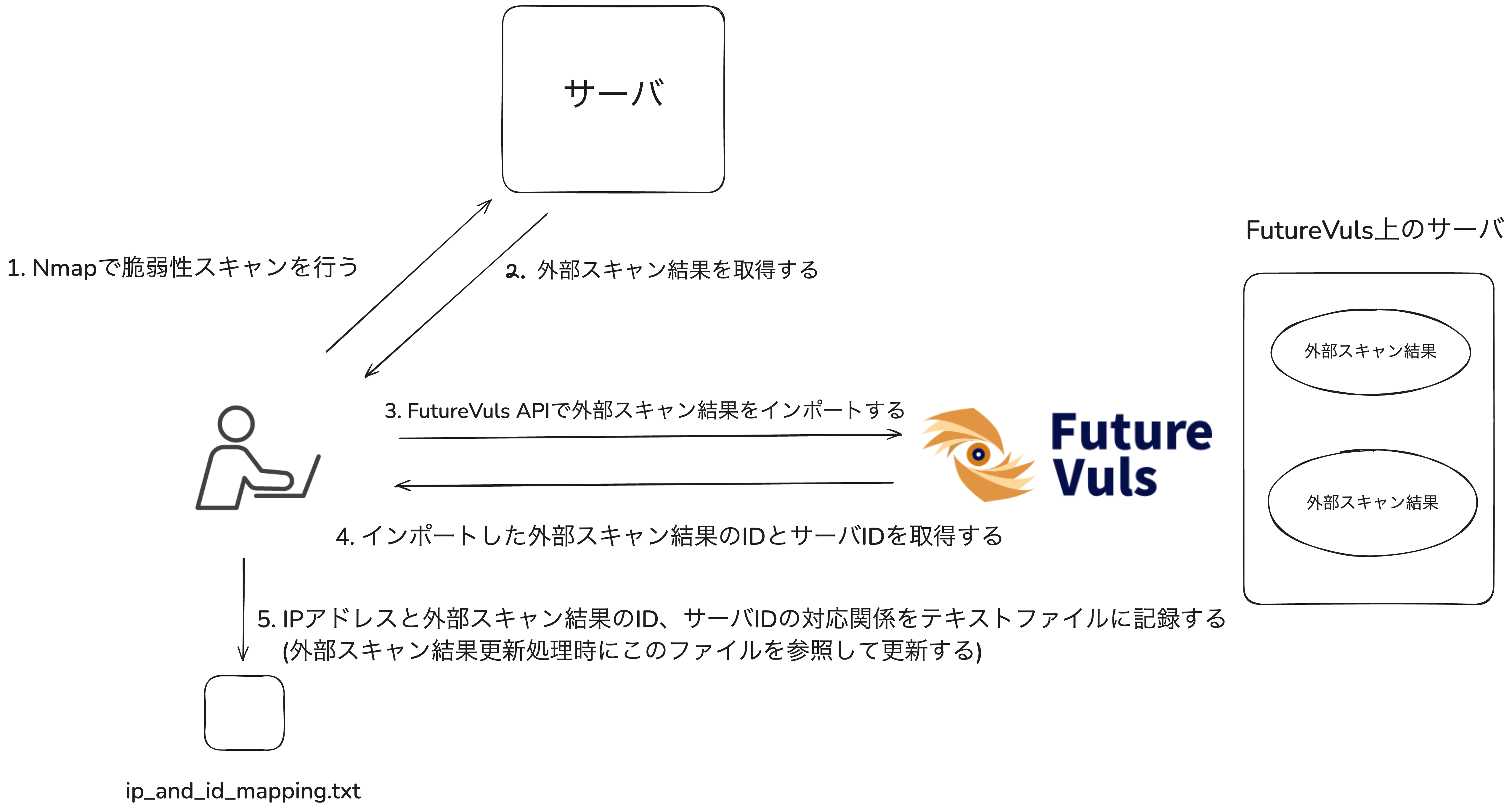

定期的にNmapを実行し結果をFutureVulsにインポートする手順

ここでは、Nmapによる外部スキャン結果を取得し、FutureVulsに登録・更新するためのPythonスクリプトのサンプルを紹介します。このサンプルは自由に改変可能なので、FutureVuls APIを活用して外部スキャン結果のインポートを自動化する際の参考にしてください。

スキャン結果の取得には、Nmapのvulnersスクリプトを使用しています。なお、使用しているPythonのバージョンは3.13です。

スクリプトは以下の図が示す流れで実行されます。

サンプルスクリプトの使い方

以下に、サンプルスクリプトの使い方を示します。スクリプト名はuploadScanResult.pyです。

外部スキャン結果を新規登録する場合:

1 | Usage for add: python uploadScanResult.py add <IP_ADDRESS> <SCANRESULT_NAME> <SERVER_ID> <IS_EXTERNAL_SCAN> |

外部スキャン結果を新規登録する場合はサンプルスクリプトにaddオプションを指定してコマンドを実行します。

必要なコマンドライン引数は以下のとおりです。

スキャン結果を登録するサーバはすでに作成しており、サーバIDが取得できていることが前提になります。

サーバIDの取得方法はこちらを参照してください。

- スキャン対象のIPアドレス(IP_ADDRESS)

- CIDR表記など、複数のIPアドレスをスキャン対象にとることには対応していません

- 外部スキャン結果の名前(SCANRESULT_NAME)

- スキャン結果を追加するダイアログの外部スキャン名と同じ意味。

- 外部スキャン結果を追加するサーバのID(SERVER_ID)

- 外部スキャン結果に紐づく脆弱性が外部に露出しているものかどうか(IS_EXTERNAL_SCAN)

- スキャン結果を追加するダイアログの外部スキャンチェックボックスと同じ意味。

TrueかFalseで指定する。1

2#コマンド例

$ python uploadScanResult.py add 127.0.0.1 nmap 2141494 True

- スキャン結果を追加するダイアログの外部スキャンチェックボックスと同じ意味。

実行後スクリプトと同階層にip_and_id_mapping.txtというファイルが作成され、スキャン対象のIPアドレスと追加した外部スキャン結果のID、外部スキャン結果が追加されたサーバのIDの組み合わせが記録されます。

すでにファイルが存在している場合は追記されます。

このファイルにはサーバIDが記録されるため、どのサーバにどの外部スキャン結果が登録されているかという対応関係の確認にも使えます。

このファイルは外部スキャン結果の更新に必要なもののため編集せず、削除しないでください。

1 | # 作成されるip_and_id_mapping.txtのサンプル |

外部スキャン結果を更新する場合

1 | $ python uploadScanResult.py update |

上記のコマンドを実行するとaddコマンドの実行で作成されたip_and_id_mapping.txtを読み込み、ファイルに記載されている全てのIPアドレスに対して再度スキャンを行います。

スキャン後FutureVuls APIを用いて外部スキャン結果を更新します。

一度addコマンドで登録したスキャン対象は、次回以降updateコマンドを実行するだけで外部スキャン結果の更新を一括で行うことができます。

cronコマンドなどでpython uploadScanResult.py updateを定期的に実行するような設定を行うことで、外部スキャン結果の取得->FutureVulsへのインポートの流れを自動化できます。

1 | # 外部スキャン結果自動登録のサンプル |

まとめ

以上、10/21にリリースされた外部スキャン結果のインポート機能について解説しました。

詳しい使い方等はマニュアルを参照してください。

本機能は日々改良を続けており、近々グループセットタスク一覧画面の外部スキャン列でのフィルタ機能も追加する予定です。

本記事が読者の皆様の参考になれば幸いです。