自動化された脆弱性検出と

リスク評価でセキュリティ対策を最適化

自組織の資産に関連する脆弱性を自動で検出し、リスクをリアルタイムに評価することで、セキュリティ対策を効率的かつ的確に実施できます。脆弱性情報を幅広く収集、資産ごとのリスクをSSVCフレームワークに基づいて対応優先度を判断し、迅速な脆弱性修正をサポートします。

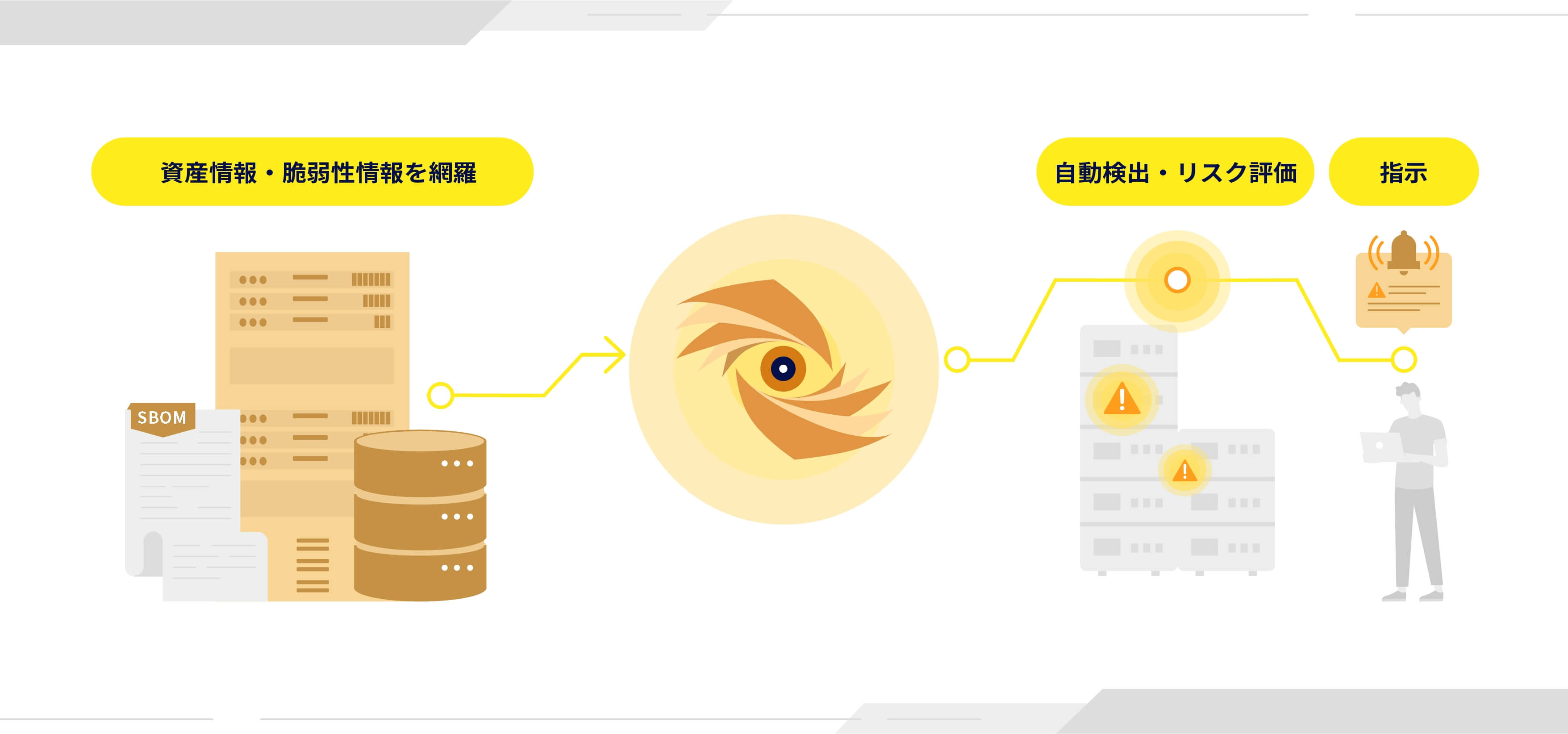

01 脆弱性の自動検出

管理対象となる資産の脆弱性を日々迅速に可視化し、リスク把握と対応を効率化します。

環境や利用条件に応じて最適なスキャン方法を提供し、NVDやJVN、各OSベンダ、言語コミュニティが提供する資産情報・脆弱性情報を網羅して脆弱性を漏れなく検出。常に最新の脆弱性情報を管理し、リスクの見逃しを防ぎます。

稼働中のサーバを丸ごとスキャン

LinuxやWindowsサーバ上で稼働しているOS、ミドルウェア、アプリケーションライブラリの構成情報を特定し、関連する脆弱性を日々可視化します。サーバへの負荷が少ないスキャンを提供し、さまざまな環境に対応できる柔軟な方法を用意しています。

- 脆弱性管理はOS、アプリケーション、ネットワークなど複数のベンダや担当者が行っており、それぞれの責任が不明瞭で、責任分担が曖昧なまま運用されがちである。

- 危険な脆弱性が発見されたとき、影響調査が横断的にできないため、対応指示が遅れ、結果的に放置されるリスクがある。

- 危険な脆弱性を全社対応指示した後、各現場が実際に対応したかを後から機械的に追跡できないため、リスクが放置される可能性がある。

コンテナイメージをスキャン

コンテナイメージをスキャンして、OSやアプリケーションレイヤーの脆弱性を検出・可視化します。開発段階で、CI/CDパイプラインに組み込んで脆弱性を検知し、早期にリスクに対応することでシフトレフトを実現します。

ネットワーク機器をスキャン

CIDRレンジ内のネットワーク機器をスキャンして、構成管理されていないブラックボックスのネットワークからネットワーク機器を洗い出し、資産を特定します。さらに、ネットワーク機器のOSバージョンまで自動で特定できます。FutureVulsを使うことで、ネットワーク機器もOSやOSSアプリライブラリと同じように資産と脆弱性管理が可能です。

SBOMインポート

他ツールから生成されたSBOM(ソフトウェア部品表)をFutureVulsにインポートすることで、サーバやアプリケーションの構成情報を取り込み、脆弱性を管理できます。サプライチェーンのSBOMも管理可能です。

Amazon Inspectorと連携

API連携により、別途スキャン環境を準備する必要はありません。Amazon Inspectorをそのまま使う場合は人手による追加の情報収集と判断が必要ですが、FutureVulsに連携することでリスク評価を賢く自動化できます。

GitHub Security Alertsと連携

GitHub Security Alertsで検出されたソースコードが依存するOSSライブラリの脆弱性をFutureVulsに取り込み、リスク評価や対応管理に反映します。

外部ネットワークスキャンツールとの連携

Nessusやnmap、ASM、PCI-DSS診断、Web脆弱性診断などの外部スキャンの結果をインポートし、外部に露出する脆弱性と内部の脆弱性をFutureVulsで紐付けて管理します。これにより、外部に露出している脆弱性が、実際にどのサーバ上のどのソフトウェアに関連するかを特定でき、迅速かつ的確な対応が可能となります。

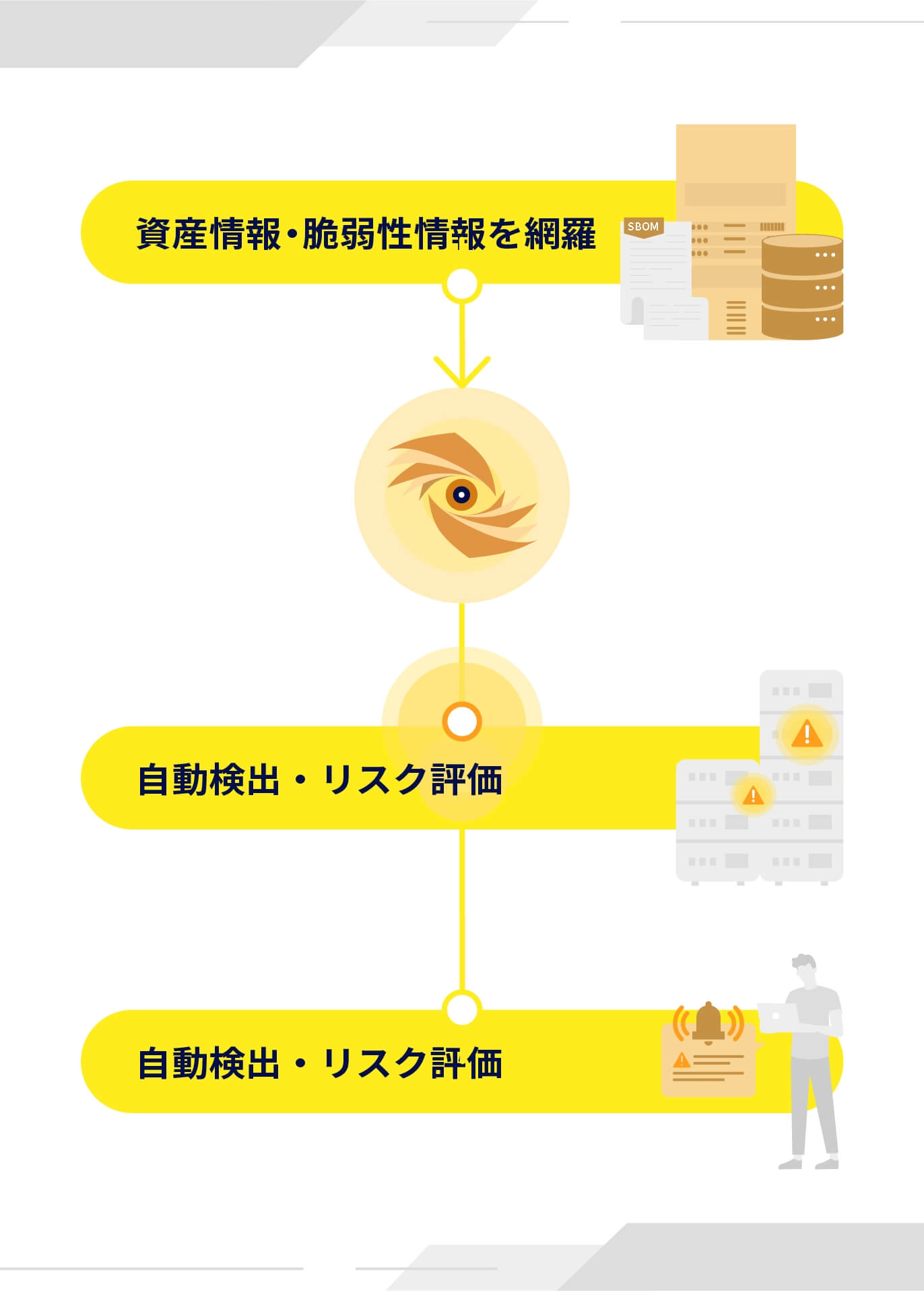

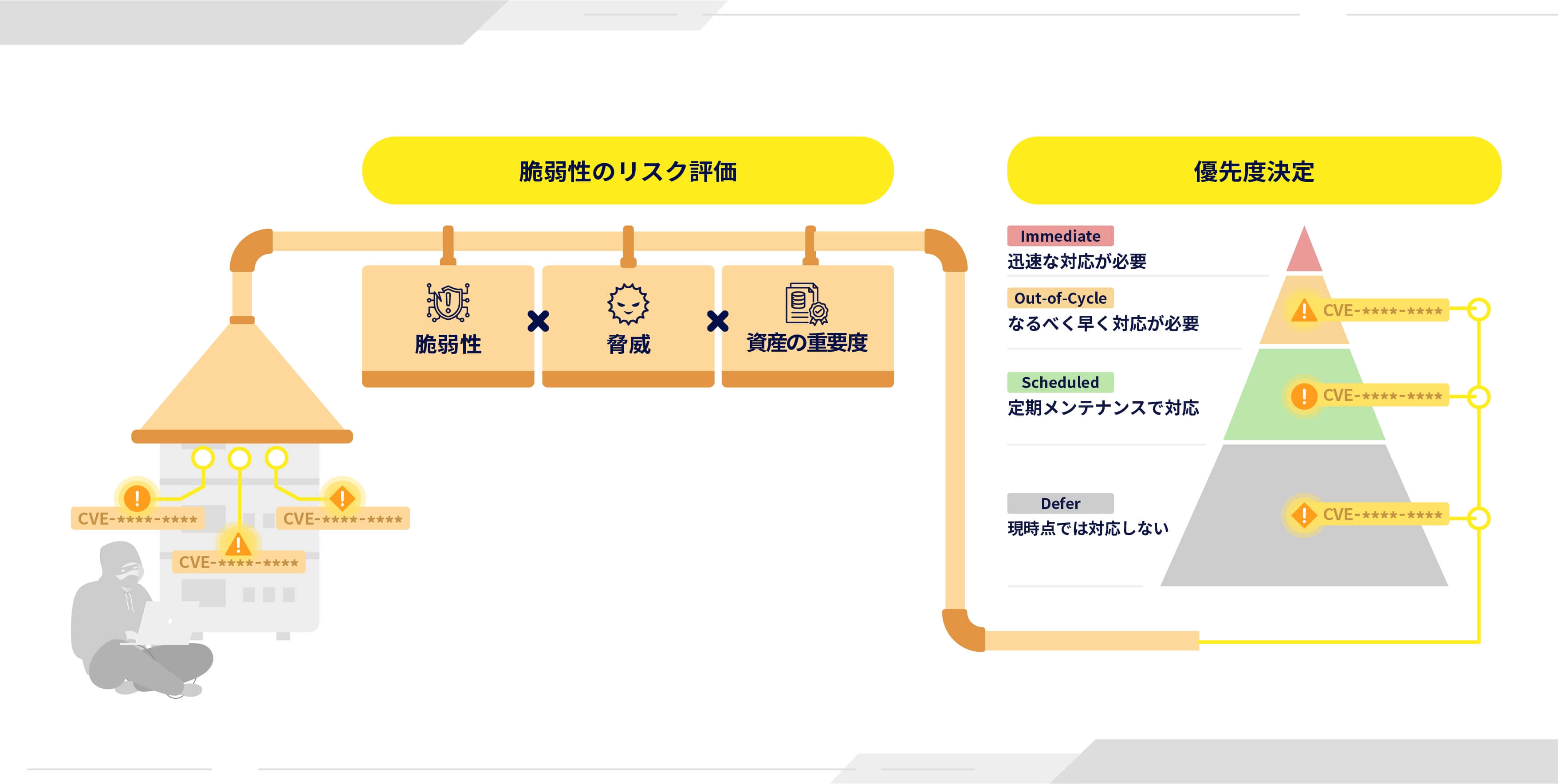

02 脆弱性の自動検出

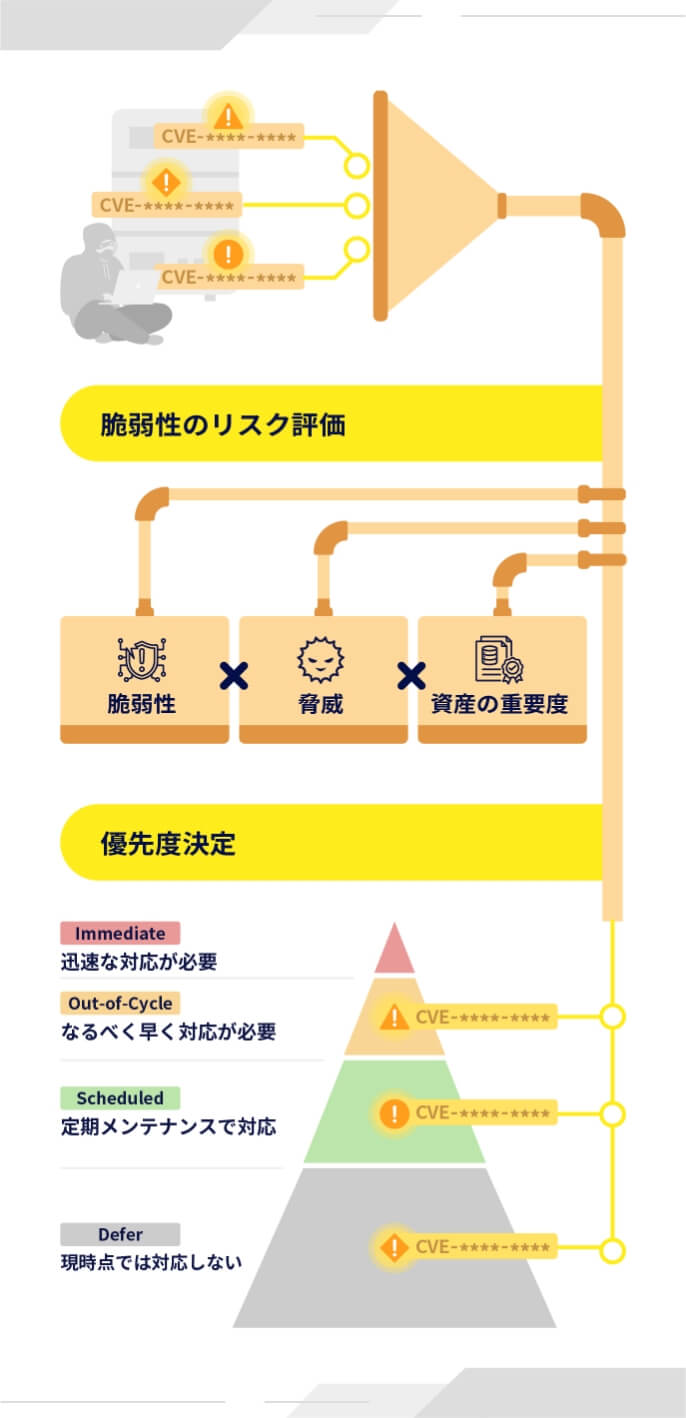

すべての脆弱性に対して即座に対応するのは困難です。FutureVulsでは、最新の脅威情報を自動収集し、迅速にリスク評価を行うことで、重要な脆弱性に優先的に対応できます。脆弱性と資産の関係に基づいて、重大なリスクから優先的に対応することで、セキュリティの効果を最大化します。

自動トリアージ

SSVCフレームワークに基づき、脆弱性のリスク評価と対応優先度を自動で判断します。次世代のデファクトスタンダードとして、CVSSの課題を解決するフレームワークです。

[SSVCの特徴]

- SSVC(Stakeholder-Specific Vulnerability Categorization)は、カーネギーメロン大学が考案したフレームワークであり*1、米国サイバーセキュリティ・社会基盤安全保障庁(CISA)が推奨しています*2。

- 「脅威」「脆弱性」「ビジネスへの影響」「環境」を基に、現実のリスクに即した対応優先度を精度高く判断します。

- 対応優先度や要否を4段階でわかりやすく分類し、かつ高リスクな脆弱性を絞り込むことができます。

これにより、優先度判断の根拠が明確で、運用者にとって説明しやすいという利点があります。 - 脅威が変化すると、SSVCは自動でリスクを再評価し、常に適切な対応優先度を提供します。

これらの特徴から優先度判断の根拠が明確で、運用者にとって説明しやすいという利点もあります。

- *1 : Stakeholder-Specific Vulnerability Categorization (SSVC) - CISA

- https://certcc.github.io/SSVC/

- *2 : CERTCC/SSVC:Stakeholder-Specific Vulnerability Categorization - GitHub,CERTCC

- https://www.cisa.gov/stakeholder-specific-vulnerability-categorization-ssvc

脆弱性の特徴の表示

検出された脆弱性に対して、タイトルや説明、CVSSスコア、深刻度、CVSS基本評価基準といった脆弱性情報を提供します。さらに、脆弱性が影響を及ぼすソフトウェアがプロセスとして実際に起動しているか、またはネットワークのポートがOpenになっているかを確認できるため、実際の環境情報に基づいた正確なリスク評価が可能です。

脅威情報の表示

CISA-KEVやVulncheck-KEV、JPCERTの警戒情報、PoCやExploitコードの有無、EPSSスコアなどの脅威情報を集約表示します。これにより、運用者が個別に情報を探す手間が省け、効率的に確認可能です。SSVCで「Immediate」と判断された場合、その根拠となる脅威情報も簡単に確認できます。

重要フィルタ

CVSSの基本評価基準やSSVCの結果などを組み合わせて、柔軟に重要フィルタを事前定義します。運用者は、これらのルールに基づいて自動的に重要度が振り分けられた脆弱性に優先的に対応することが可能です。CVSSの基本評価基準とSSVCの結果を活用し、フィルタ条件をカスタマイズ可能。重要な脆弱性は通知や管理画面で視覚的に強調され、迅速かつ効果的な対応をサポートします。

※記載されている会社名、製品名は、各社の商標または登録商標です。