FutureVulsは米国政府推奨の自動トリアージエンジン「SSVC」を搭載

継続的な脆弱性管理と迅速な対応の必要性

情報セキュリティ10大脅威中 公開された脆弱性の悪用は第6位

- IPA 情報処理推進機構が公開した、社会的に影響が大きかったと考えられる情報セキュリティにおける脅威「情報セキュリティ10大脅威 2022」において「脆弱性対策情報の公開に伴う悪用増加」は6位にランクインしており(2021年度は10位)、企業において日々の継続的な脆弱性管理はもはや必須であると言えます。

脆弱性対応が適切でないと経営の大きなリスクに

- 危険な脆弱性を放置した結果それが悪用された場合に考えられる被害としては、攻撃者がインターネットからWebサーバ上で任意のコードを実行し、認証を回避されインターネットから自由にコントロール可能になり情報漏洩や踏み台にされるといったケースも考えられ、顧客や取引先などに迷惑をかけるなど経営に多大な影響を及ぼすリスクとなります。特に下記のような活発に悪用されている危険な脆弱性は迅速に対応する必要があります。

構成管理と迅速な対応が必要

- 「情報セキュリティ白書2022」によると、新たな脆弱性が公開された際に遅延なく着実に対応するための事前準備が必要であると記載されています。

- 保有または利用するシステムの適切な構成管理

- 当該システムを構成するソフトウェア等の脆弱性情報の定期的な収集

- また、あらかじめ定めておくべき対策の手順としては下記を推奨してます。

- 利用しているソフトウェア等の脆弱性情報の収集方法

- 脆弱性が確認された場合の対応方法

- 脆弱性の緊急度や深刻度に応じた対応の優先度

- 他部署やベンダ等への連絡の要否基準

- 上記の推奨項目の3番目に「脆弱性の緊急度や深刻度に応じた対応の優先度」と記載されていますが、従来の手法では優先度の判断の難易度は高く課題があります。

従来の脆弱性トリアージ方法の課題

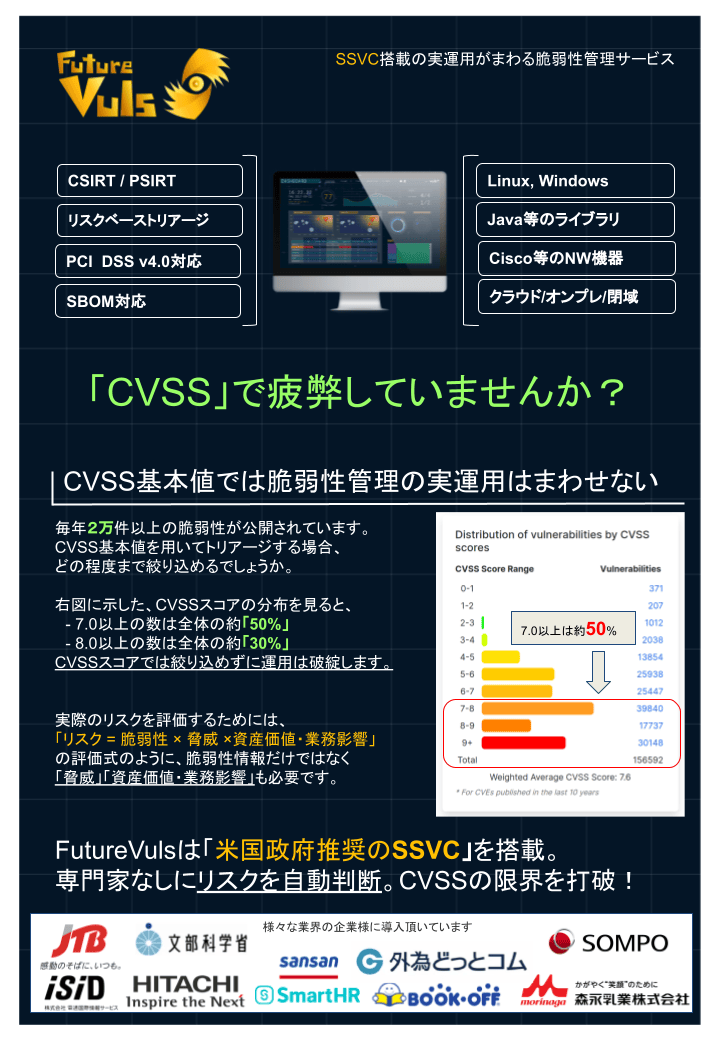

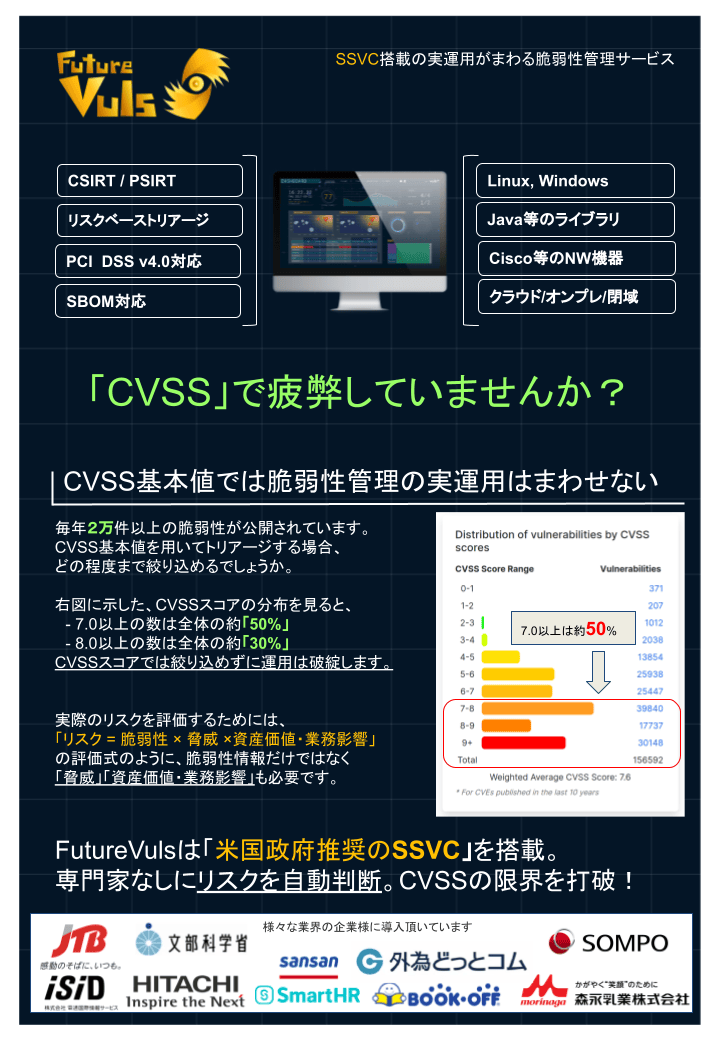

スコアベースのトリアージの課題

- 公開された脆弱性にはCVSSスコアと呼ばれる0-10までの深刻度を示す数値が割り当てられます。

- このスコアをベースに判断する運用が考えれますが、下記のような課題があります。

- CVSSは脆弱性そのものの情報であり「実際のリスクベース」では判断できない

- システム環境や攻撃状況に対する評価が適切に行われていない

- 意思決定をするためのガイドラインは用意されていない

- CVSSスコアでは効果的に絞り込むことができない(全体の半数以上がスコア「7以上」)

- 実際に運用していく際はスコアベースではなく、「実際のリスク」=「脆弱性」x 「脅威」x「資産価値/業務影響」を考慮した対応判断が理想です。

リスクベースでの判断には専門知識が必要であり多大な人的コストがかかる

- 検知された脆弱性の該当システムにおける優先度を「実際のリスク」=「脆弱性」x 「脅威」x「資産価値/業務影響」で判断するためには、システム環境やその時の状況によって異なる下記の条件を総合的に考慮します。

- 悪用レベル

例えば米国サイバーセキュリティが選定した要注意な脆弱性リストであるCISA-KEVCに該当する現実世界で実際に攻撃に利用されている脆弱性と、PoCが未公開な脆弱性では攻撃されるリスクが異なります。優先度判断の際は実際に悪用されているレベルを考慮する必要があります。 - インターネットへの外部露出度

インターネットに公開されたシステムは世界中から攻撃の対象となりで緊急に対応する必要がありますが、社内システムなどインターネットからアクセス出来ないシステムは限られた経路からしか攻撃されません。優先度判断のためには攻撃経路を考慮する必要があります。 - 攻撃者にとって使いやすい脆弱性か

リモートからネットワーク越しに任意のコードを実行可能なRCEのような脆弱性は、侵入後に外部からコントロール可能な状態にしやすく、攻撃者にとっては魅力的な脆弱性です。このような脆弱性は優先的に対応する必要があります。 - 業務影響

インターネットに公開された攻撃されたら企業の業務活動が停止するような基幹系システムと、社内ネットワーク内にある勤怠管理システムは同じ脆弱性でも対応の優先度は異なります。システムごとに業務影響を考慮して判断する必要があります。

- これらの判断には専門知識が必要であり、また量の面でも年間2万件以上公開される脆弱性に日々遅延なく対応していくとなると人的コストが非常に高くなります。

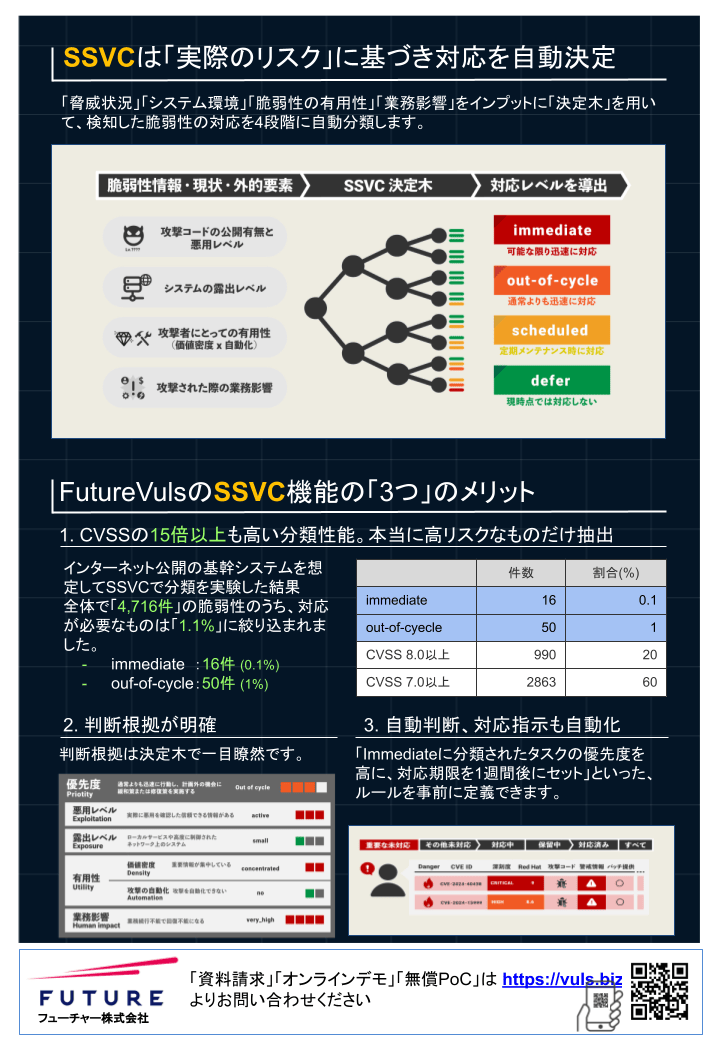

従来のスコアベースのトリアージ手法の課題を解決するSSVC

SSVCとは - カーネギーメロン大学考案の最新の脆弱性対応のためのフレームワーク

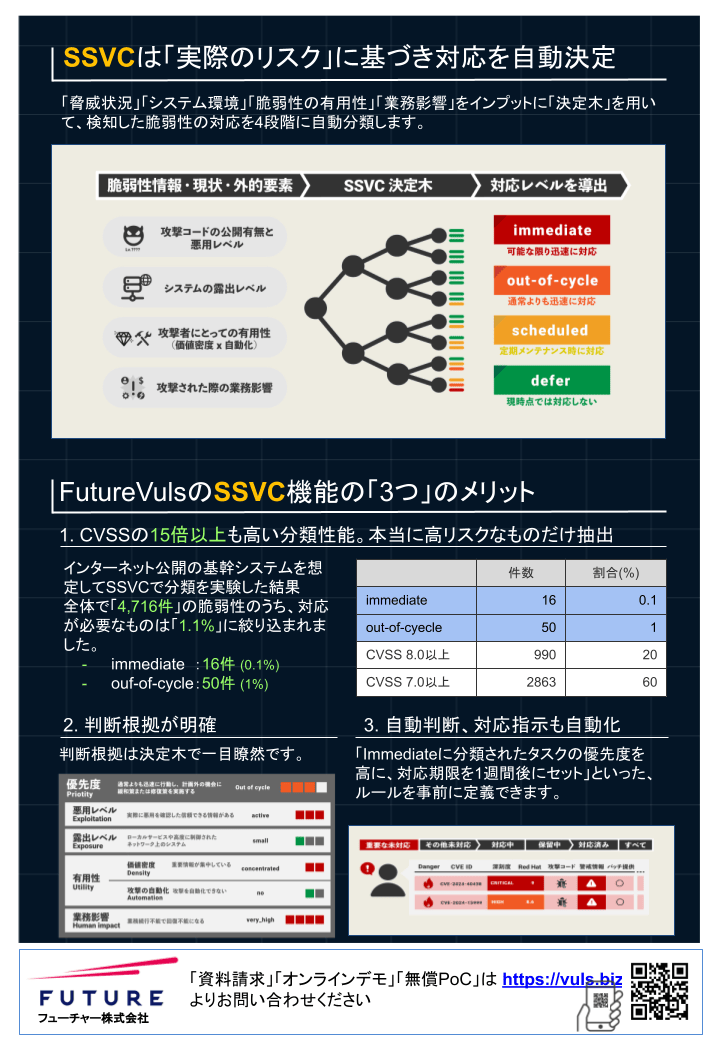

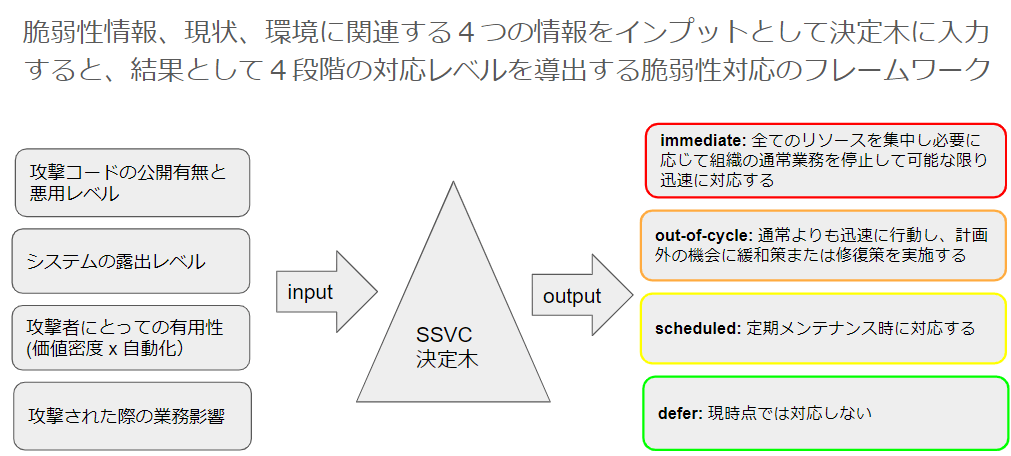

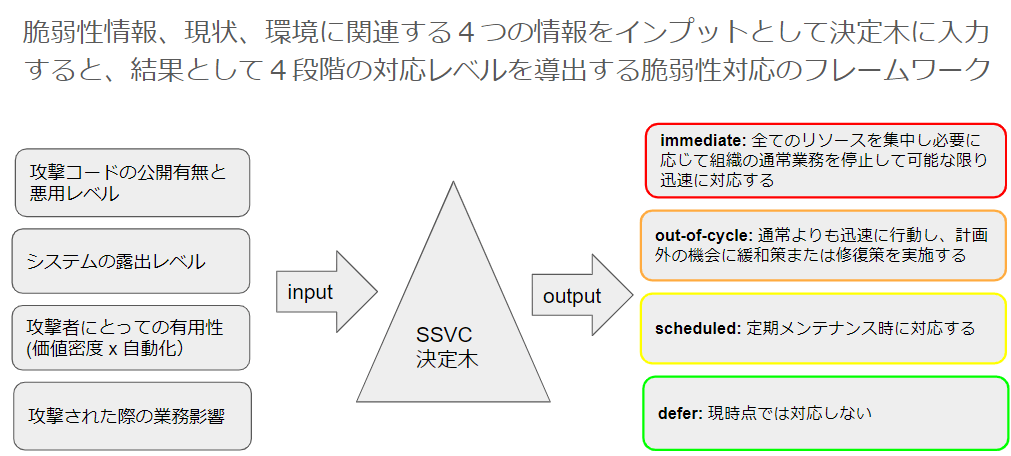

上記のCVSSの課題を解決するために考案された脆弱性管理のフレームワークが、カーネギーメロン大学の論文「SSVC」(Stakeholder-Specific Vulnerability Categorization:直訳「利害関係者固有の脆弱性分類」) です。 SSVCは、脆弱性情報だけではなく、下図の「4つの変数」をもとに決定木を辿り「実際のリスク」を導出して、対応優先度を「immediate」「out-of-cycle」「scheduled」「defer」の4段階に分類するというものです。

最新の自動トリアージエンジン「SSVC」を搭載。リスクベースの判断から対応指示までを全自動化

FutureVuls内蔵のSSVCエンジンが検知した脆弱性の優先度を4つに分類

- FutureVuls内蔵のSSVCエンジンが、専門家に代わり下記の環境と現状の条件を考慮して、実際のリスクベースで対応優先度を自動分類します。

- 脆弱性の悪用状況

- システムのインターネットへの外部露出度

- 攻撃者から見た脆弱性の利用価値

- 攻撃された際のシステムの業務影響

SSVCの優先度判断の性能はスコアベースの「15倍」以上という結果に

- インターネットに公開された基幹系システムを想定した環境で、SSVCとCVSSスコアでの2つの方法で分類した件数を測定しました。

- システム全体で検知された脆弱性件数 4,716件のうち

- SSVCで分類すると、緊急対応が必要な「immediate」は「16件」、計画外対応が必要な「out-of-cycle」は「50件」

- CVSSスコアベース(7.0以上)で分類すると2,863件(SSVCよりも約43倍多い)

- CVSSスコアベース(8.0以上)では990件(SSVCよりも約15倍多い)

- このように、SSVCでは「即時対応」「計画外対応」が必要な脆弱性を現実的に対応可能な数まで絞り込める結果となりました。

- 「チュートリアル>自動トリアージ」でより詳細に記載してますのでぜひご参照下さい。

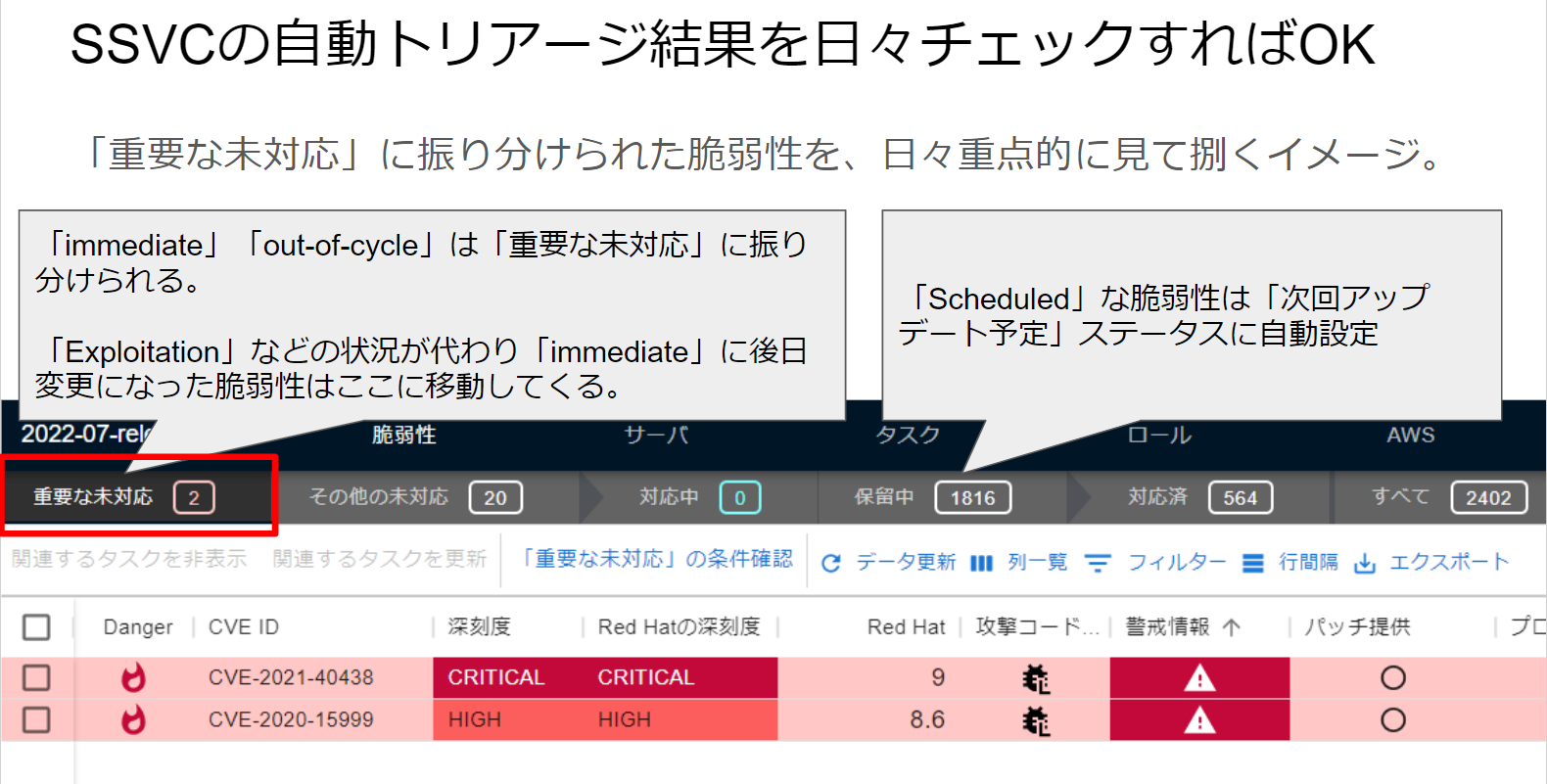

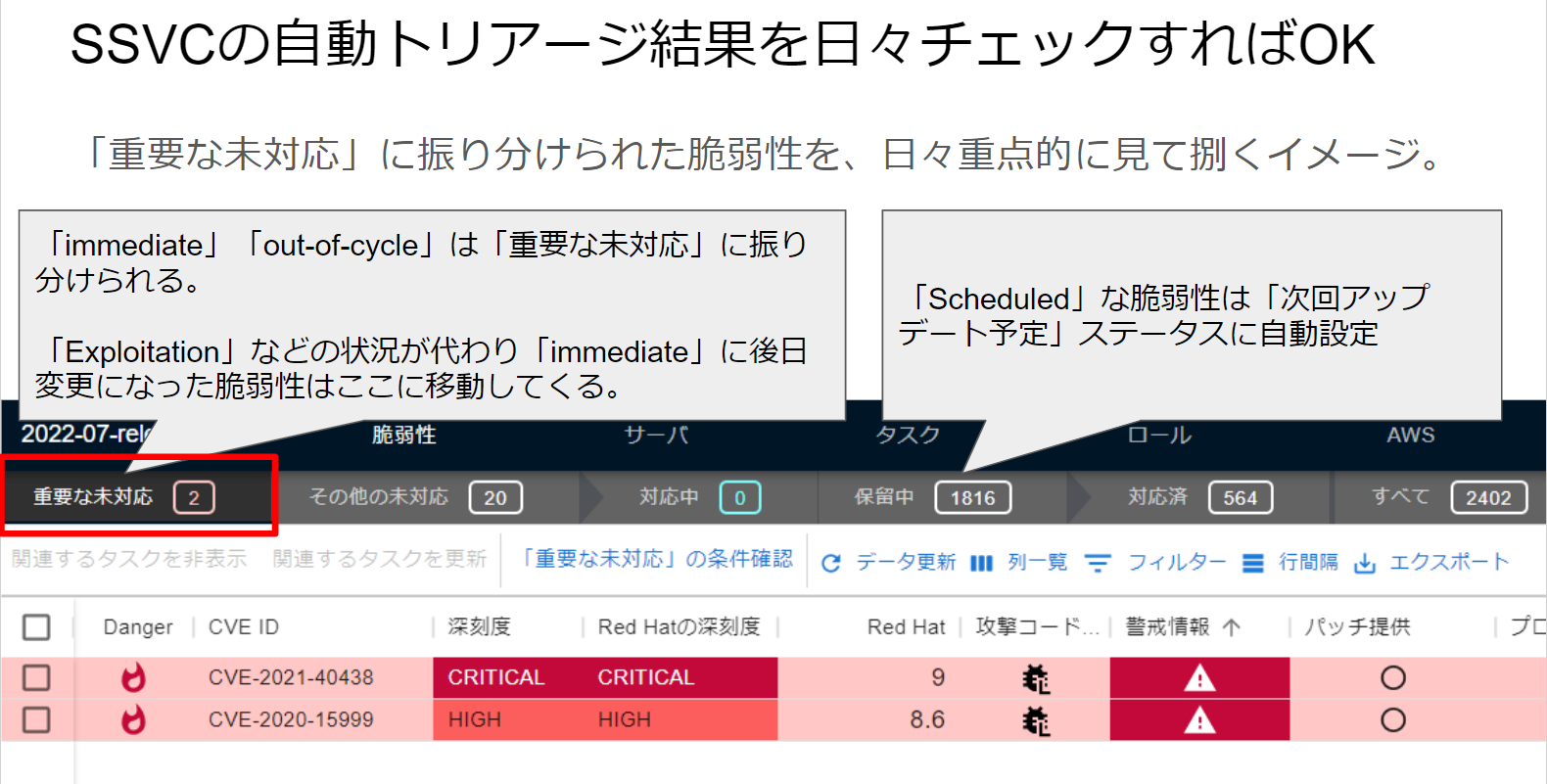

SSVC決定木の導出結果をもとに自動トリアージ

- SSVCの導出結果をトリガーにして、タスクの優先度、期限、ステータスを自動設定出来ます。

- たとえば、「Immediate」(緊急対応が必要)なタスクは優先度を「High」にしてタスク期限を2週間後に設定したり、「Scheduled」(次回の定期メンテナンス時に対応)なタスクはタスクステータスを「defer」(保留)に、優先度を「Low」に、タスク期限を例えば次回メンテナンス日の12月2週の水曜日といったスケジュール設定もできます。

日々の対応は自動トリアージされた重要な脆弱性の差分のみでOK

- 運用者は、SSVCによって「immediate」「out-of-cycle」と判断されて「重要な未対応」に自動で振り分けられたタスクを、日々差分で対応していくイメージです。

判断根拠が明確にわかる

- SSVCは決定木を辿ることで優先度を導出するので判断の根拠が明確です。

- 例えば従来の方法の「8.0」以上を対応するというルールを定めてスコアベースで運用している組織の場合、「8.0以上は危険だが、7.9の脆弱性は大丈夫なのか?」という議論が尽きませんが、SSVCでは決定木で明確に判断出来ます。

詳細情報

パンフレット