2024年8月20日に開催された「Vuls祭り#10 | 脆弱性管理の最前線〜リスク評価からSSVC、VEX、AIまで〜」のセッション「「残業? 来週でOK?」金曜午後の脆弱性対応判断に使えるSSVCのデモ 」の要点を書き起こた記事です。

YouTubeアーカイブはこちらです。

会場への質問

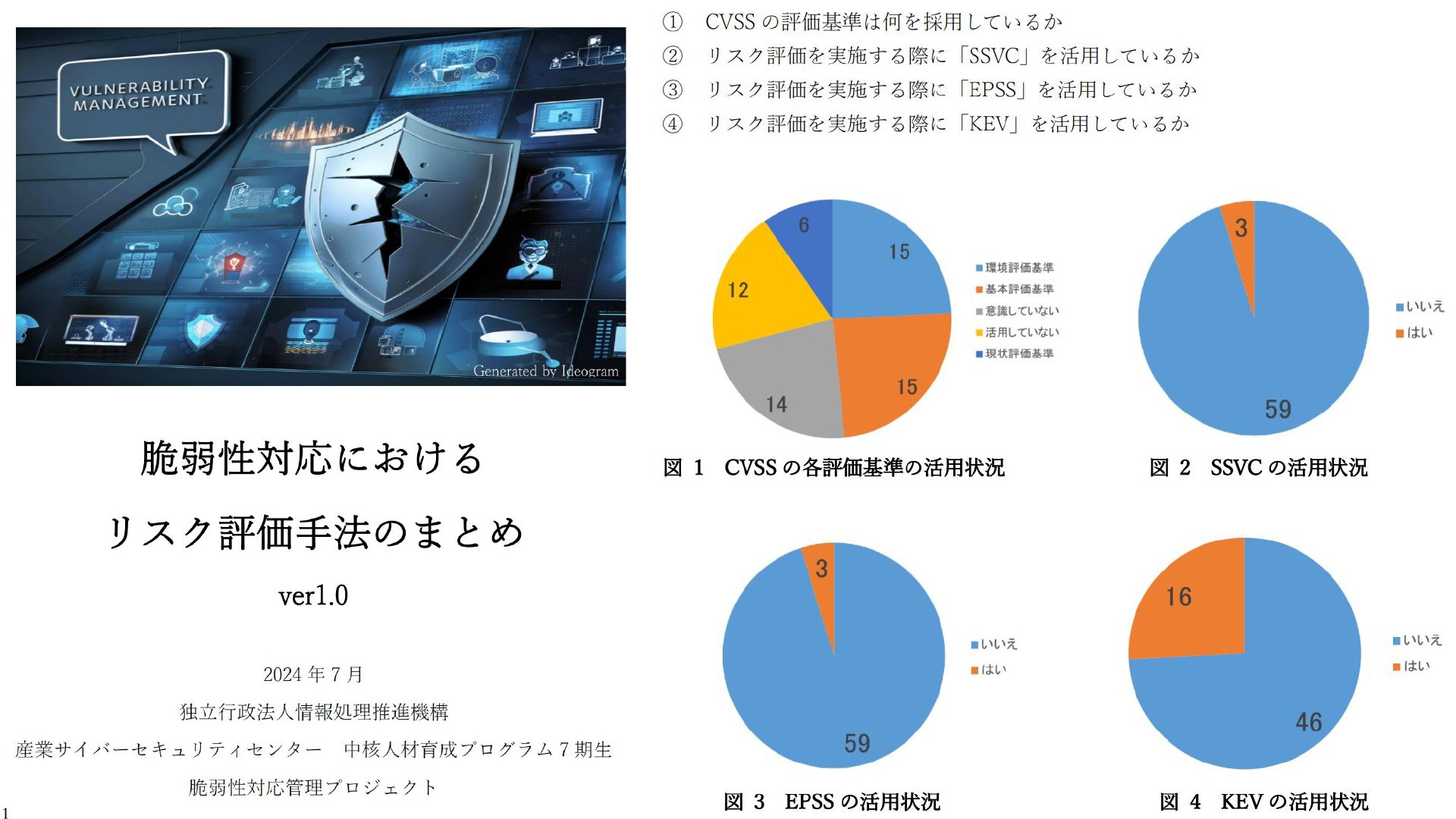

先日IPAの中核人材育成プログラム 卒業プロジェクトから、「脆弱性対応におけるリスク評価手法のまとめ」という資料が公開されました。この資料は本日紹介するSSVCやEPSS, KEVなどが日本語でわかりやすく説明されており、またトリアージについていくつかの方法が記載されているので一読をおすすめしますが、この中でこの図の通り60社への企業にアンケートを取っています。

意外におもったのが、CVSSの環境評価基準を60社中15社も使っている点です。私は2016年にVulsを開発して以降脆弱性管理をテーマに活動をしていますが、環境評価基準を使っています、という方とは数名ほどしか出会ったことがなく、この結果は意外に感じました。

ということで、100名近くの「ガチ勢」が参加されているこの会場で聞いてみたいと思います。

- CVSS環境評価基準を使っているという方? … 0名が挙手

- SSVCを実際に使っている方 … 5名程度挙手

- SSVCを知っている方 … 8割位挙手

- SSVCかなり知っているという方 … 数名挙手

- EPSSを使っている方 … 数名挙手

- KEVを使っている方 … 20%くらい挙手

ありがとうございます。CVSS環境評価基準を使っている人が100名中ゼロ名ということが確認できて良かったです。SSVCは概要は知っているけどまだほとんどの人が使っていない。EPSSはほとん使っていない。KEVは実際に使われ始めているという状況であることがわかりました。

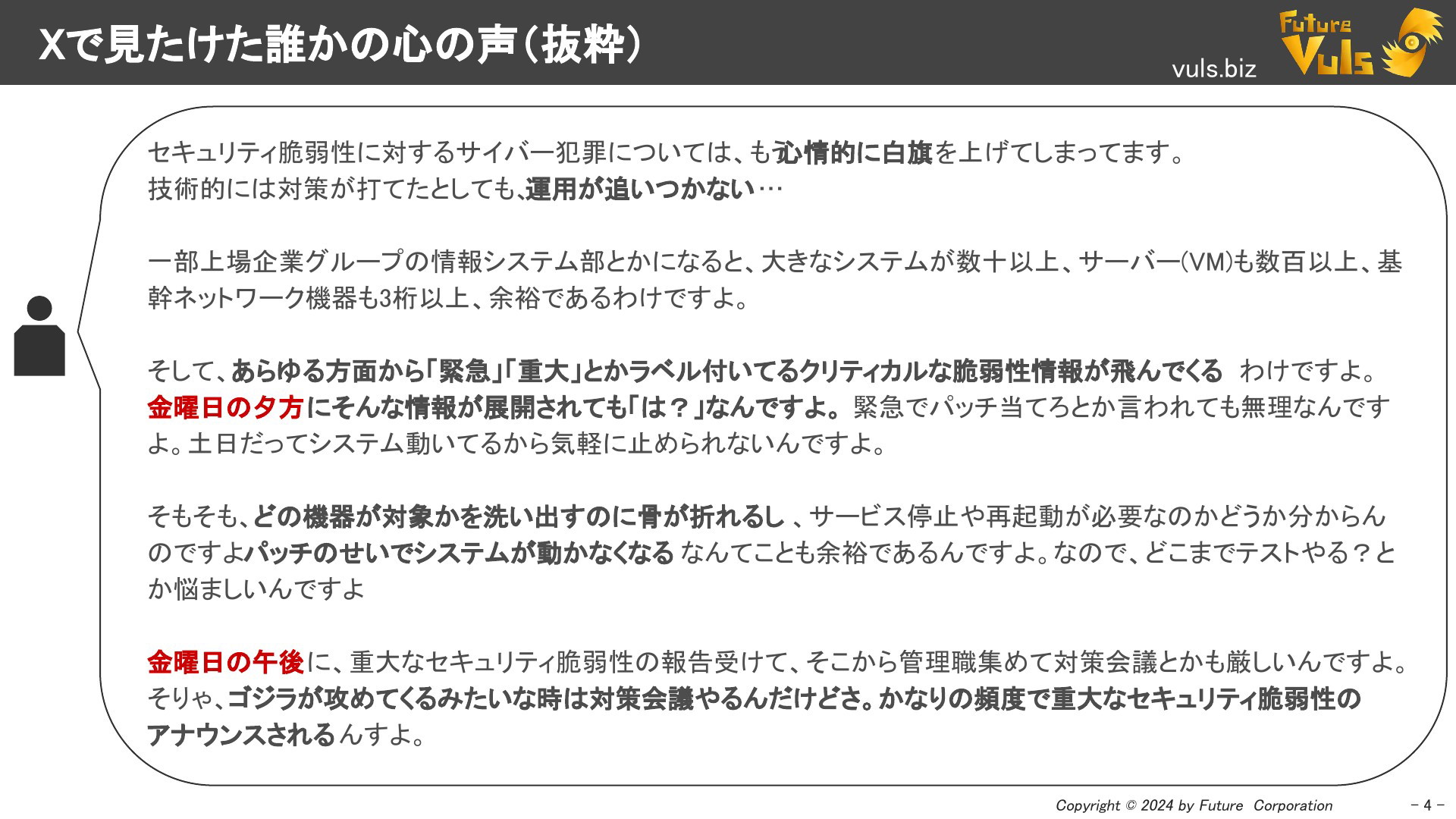

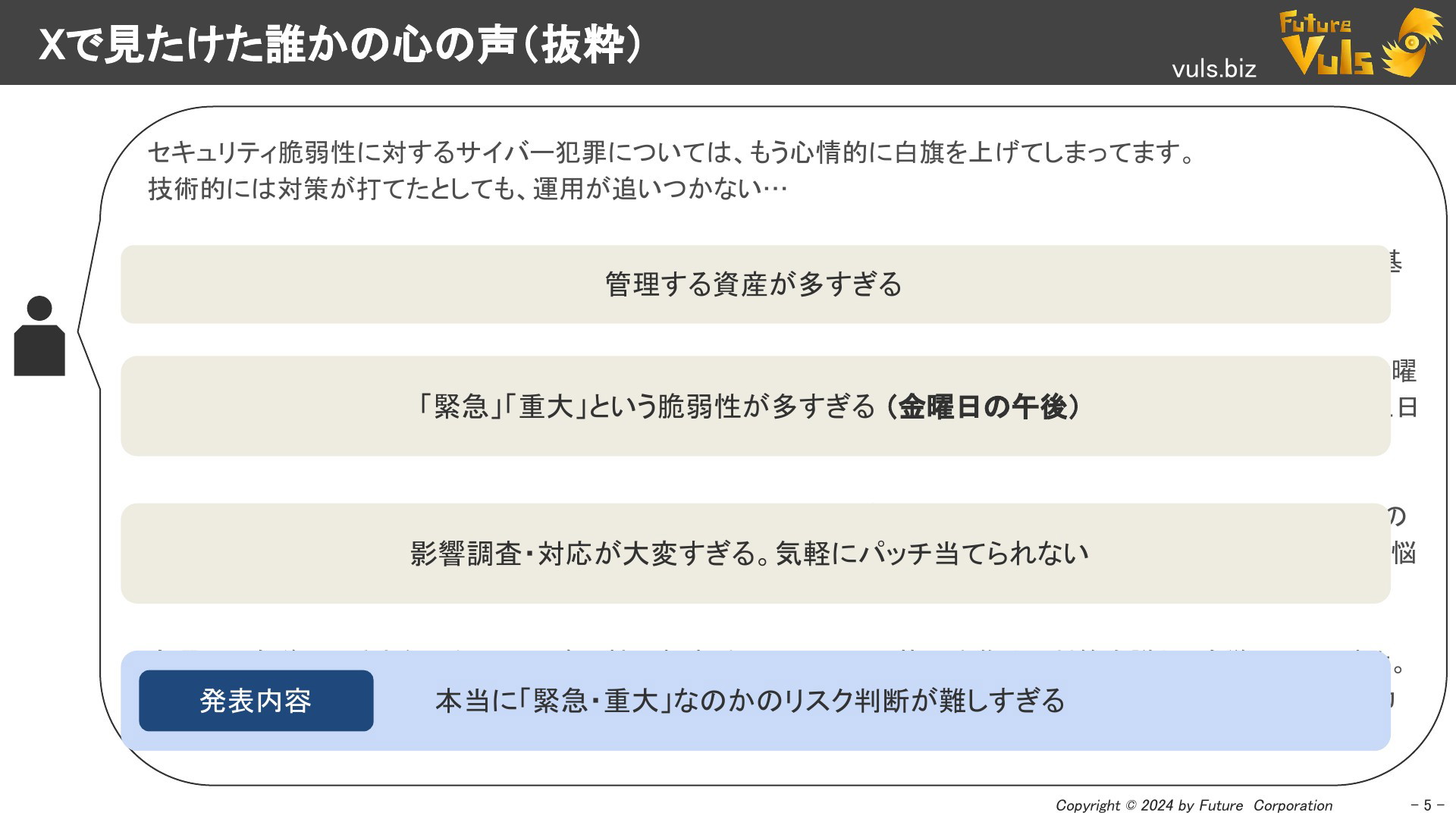

Xでのジョーシスな誰かのつぶやき(抜粋)

2ヶ月前くらいにランサムウェアのニュースが騒がれていた中、X(旧Twitter)にてこんな発言を目にしました。今回参加されている方も同じような悩みを抱えていると思いご紹介します。

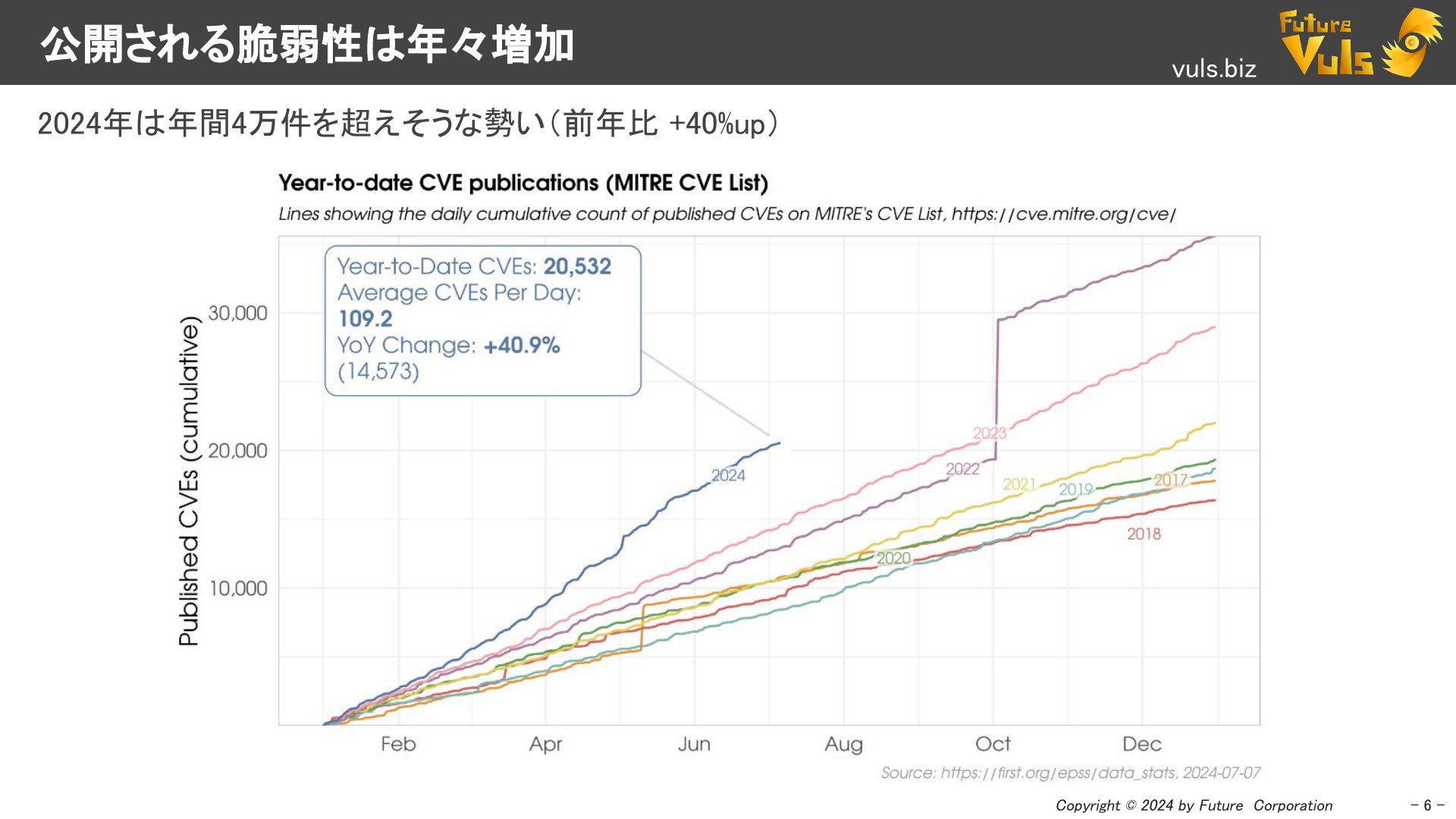

公開される脆弱性は年々増加

さて、大量の脆弱性が公開され、その数は年々増えています。 2024年は年間で4万件を超えるペースです。

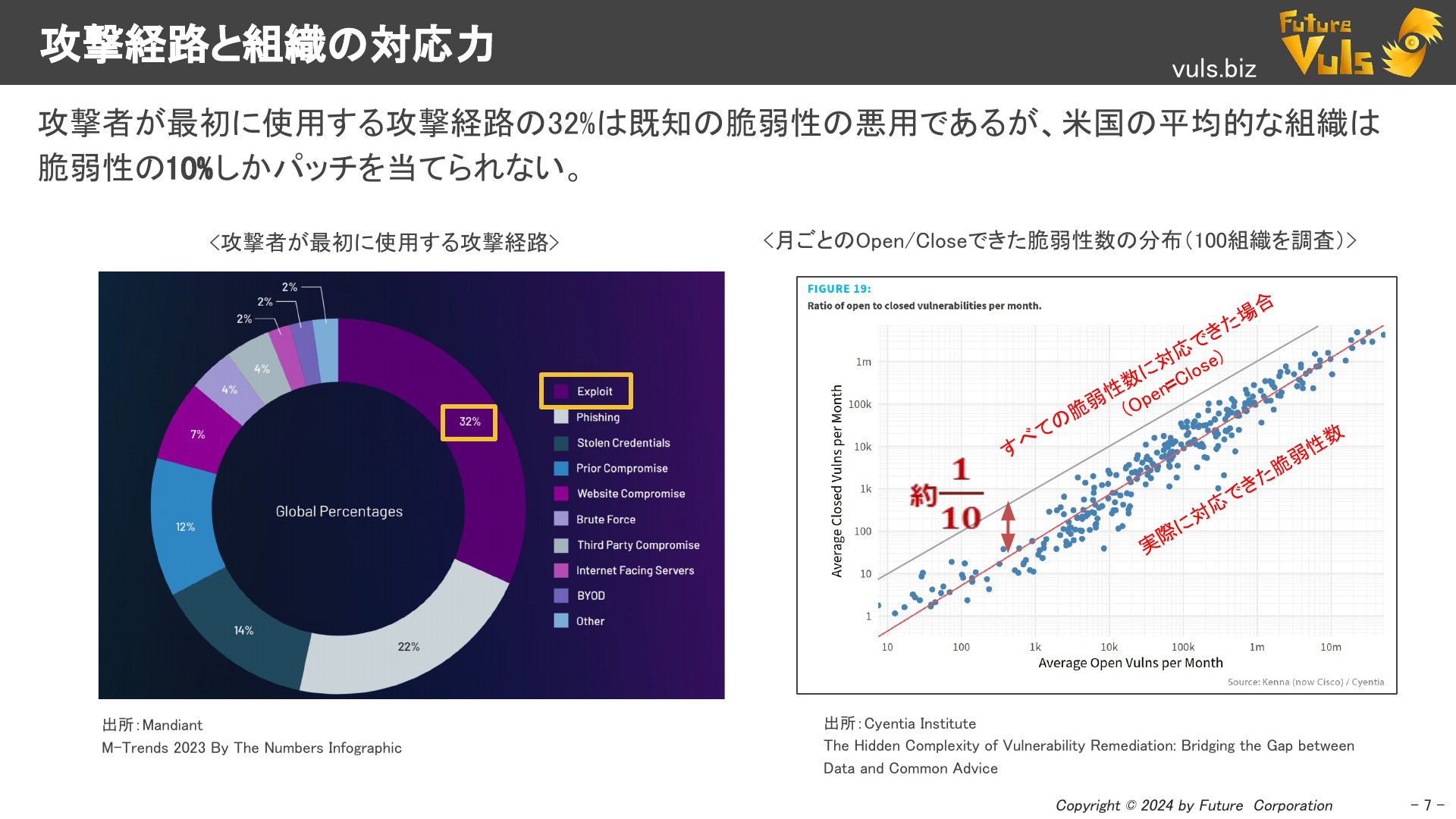

攻撃経路と組織の対応力

では大量公開される既知の脆弱性を放置するとどうなるでしょうか。攻撃者が最初に使用する攻撃経路の32%は既知の脆弱性の悪用であるというデータが公開されています。一方で組織の脆弱性に対する対応力は十分とは言えません。米国の平均的な組織は脆弱性の10%しかパッチを当てられないというデータが公開されています。米国でも10%です。日本の企業はもっと低いかもしれません。

脆弱性管理の現状

この図は現状の脆弱性管理の課題を表現したものです。年間4万件のもぐらがあちこちから現れ、そしてたまに「イテッ」とワニに噛まれることもある。対応するにも手が足りません。まさにこの2枚の図に凝縮されています。

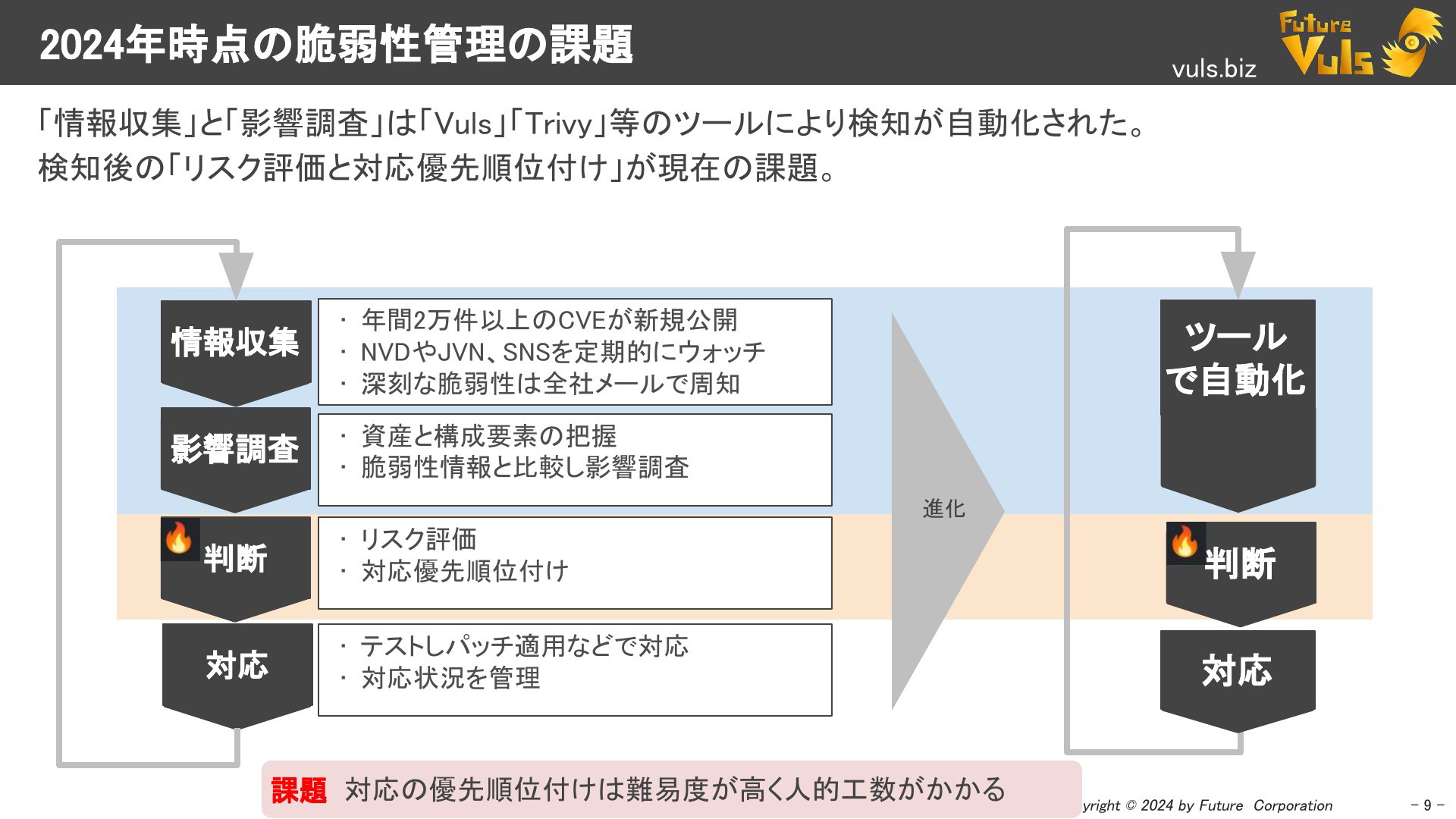

脆弱性管理のプロセス

2016年あたりから「Vuls」「Trivyといった」ツールが公開され始めました。これにより「情報収集」と「影響調査」は自動化されていますので、この部分の課題はすでに解決されています。まだ手動でやっている方はツールを使いましょう。

2024年現在の脆弱性管理の課題は、検知後の「判断」の部分です。リスク評価と優先順位付けによる、対応可能な数までの絞り込みが課題です。

基本:CVSSスコアとは

ご存じの通り、脆弱性にはCVEというIDがつけられます。CVEはCVSSと呼ばれる脆弱性の深刻度を「0-10」で計算した値がセットで公開されます。Log4Shell(CVE-2021-44228)のスコアは最大の「10」がつけられています。また、Vectorには、「NWからの攻撃可能か」「複雑化」「権限が必要か」「機密性・完全性・可用性」のどれに影響するかといったようなそのCVEの技術的な特徴が書かれています。

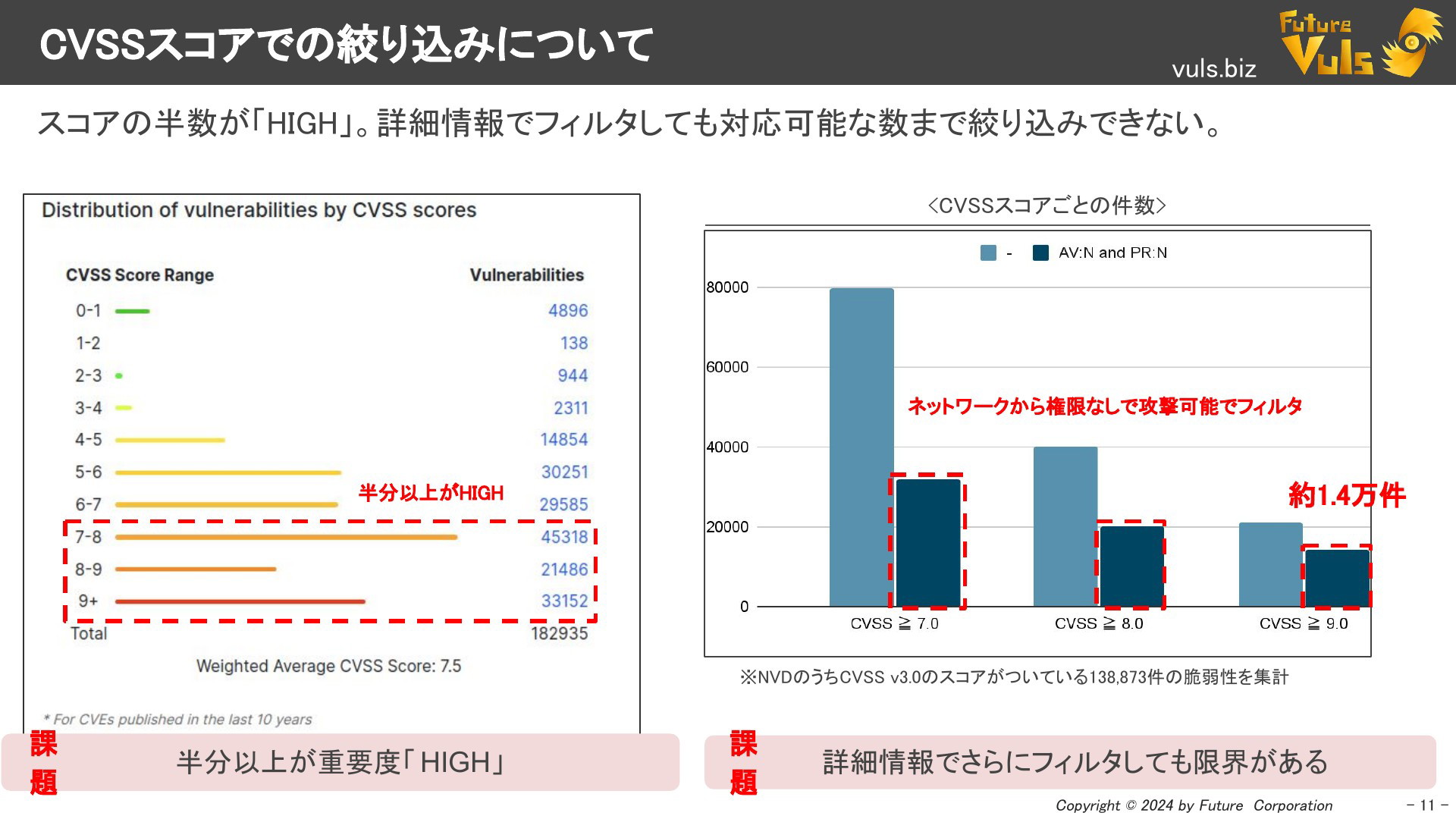

CVSSスコアでの絞り込みについて

優先度付けのためにはCVSSスコアでフィルタすれば良いと考えるかもしれませんが、公開されている全てのCVEのスコアの半数は「HIGH」がつけられます。脆弱性の半分が「重要度HIGH」です。CVSSスコアだけでは絞り込めないのなら、CVSS Vectorも使って絞るのはどうでしょう。CVSSスコアが「9以上かつ、インターネット越しに、権限なしで攻撃可能」なものを絞り込んだところ「1.4万件」もヒットしてしまいます。

このように詳細情報でフィルタしても対応可能な数まで絞り込めないのが実情です。

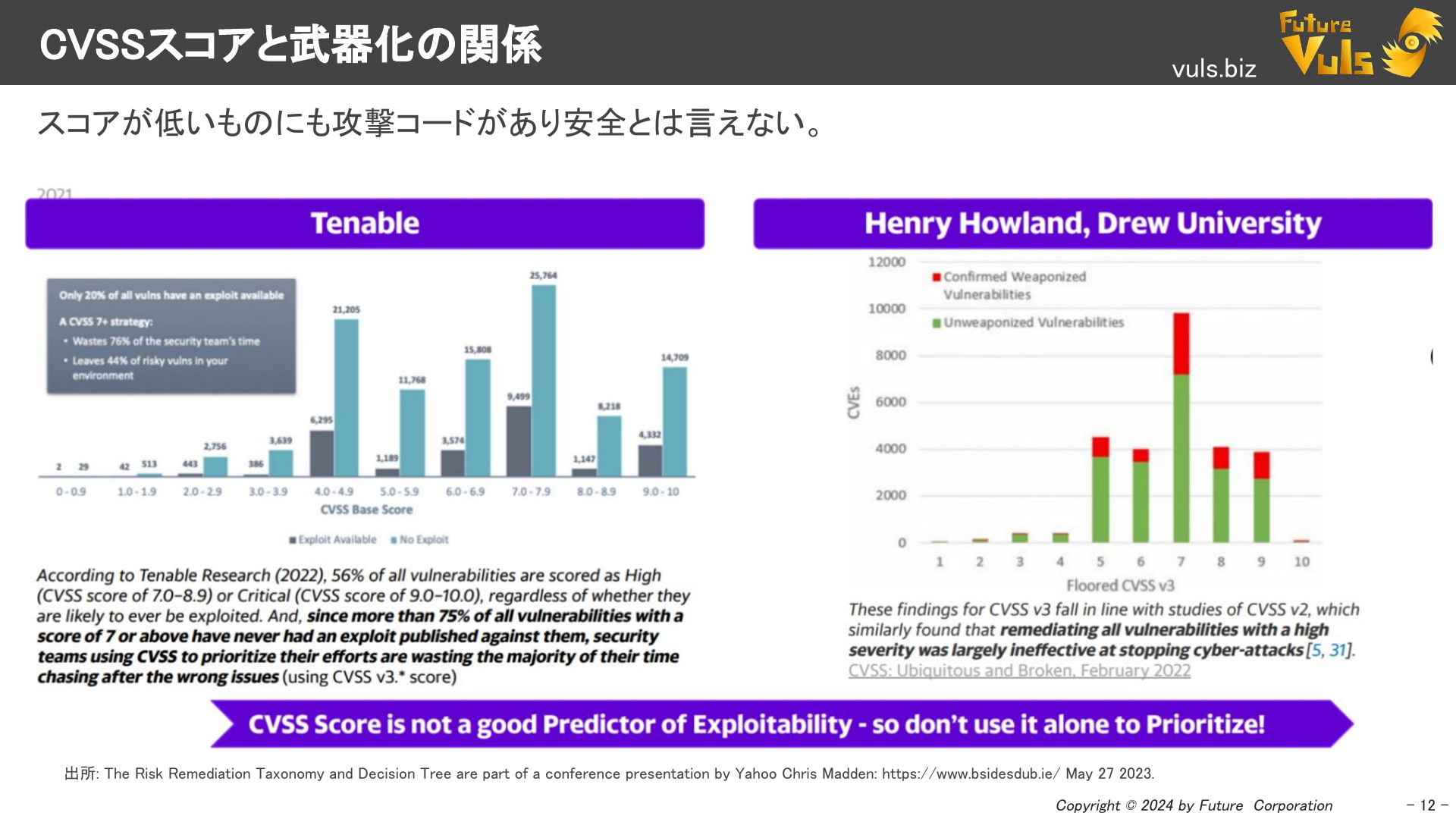

CVSSスコアと武器化の関係

また、CVSSスコアが高いものだけが実際の攻撃に使われているわけではありません。CVSSスコアが低いものにも攻撃コードがあり、安全とは言えません。以下のデータを見ると、CVSSスコアが「4.0-6.0」な「Medium」な脆弱性にも悪用されているものがあります。また、「7」以上の脆弱性でも実際に武器化されているものは少数であることがわかります。

つまり、CVSSスコアだけで判断するととても効率が悪い対応になってしまうということです。

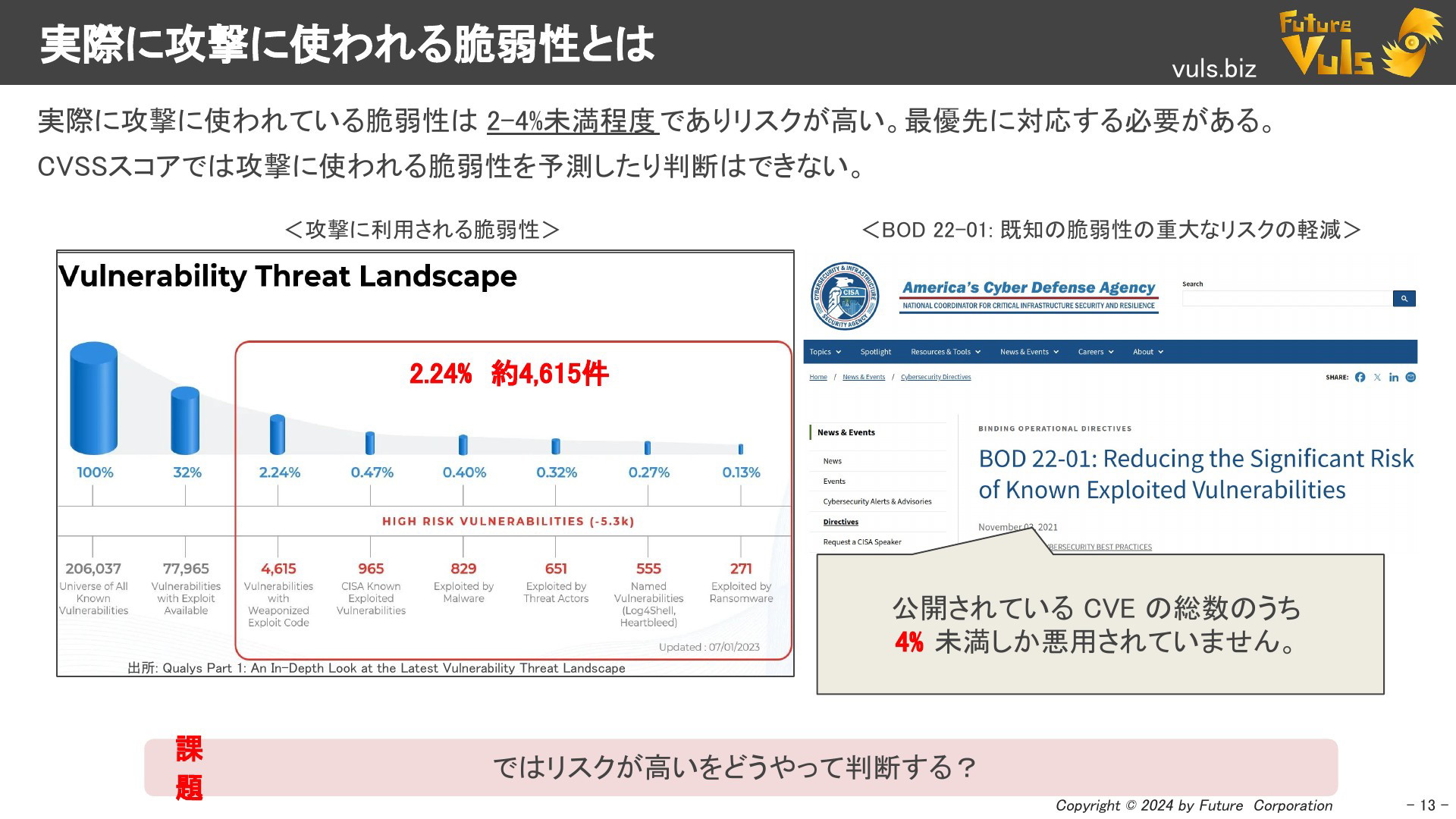

実際に攻撃に使われる脆弱性とは

それでは、実際に攻撃に使われている脆弱性はどれくらいあるのでしょうか。以下のデータを見ると、実際に攻撃に使われている脆弱性は「2-4%未満程度」だそうです。実際に攻撃に使われているものは最優先に対応する必要があります。CVSSスコアではこの2-4%の脆弱性を絞り込むことはできません。

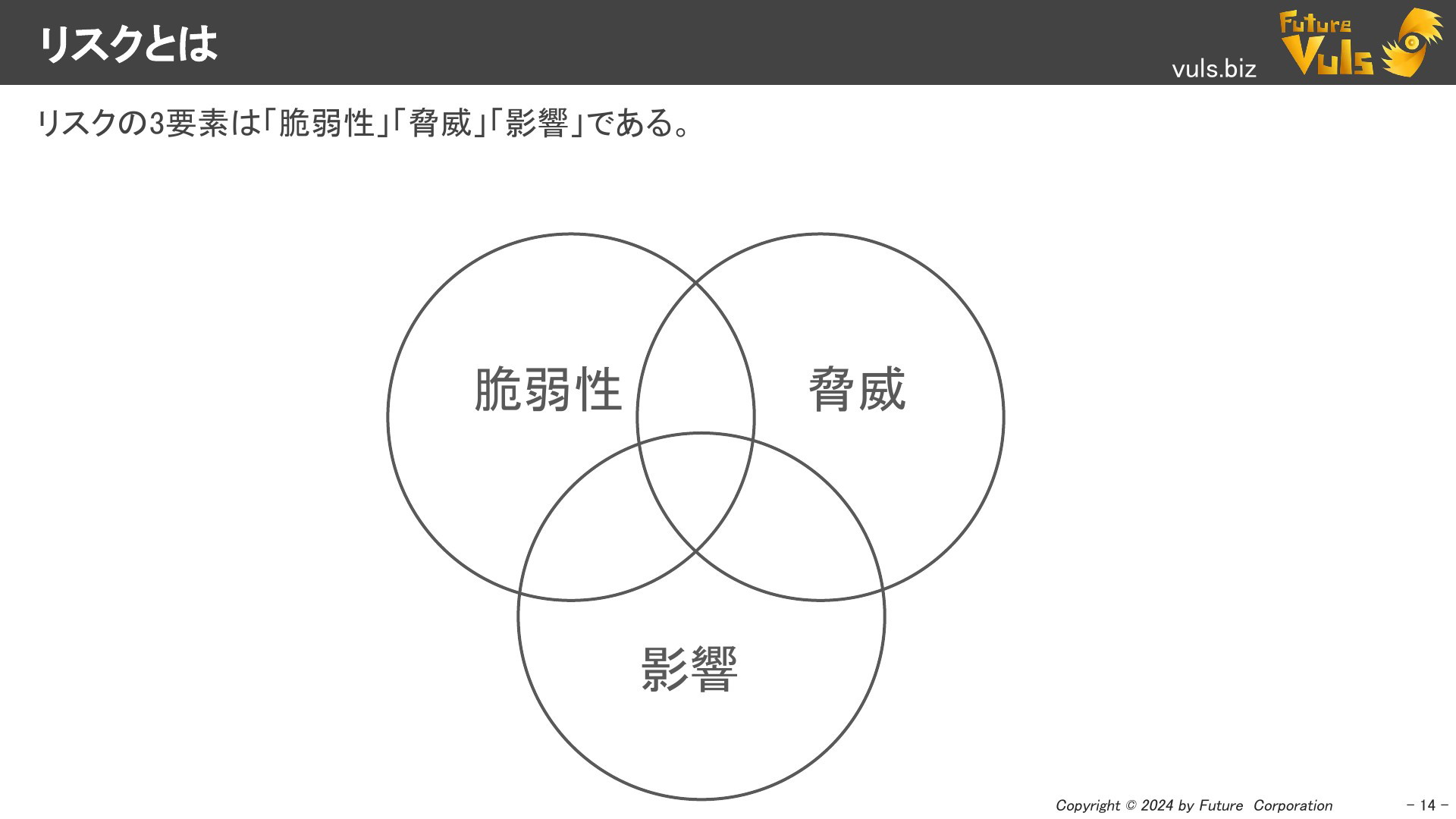

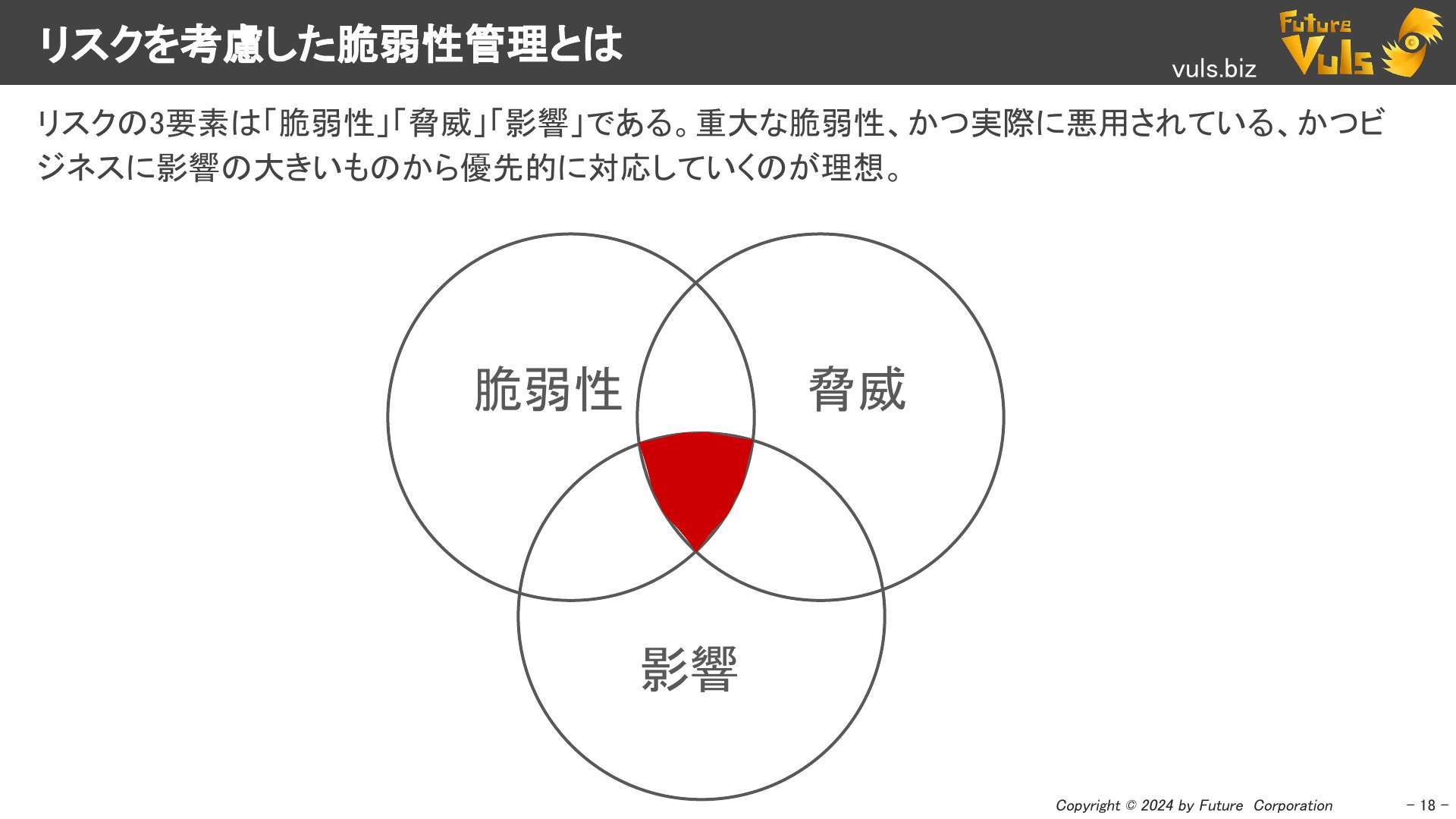

リスクとは

「リスク」について一度おさらいしましょう。リスクの要素は「脆弱性」「脅威」「影響」です。どんなに深刻な脆弱性でも、実際に悪用されていないとリスクはゼロです。また、そのソフトウェアは利用していない場合や、ビジネス面で重要ではないなどの理由で自社に影響がなければリスクは低いということになります。

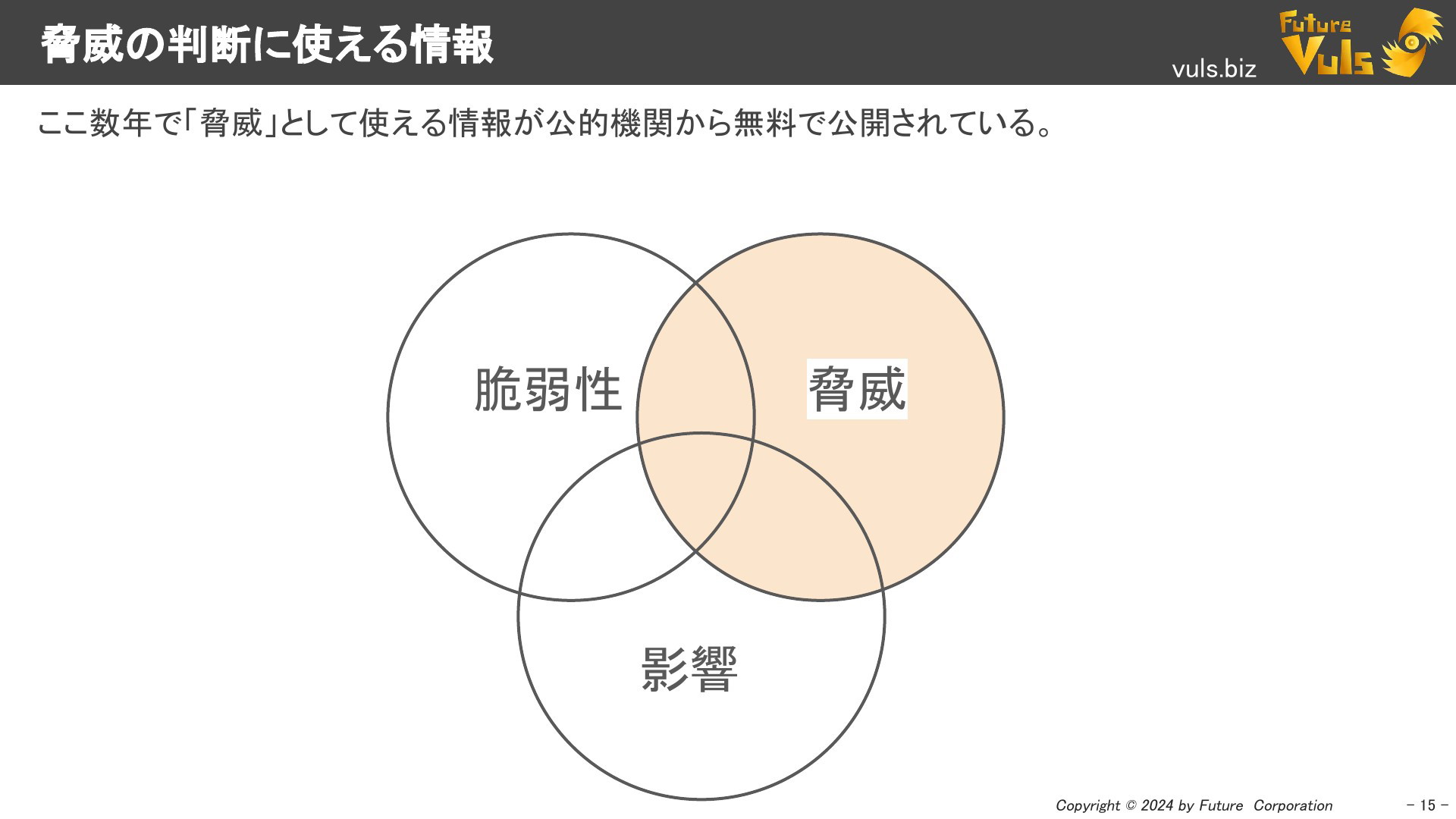

脅威の判断に使える情報

脆弱性はCVEの情報で公開されています。ここ数年で「脅威」として使える情報が公的機関から無料で公開され始めています。

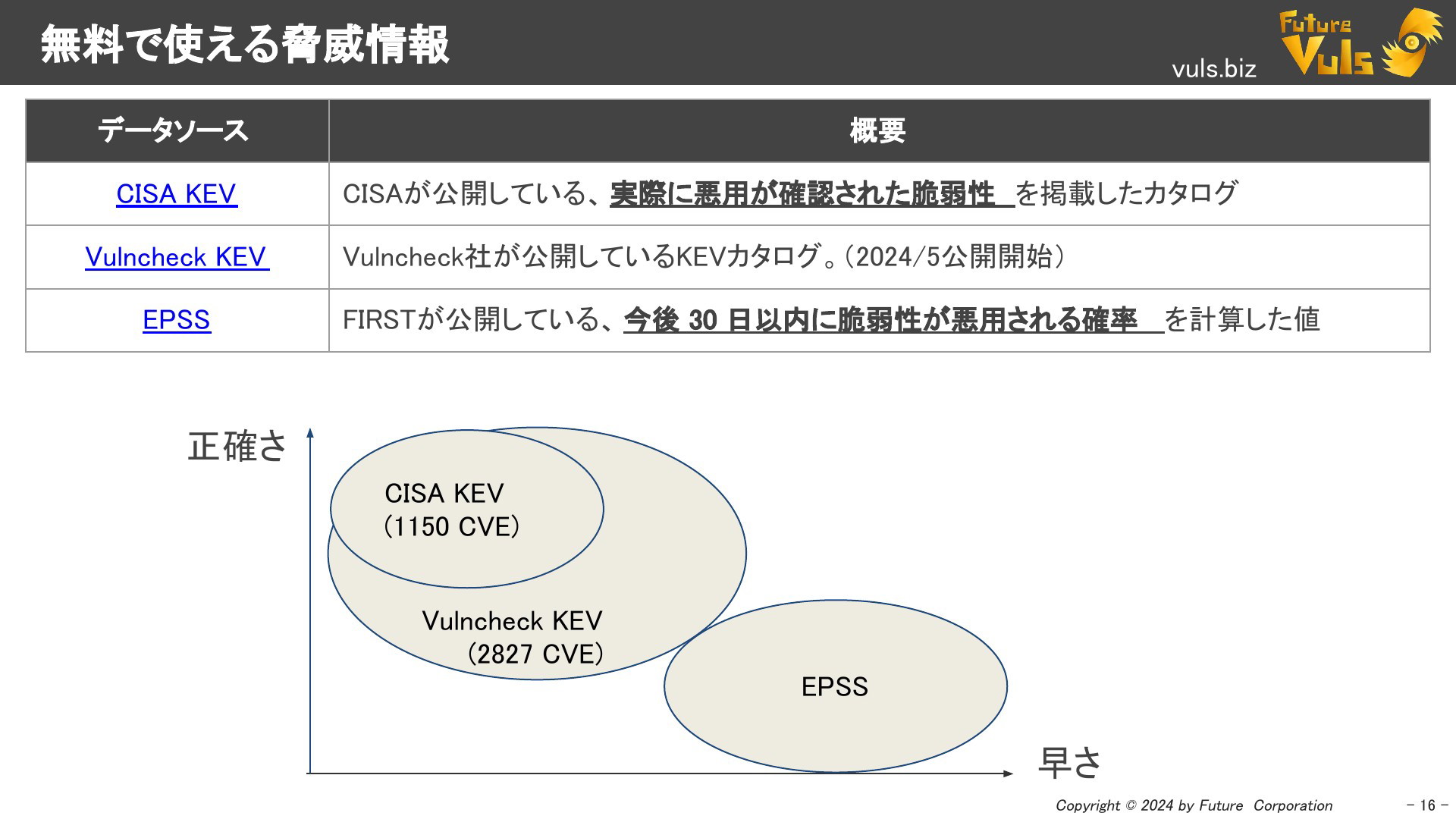

無料で使える脅威情報

1つ目は「CISA KEV(Known Exploited Vulnerabilities Catalog)」です。CISA-KEVは、CISA(米国サイバーセキュリティ・インフラセキュリティ庁)が公開している実際に悪用が確認された脆弱性のリストです。CISA-KEVを参照することで、多数ある脆弱性のうち、特に悪用されるリスクが高く、かつ明確な対策が公開されている脆弱性の見逃しを防ぐことができます。

2つ目は「Vulncheck KEV」です。Vulncheck社が無償で公開しているKEVです。CISA-KEVよりも80%多く、27日早く掲載されるとのことです。APIが公開されているのでスクリプトから取ってきてツールに組み込むこともできます。

3つ目はFIRSTが公開している「EPSS」(Exploit Prediction Scoring System)です。今後30日以内に脆弱性が悪用される蓋然性を一定の計算式によって算出したものです。

下の図は「正確さ」「掲載の早さ」について3つのデータソースの特徴を図示したものです。

一番信頼性の高いものは、CISA-KEVです。2024/8/20現在1150個くらいが掲載されています。米国政府系システムにおいてこのリストに掲載されたものは、定められた期限までに対応必須となるので、ここに載せるということは実際の対応コストがかかります。CISAとしては明確な悪用実績の証拠の確認作業が必要となるため掲載の早さ面からは遅いという情報ソースです。詳細はFIRSTCON2024@福岡の CISAの発表「A Deep Dive into KEV」をご覧ください。

2番目に信頼性の高いものは、「Vulncheck-KEV」です。2024/8/20時点で2827個のCVEが掲載されています。CISA-KEVよりも掲載速度が早いという特徴があります。また、CISA-KEVは悪用についてのデータソースが公開されていませんが、Vulncheck-KEVにはURLが記載されていますので確認できます。

3番目はEPSSです。KEVは悪用の事実をもとに作成されたリストですが、EPSSは「予測」している点が異なります。未来を予測するの正確性は下がります。全てのCVEのスコアが公開されています。

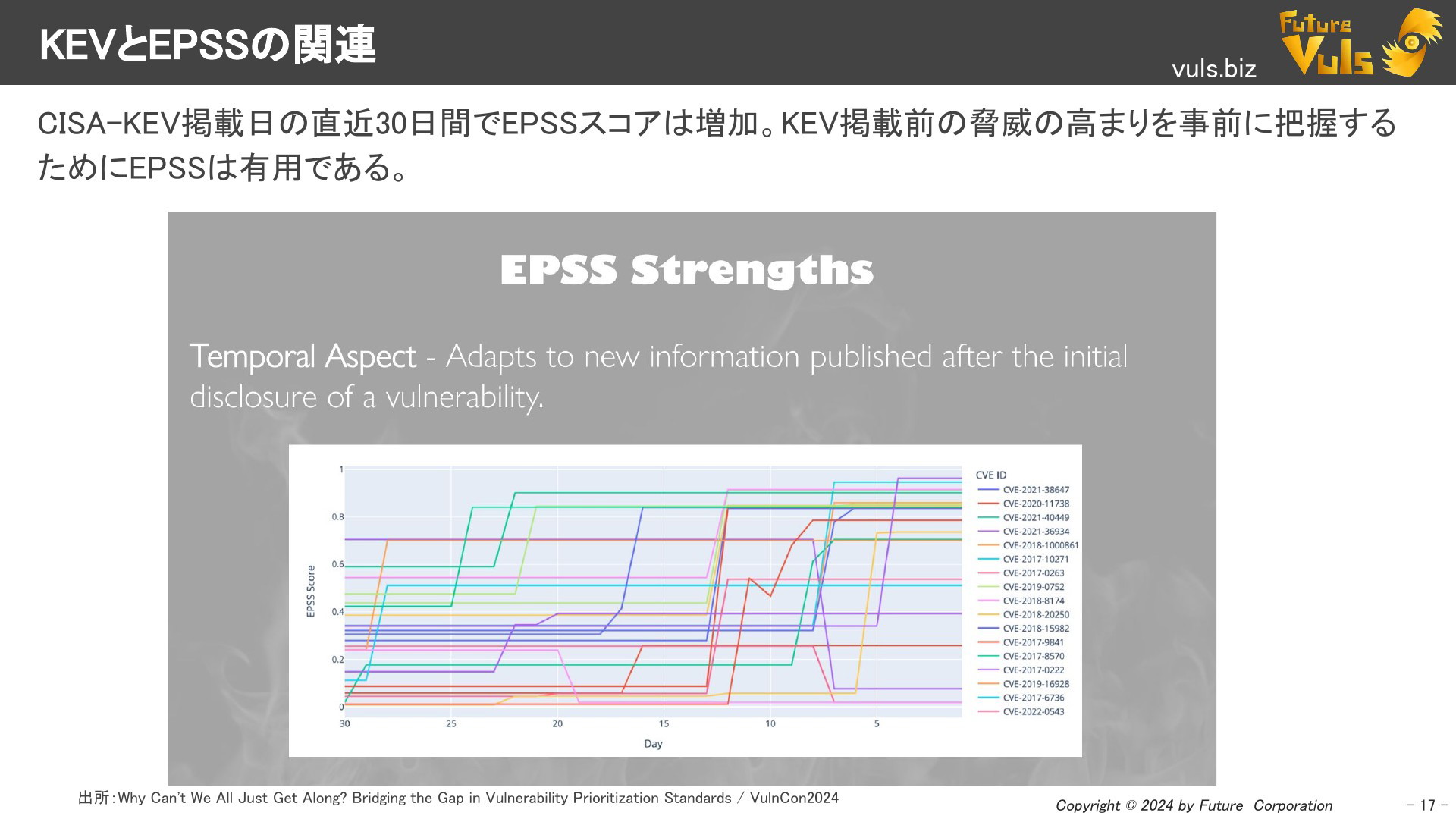

KEVとEPSSの関係

CISA-KEVに掲載されたCVEについて、KEV掲載日の直近30日間でEPSSスコアがどのように変化したのかを示しています。KEV掲載前に脅威の高まりを把握するためにEPSSは有用であることがわかります。

詳細はVulnCon 2024 | Why Can’t We All Just Get Along? Bridging the Gap in Vulnerability Prioritization Standardsを参照してください。

リスクを考慮した脆弱性管理とは

さて「リスク」についてもう一度おさらいしましょう。リスクの要素は「脆弱性」「脅威」「影響」でした。脆弱性管理では組織の対応力が限られるため、自組織に影響のある高リスクな脆弱性から順番に対応する必要があります。つまり重大な脆弱性、かつ実際に悪用されている、かつビジネスに影響の大きいものから優先的に対応していくのが理想です。この高リスクな脆弱性を具体的にどうやって絞り込めば良いでしょうか。それを実現するために使えるフレームワークが「SSVC」です。

SSVC - Stakeholder-Specific Vulnerability Categorization

SSVC - Stakeholder-Specific Vulnerability Categorization

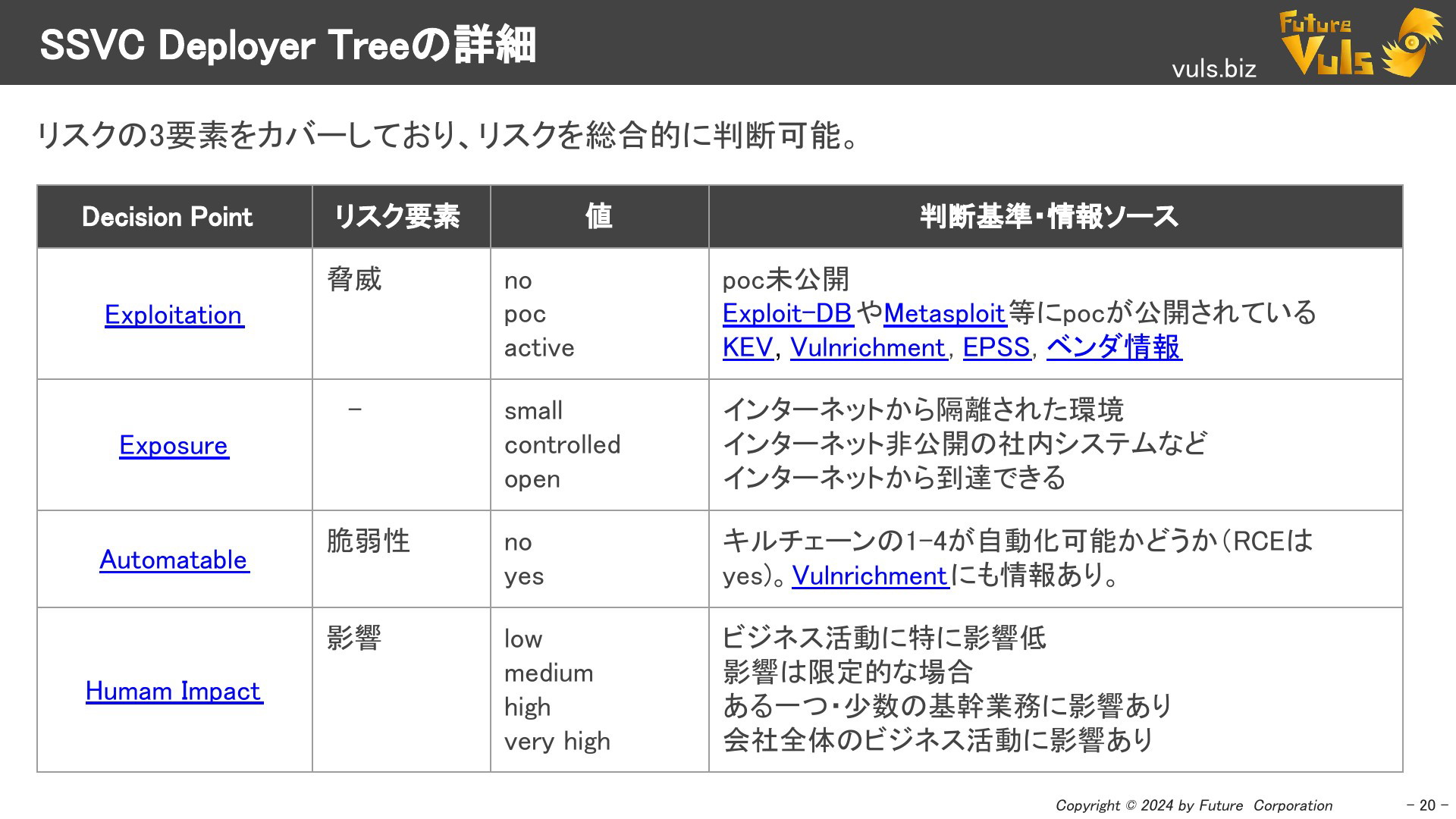

SSVC (Stakeholder-Specific Vulnerability Categorization)は、カーネギーメロン大学が開発し、米国のCISA(Cybersecurity and Infrastructure Security Agency)でも採用されているフレームワークです。脆弱性に関するリスクを「脆弱性」「脅威」「影響」の3つの要素に基づいて評価し、それに応じた優先度を決定します。

2024年7月現在、以下の役割ごとに異なる決定木が用意されており、利用者の立場に応じて利用する決定木を使い分けます。

- CERTや企業のリサーチャー向けの「Coordinator Tree」

- システム運用者向けの「Deployer Tree」

- パッチ提供者向けの「Supplier Tree」

3つの決定木については「SSVC-calc」で詳細を確認できます。この決定木を「あみだくじ」のように辿っていけば、検知した脆弱性の対応優先度が4段階で決定できるイメージです。

SSVC-calcの実際の使い方はYouTubeの動画がわかりやすいかもしれません(18:30〜)

SSVC Deployer Treeの概要

Human Impactの考え方はFutureVuls Blog > SSVCにおける Human Impact 決定方法例を参照してくださいExposureの考え方や自動調査方法はFutureVuls Blog > インターネット露出サーバの自動特定とSSVC Exposure設定ガイドを参照してください

デモ

YouTubeの動画がわかりやすいかもしれません(28:10〜)

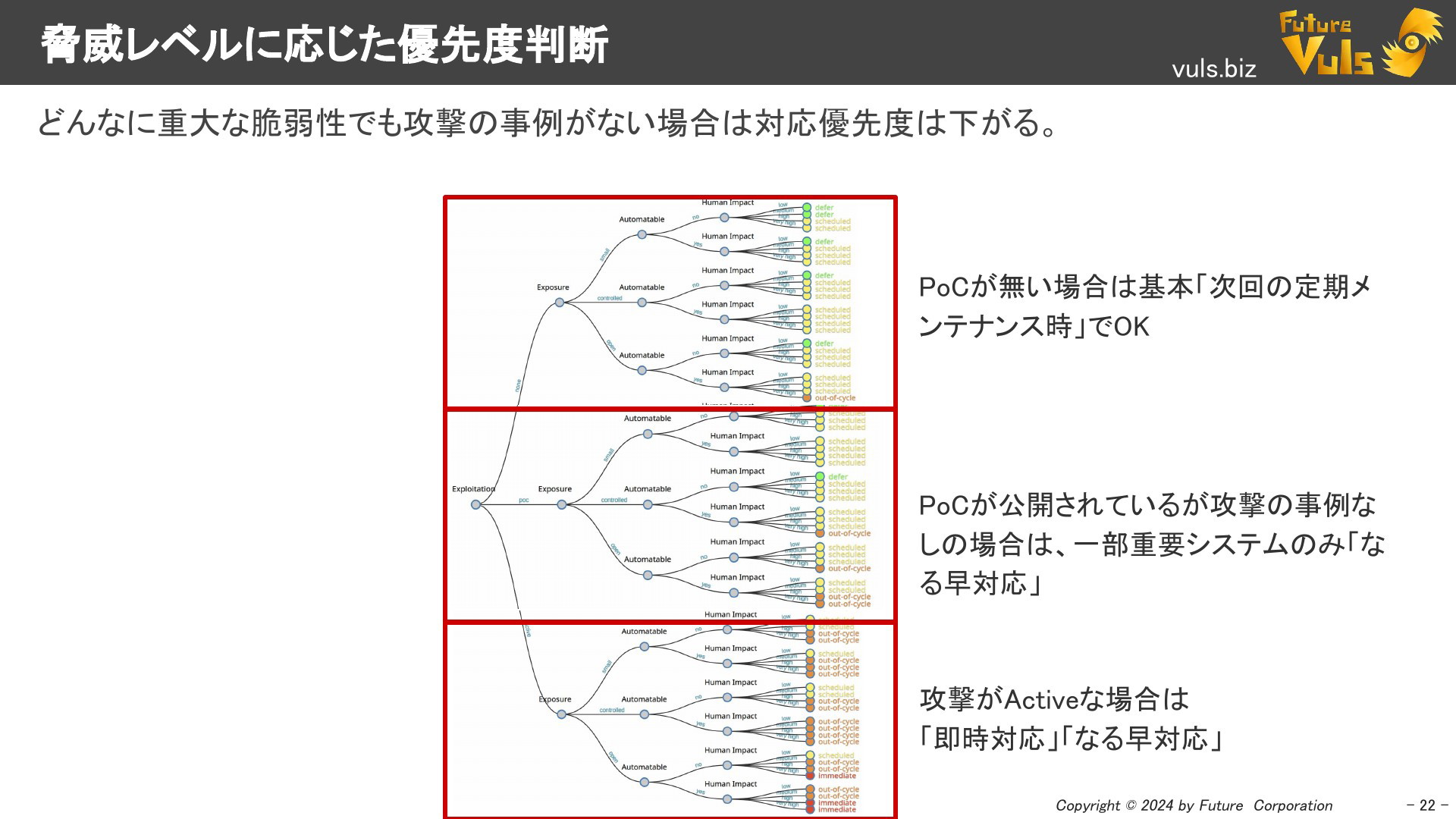

脅威レベルに応じた優先度判断

たとえば、CVSSスコアが10のような重大な脆弱性でも攻撃の事例がない場合は脅威のレベルは下がりますので対応優先度は下がります。

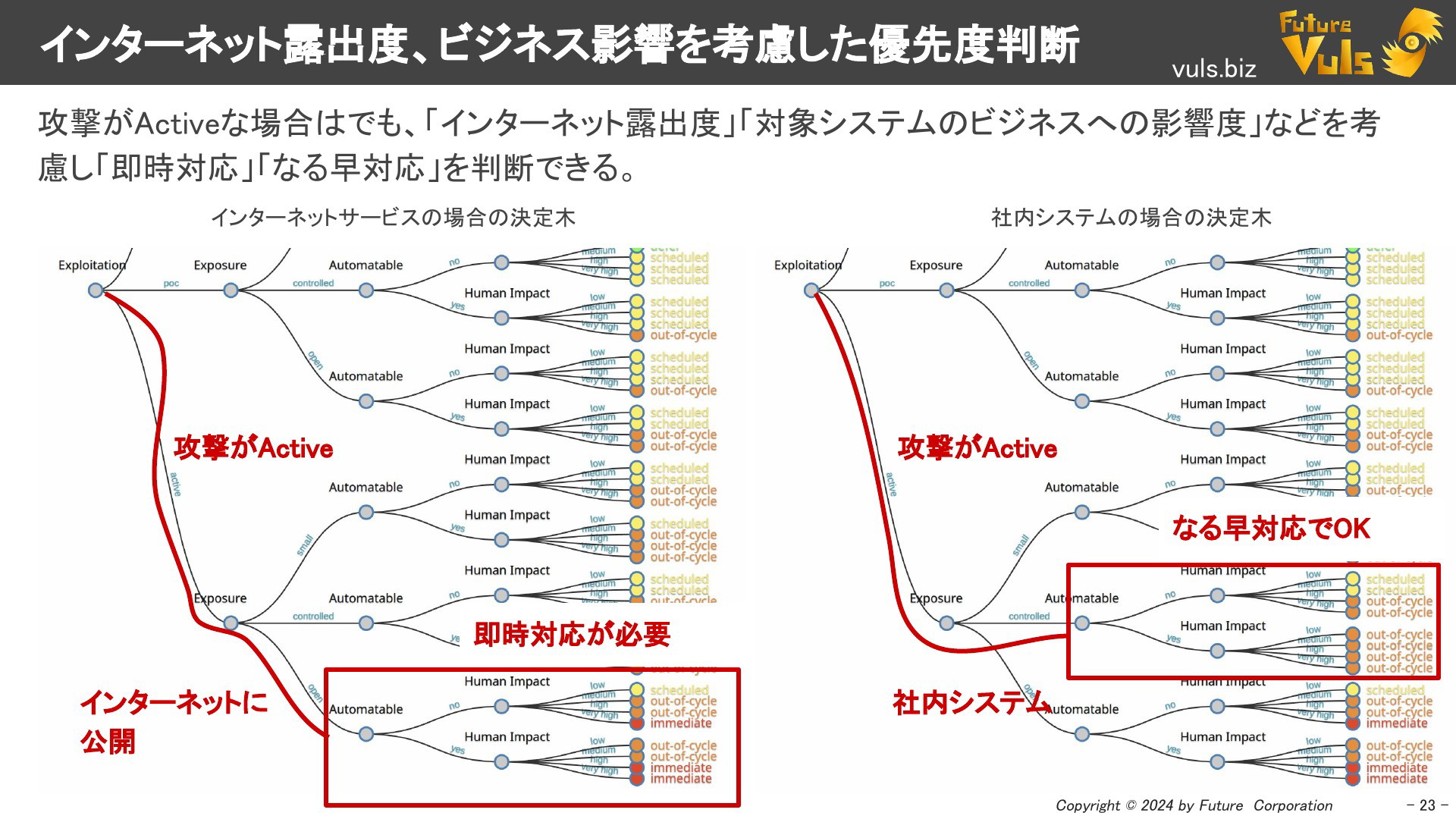

インターネット露出度、ビジネス影響を考慮した優先度判断

攻撃がActiveな場合は、「インターネット露出度」「対象システムのビジネスへの影響度」などを考慮して判断されます。インターネットに公開されているシステムの場合は「即時対応」、社内システムの場合は「なる早対応」と判断されます。CISAのKEV-catalogに掲載された場合でも全てが即時対応必須であるという判断にはなりません。

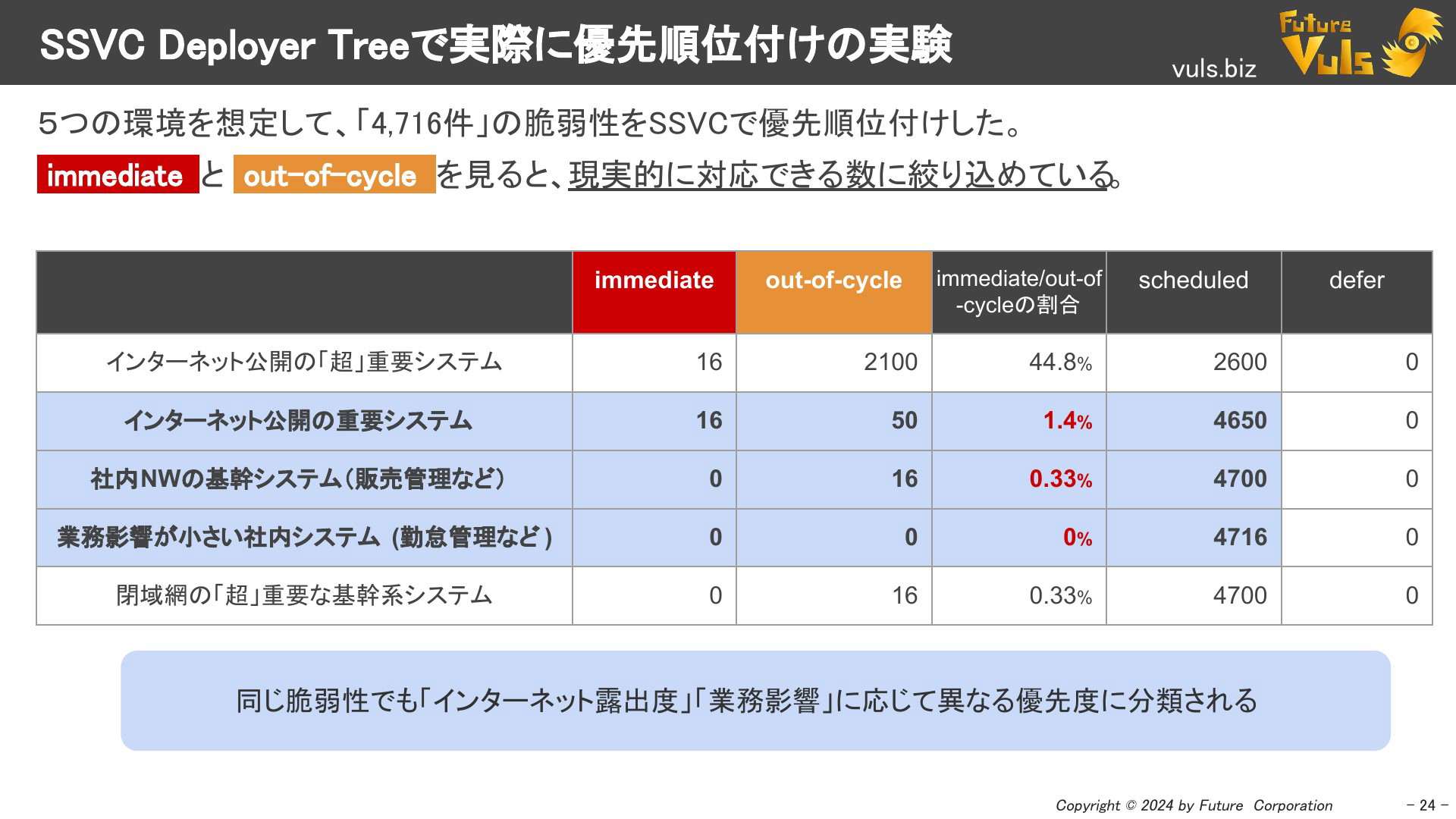

SSVC Deployer Treeで実際に実験してみた

5つの環境を想定して、「4,716件」の脆弱性をSSVCで分類してみました。インターネットに公開された重要システムを見ると、緊急対応「Immediate」となる早対応「Out-of-cycle」が「1.4%」まで絞り込めました。また、インターネットに公開されていない社内システムはさらに絞れます。「緊急」「重大」な脆弱性に対して必要以上に即時対応をする事態は解消され、現実的に対応できる数に絞り込めています。

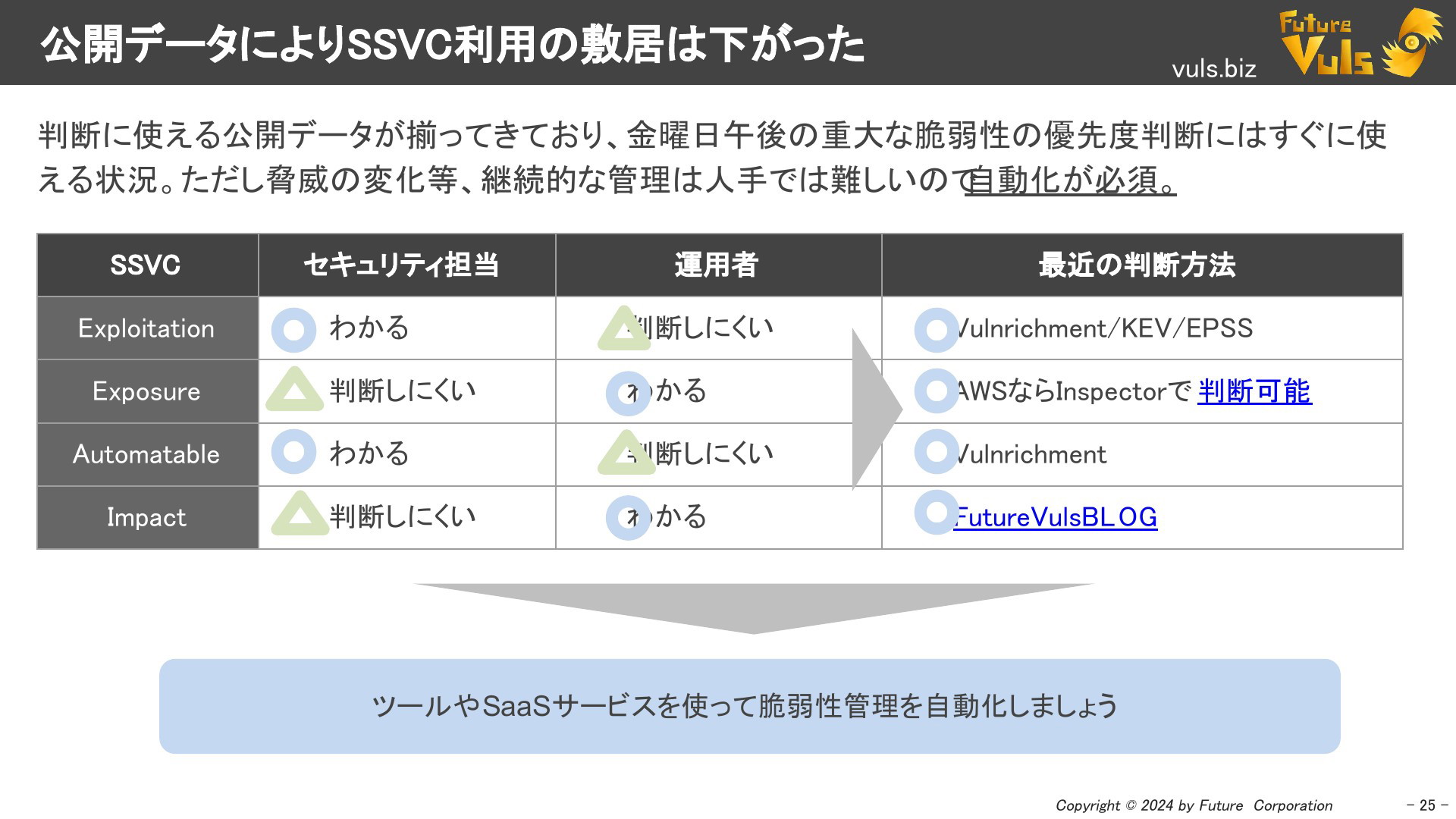

公開データによりSSVC利用の敷居は下がった

2024年現在ではSSVCの判断に使えるデータが揃ってきており、金曜日午後に知った「緊急」「重大」な脆弱性の対応優先度判断にSSVCを使える状況になっています。残業して緊急対応が必要な脆弱性ばかりではありません。SSVCを用いてリスクを判断して適切な優先度で対応しましょう。

ただし、今回のデモでお見せしたようなSSVCの判断は金曜日の午後の対応判断には有効ですが、継続的な管理をやるには人手では大変です。

脅威情報は日々変化するので、継続的な脆弱性管理が可能なFutureVulsのようなSSVC対応のツールやサービスを使っての管理や自動化は必要でしょう。

BeerスポンサーセッションではFutureVulsのSSVC機能の簡単な紹介を行いました。

FutureVulsのSSVC機能を活用することで、リスクを正確に判断し、効果的に対応を優先することが可能です。特に緊急対応が必要な脆弱性を効率よく絞り込み、限られたリソースで適切に対処できます。今後の脆弱性管理には、このようなリスクベースのアプローチがますます重要になるでしょう。詳細については、チュートリアル > 自動トリアージをぜひご覧ください。

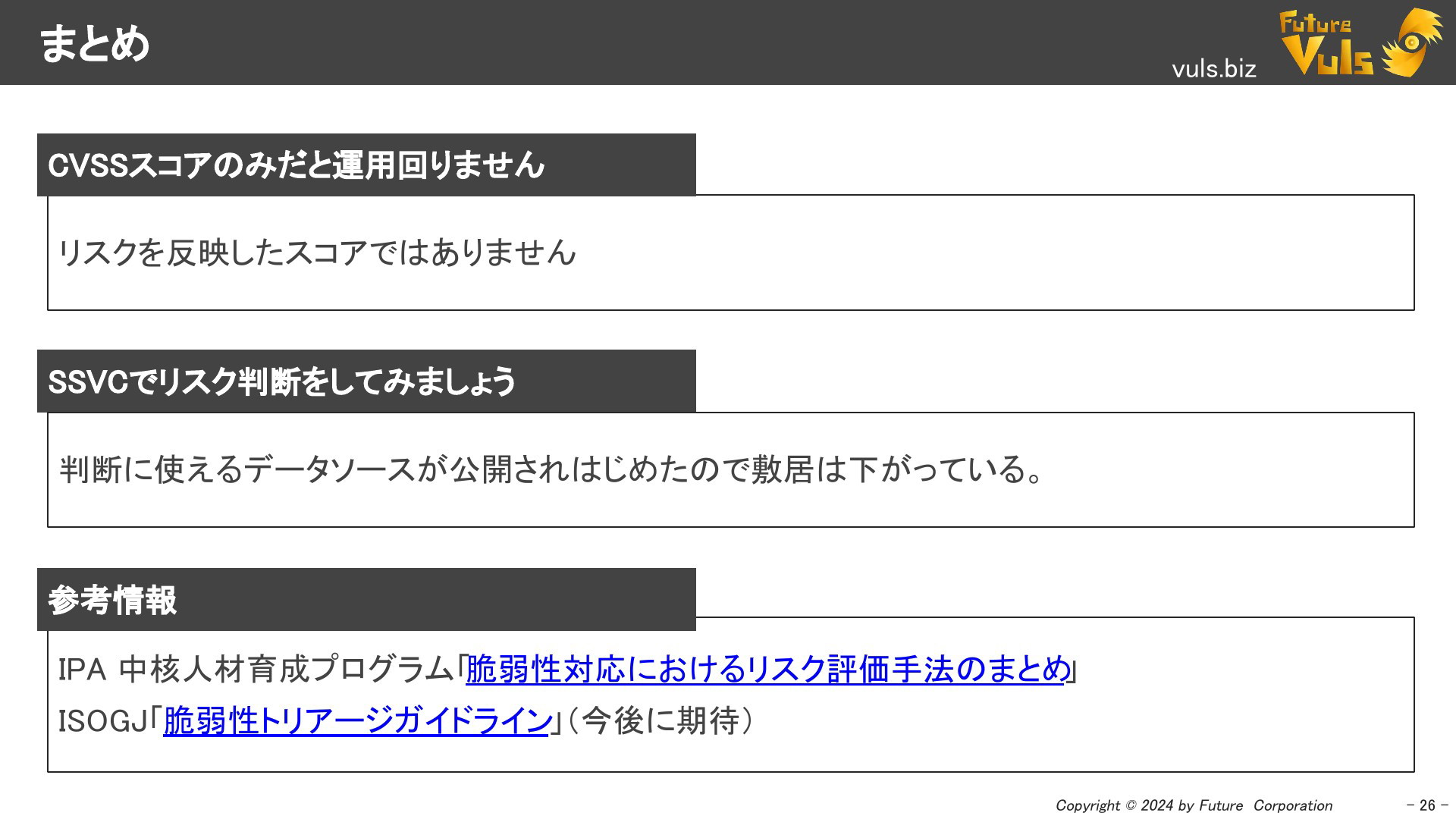

まとめ

SSVCを用いて脆弱性監理を徹底的に自動化に興味がある方は「FutureVulsのLP」からぜひお問い合わせください。