はじめに

皆様、初めまして。FutureVulsの平井です。

今回はジョーシス株式会社様、株式会社クラウドネイティブ様が共催するセキュリティイベント「ジョーシストーーク 脆弱性祭り〜脆弱性の全体像と付き合い方〜」に参加してきました。

個々のセッションやQAセッションの概要、そこから得た学びをまとめたのでぜひご一読ください。

イベント概要

今回のイベント、「ジョーシストーーク 脆弱性祭り〜脆弱性の全体像と付き合い方〜」では、脆弱性対応の基本的な流れを解説しながら、限られたリソースや知識の中でどのように脆弱性と向き合っていくべきかということをテーマに、株式会社クラウドネイティブ 室田氏、IssueHunt株式会社 横溝氏、そして弊社 神戸がセッションに登壇しました。

イベントは上記3者による主要セッションと、脆弱性管理における悩みに答えるQAセッション、そして懇親会という構成でした。

セッション1 クラウドネイティブ 室田氏「脆弱性対応のスタートラインに立つ」

室田氏のセッションは、脆弱性対応の基礎に関する「脆弱性への向き合い方」と、PCを例にとったより実践的な内容の「PC端末の脆弱性対応の進め方」の2つのトピックで構成されていました。

当日のセッション動画はこちら

セッション概要

(1)脆弱性への向き合い方

脆弱性とは1つ以上の脅威によって付け込まれる可能性のある,資産又は管理策の弱点のことである。

脆弱性への対応が必要な理由は、「リスク=脅威×脆弱性×重要度」という方程式において、脆弱性が唯一コントロールしやすい変数だからである。

そのため、リスクを許容できるレベルにコントロールするには、脆弱性をコントロールすることになる。

また、脆弱性はシステム以外の組織や、業務、人、物理的なものにまで存在している。

(2)PC端末の脆弱性対応の進め方

日々増え続けている脆弱性に対して、「脆弱性の可視化→緊急度の判断→優先度付け→対処」というステップを踏み、地道に向き合う必要がある。

脆弱性管理ツールを使う

人の手で全て行うのは労力がかかるため、脆弱性管理ツールを使用し、人間がやるべきことの一部を機械的に対応できる状態に置き換えることが重要である。

しかし、実際はツールを用いてもまだ脆弱性が多いということがほとんど。

そのために普段から脆弱性を減らす努力をすることが大切である。

普段から脆弱性を減らす

- ツールを最新化する

- 業務に不要な機能は制限をする

- 外部からの通信を制限する

- 組織内で利用する標準ツールを定義する

こうして残った脆弱性に対処する。

脆弱性に対処する

脆弱性への対応は以下に分類される。

- 恒久対応

- セキュリティパッチを適用する

- 緩和策・回避策

- 脆弱性に該当しない設定に変更する

- 脆弱性に利用される希望を意図的に制限する

これらを適用するアプローチとして、手動での対応依頼と強制的なパッチ適用・設定変更などがある。

MDM(モバイルデバイス管理)ツールを用いることで上記のアプローチを柔軟に行うことができる。

皆で脆弱性に向き合う

脆弱性への対応は、多方面の知識や業務理解も必要になるため、全員参加が重要となる。

そのためにはセキュリティに関わる文化づくりが肝となる。

クラウドネイティブ社の活動例

- 毎⽇30分の枠を取ってセキュリティチームで脆弱性などのアラートを確認する

- 得意分野に関連する脆弱性に対してID・デバイスチームに意⾒を聞く

- デバイスチームに端末に対する展開⽅法の相談や依頼を行う

- 特定チームの特殊な環境は個別の適⽤や動作確認を依頼、⼀緒に行う

感想

室田氏のセッションでは、脆弱性の定義から企業が抱えている課題、対策などを網羅的かつ構造的に解説いただきました。

そのため、脆弱性対応に取り組んでいる企業の方々の悩みや課題を体系的に学ぶことができ、FutureVulsのような脆弱性管理ツールのニーズを改めて認識することができました。

印象に残ったのは、「人には脆弱性が存在する。人が作るシステムは100%完璧なものは初めから作れない。」というお話です。

今後も人によって生み出されるシステムの中には、脆弱性が存在し続けるため、企業のセキュリティ対策は今よりもっと重要視されるべきだと感じました。

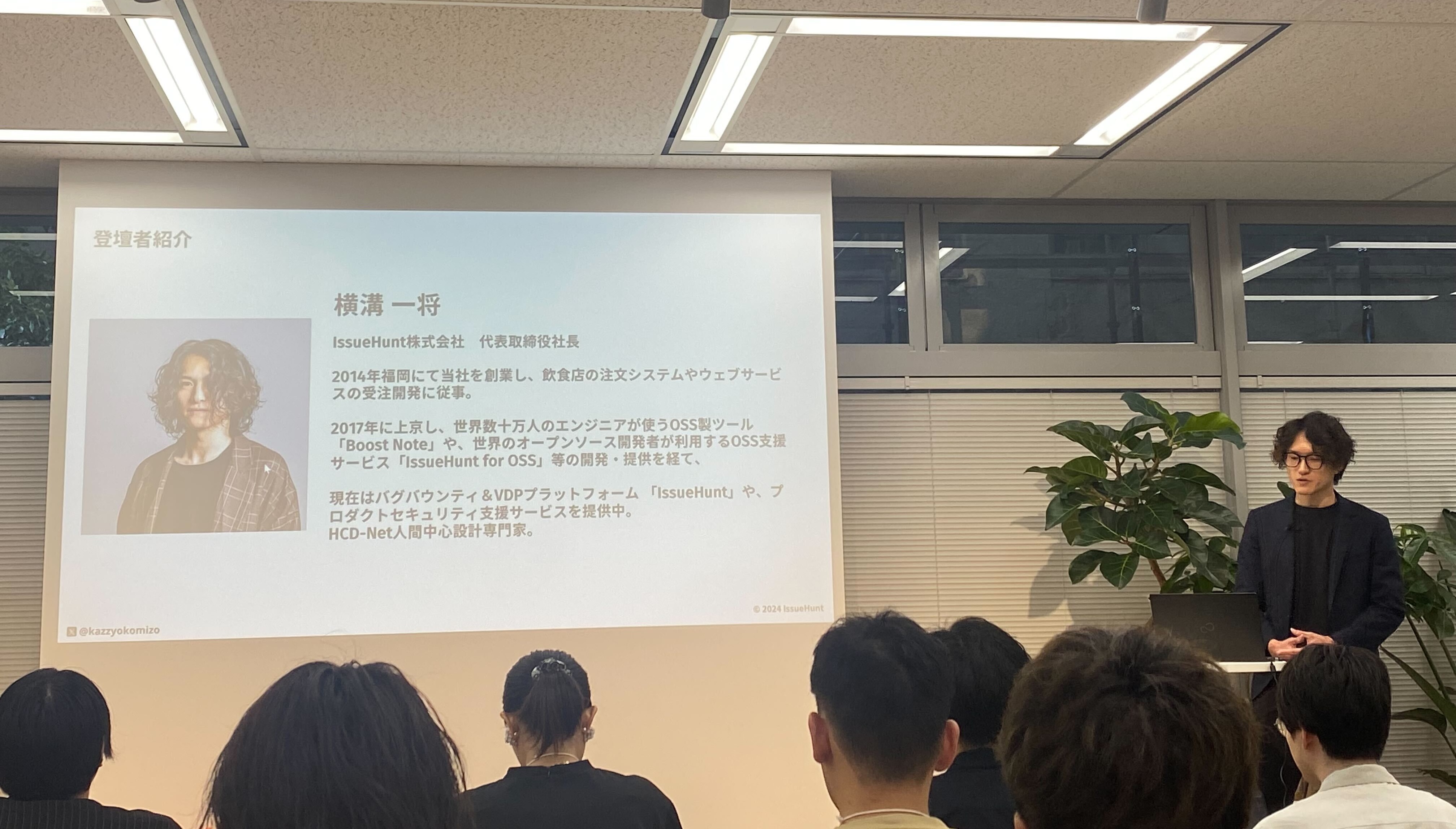

セッション2 IssueHunt 横溝氏 「プロダクトセキュリティの始め方」

横溝氏のセッションは、プロダクトセキュリティの始め方、バグバウンティを用いた脆弱性対応に関するお話でした。

当日のセッション動画はこちら

セッション概要

(1)プロダクトセキュリティの対策の始め方

サイバー攻撃からプロダクトを防御する第一歩として以下のような業界団体や政府機関等から出されるセキュリティガイドラインを読むところから始めるのが良い。

CIS Controlsのメッセージは”多層的な防御”をしていこうというものである。

(2)多層的な防御

単一的な防御ではなく、複数並行的に多層的な防御を行い、プロダクトを堅牢にすることが重要である。

多層的な防御の例

- 脆弱性スキャナなどを用いて、自社で発見・対策できる脆弱性を見つける

- 第三者のベンダーに脆弱性診断を依頼し、ベンダーが発見できる脆弱性を見つける

- バグバウンティなどを用いて、想定外の脆弱性を見つける

(3)脆弱性の検知と認知

脆弱性悪用による被害を防ぐには脆弱性の検知と認知のステップを踏むことが大切である。

脆弱性診断しかやっていないケースが多いため、自社で発見・対策できる脆弱性に対してはDevSecOpsを、想定外の脆弱性に対してはバグバウンティ等を用いて検知を行う。

DevSecOps

DevOpsではセキュリティと開発・運用が分業してしまっているため、そこにセキュリティを組み込んだDevSecOpsに進化をしていく必要がある。

| 概念 | 特徴 |

|---|---|

| DevOps | 開発と運用の連携が強化されるが、セキュリティに十分に統合されない |

| DevSecOps | 開発・運用・セキュリティが連携して開発を進める 品質保証の一環としてセキュリティを組み込む |

DevSecOpsの課題

DevSecOpsの構築にあたって多くの企業が以下の課題を抱えている。

- スキャンツールが多くて選び方がわからない

- アラートが多く、情報が埋もれる

- セキュリティ専門の人材がいない

こうした場合は、セキュリティ専門企業への依頼や、ツールのPOCなどがおすすめである。

(IssueHunt株式会社もDevSecOpsの構築支援を行っている)

バグバウンティ

バグバウンティとは、外部のホワイトハッカーなどが、システムの脆弱性を発見・報告することで報奨金を受け取るプログラム・制度のことである。

バグバウンティを始めるために必要なものは以下の通りである。

- プログラムのルール・ガイドラインを明確化する

- security.txtなどの報告窓口を作る

- 報奨金の対象プロダクト、脆弱性、金額を設定する

注意点として、網羅性を担保できないという観点から脆弱性診断をバグバウンティに置き換えるのは良くない。

感想

私は本セッションでバグバウンティという概念を初めて知りましたが、今後の日本において広く浸透するべき概念だと感じました。

また、単一的な防御では意味がなく、多層的な防御を行うことが重要であるという点も大変学びになりました。

事例として、任天堂やYahooも海外のバグバウンティプラットフォームであるHackerOneを利用し、バグバウンティを導入しているほか、NTTコミュニケーションズ株式会社では、社内限定のバグバウンティプログラムを導入し、社員参加型で実施をしているようです。

今後のバグバウンティの浸透に、注目していきます。

またIssueHunt株式会社様は学生を対象としたバグバウンティイベントが8月31日に開催されます。この場でも(勝手に)告知させていただきますので、ご都合のつく方は是非ご参加ください。

学生対象のバグバウンティイベント

(オンラインは一般の方でも参加可能)

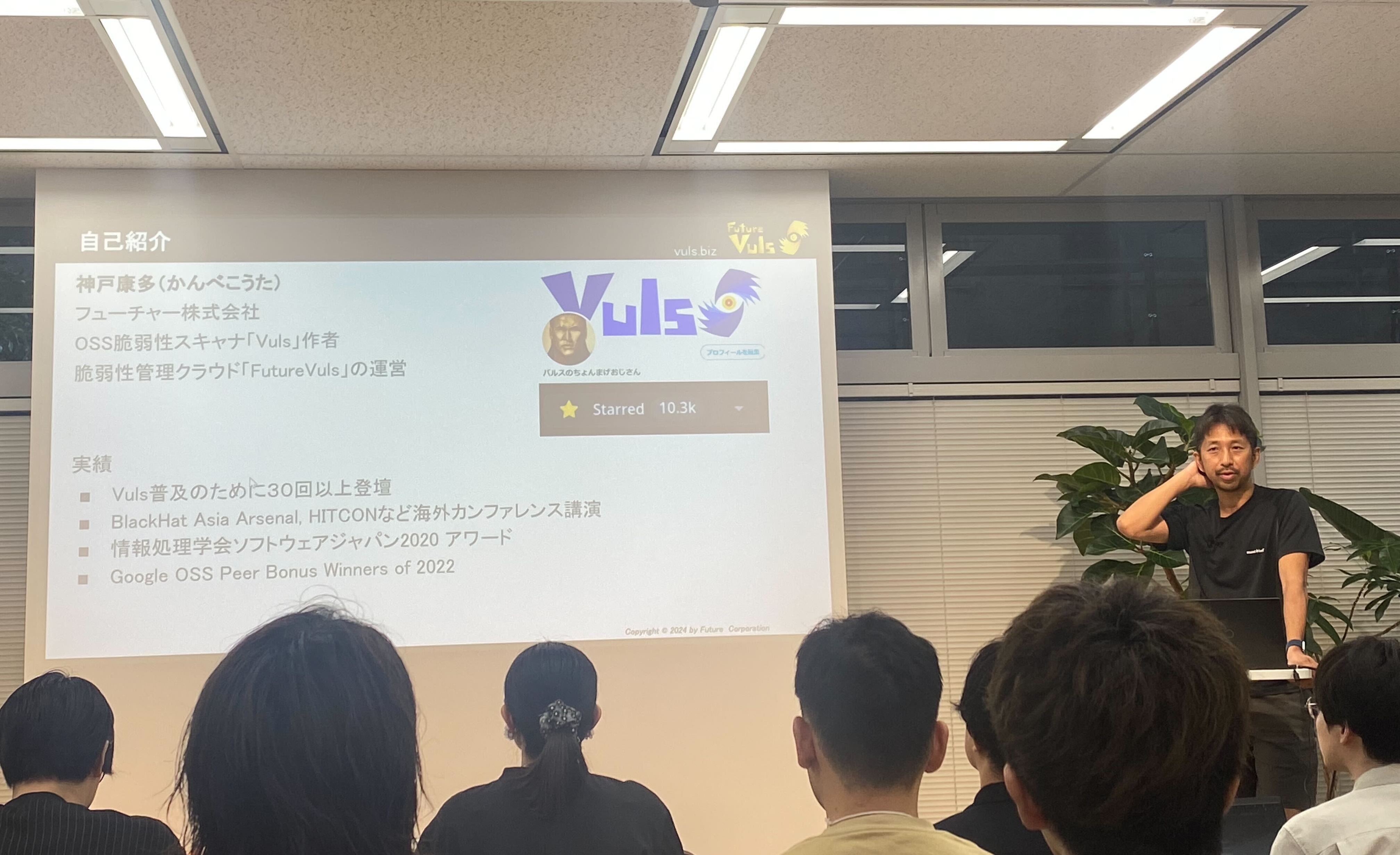

セッション3 フューチャー株式会社 神戸 「SSVC DeepDive」

弊社 神戸も登壇しておりました。

当日のセッション内容の詳細についてはこちらの記事へ

QAセッション

QAセッションでは組織内のセキュリティに関する悩みに対して、登壇者の方々が議論を交わしていました。

質問内容と回答時に出た意見をまとめてお伝えします。

Q.委託先の脆弱性の対応について

質問内容

政府系のシステムを担当している大手事業者(委託先)に脆弱性の影響の有無の確認を要請しても、回答が得られないことが増えて不安です。

登壇者から出た意見

- 業者を変える

- Vulsを導入し、出ている情報を提供する形で対応を依頼する

Q.開発環境への対応や部門間連携について

質問内容

Webサービスの開発部門と情報システム部門が別組織で、開発環境に踏み込めない課題があります。どのように対応すべきか教えてください。

登壇者から出た意見

- 情報資産の見える化を行う

- 見える化した資産の担当部門、見つけるプロセスの文書化を行い、実際にできているか確認する

Q.開発環境への対応や部門間連携について

質問内容

サイバーセキュリティの「全員参加」を実現するため、情シスや開発チーム以外の部門が脆弱性管理や対応に参加できる文化を作るアイデアを教えてください。

登壇者から出た意見

- CISO、ないし経営層がしつこく発信し続けることが大切である

- 誰が橋渡しを行い、誰が責任を負うのかに関しては、セキュリティチャンピオン制度の導入がオススメである

懇親会

最後の懇親会ではイベントにいらした様々な方とお話させていただきました。

お話させていただいた方々には、セキュリティのスペシャリストから、これから社内のセキュリティを強化していこうと考えている方まで様々な方がいらっしゃいました。

中には、「ジョーシスさん、クラウドネイティブさんのイベントは前提から丁寧に説明いただけるため、わかりやすく、いつも参加している」という方もいらっしゃいました。

(写真は乾杯の挨拶を行う横溝氏)

総括

「ジョーシストーーク 脆弱性祭り〜脆弱性の全体像と付き合い方〜」は、脆弱性対応に関する基礎知識の習得から、昨今のトレンド、今後の対応のための指針が得られるイベントであったと思います。

初学者の私としては基礎から網羅的な知識を得られるという点で、とても貴重な体験でした。

機会があれば、次回も参加したいです。

今回のイベントを開催してくださったジョーシス株式会社様、株式会社クラウドネイティブ様のHPはこちら

ジョーシス株式会社HP

株式会社クラウドネイティブHP