CISAが提供している”Known Exploited Vulnerabilities Catalog(KEV Catalog)1“に、”Known to be Used in Ransomware Campaigns(ランサムウェア キャンペーンで利用されていることが知られている)”行が追加されました。

この変更はどういう意図で、どのように利用すればいいのかを提示しようと思います。

; 本投稿は、今回のKEV Catalog変更に伴う一つの意見であり、これが完全に正しくその他が間違っている、というものではありません。また、弊社の見解というよりは、筆者である井上の見解である点に留意ください。

CISAからの通知

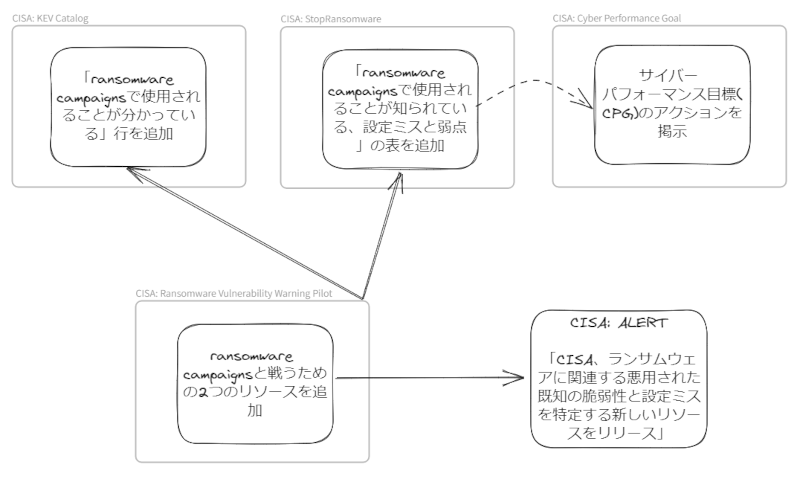

CISAから、”CISA Releases New Resources Identifying Known Exploited Vulnerabilities and Misconfigurations Linked to Ransomware”2が公開されました。

- 意訳としては、「CISAは、ランサムウェアに関連する、悪用された既知の脆弱性と設定ミスを特定する新しいリソースを公開しました」というアナウンスです

これはCISAが進めている”Ransomware Vulnerability Warning Pilot(RVWP)3“として、以下の2つの新しいリソースをを提供し始めたと言っています。

- RVMP: ランサムウェアの脆弱性警告案内(意訳)

観点としては「ランサムウェア対策で情報を追加した」という話で、KEV Catalogをどうしたいという話ではない、という点に注意が必要です。

KEV Catalogとは

そもそも、KEV Catalog(Known Exploited Vulnerabilities Catalog)とは何かを再確認しましょう。

KEV Catalogは、説明ページ6が示すように「実際に悪用されている脆弱性の信頼できる情報源である既知の悪用された脆弱性」をまとめたカタログです。「攻撃者の活動に基づいて差し迫った損害を引き起こしている脆弱性のサブセット」とあるように、既に悪用され、被害を発生させているものをまとめています。

米国においては、全ての連邦文民行政府機関(FCEB)はBinding Operational Directive 22-01(BOD 22-01)により、所定の期間内にKEV Catalogzに記載された脆弱性に対応することが義務付けられています。その他の、州や地方や民間業界の組織に対しては、KEV Catalogにリストされている脆弱性の修復を優先することで、セキュリティを大幅に強化できると述べています。そして「CISAは、すべての関係者に対し、脆弱性管理計画の一部としてKEV Catalogの脆弱性に直ちに対処するという要件を含めることを強く推奨します。そうすることで、サイバーセキュリティ コミュニティ全体の集合的な回復力が構築されます。7」と述べています。

またKEV Catalogは、SSVC(Stakeholder-Specific Vulnerability Categorization)8等を利用し、脆弱性管理の優先付けフレームワークに組込まれて利用することが想定されています。脆弱性の悪用状況の信頼できる情報源として機能するとのことです。

KEV Catagloについて、以下に考慮する必要があります。

- 地域性は考慮されていない

- 基本的に米国の状況が反映されているため、「一部の国だけで流行している脆弱性」についてはKEV Catalogに記載されないと考えられます。

- 例えば、日本だけで使われているソフトウェアの脆弱性、ターゲットが日本だけの攻撃、等があります

- とはいえ、Globalで使われるソフトの脆弱性で既に攻撃実績がある物は、「たまたま日本を狙って攻撃していないだけ」という状況と思われる為、対処が必要な脆弱性として扱う事に問題は無いと思われます。

- 国内のソフトウェアに関しては、JVN9等を参照する必要があります。KEV Catalogだけ見ていればよい、とはならない事に注意が必要です。

纏めると以下の通りです。

- 既に悪用が確認されている脆弱性のカタログ

- 米国政府機関では、所定期間内に対応することが義務付けられている

- 信頼できる”悪用状況のソース”として、脆弱性管理のフレームワークで利用することが想定されている

- 地域性は考慮されないので、日本ではJVNの情報も併用が必要

何が追加されたのか

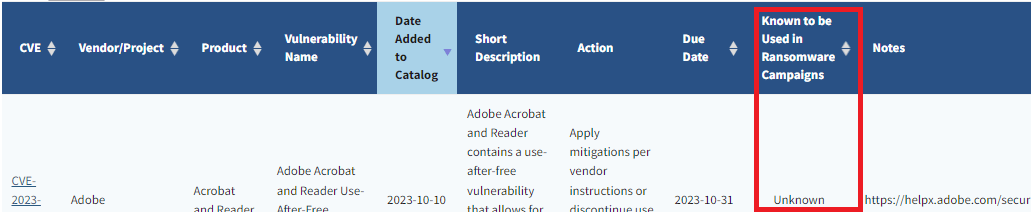

先述の通り、RVWPの一環としてKEV Catalogに「Ransomware Campaignsで使われていると知られている」事を示す行が追加されています。

この記事を書いている時点(2023/10/16)では、以下のような状態になっています。

- KEV Catalog総数: 2019件のCVE

- Known to be Used in Ransomware Campaignsの値

- Known: 184件のCVE

- Unknown: 835件のCVE

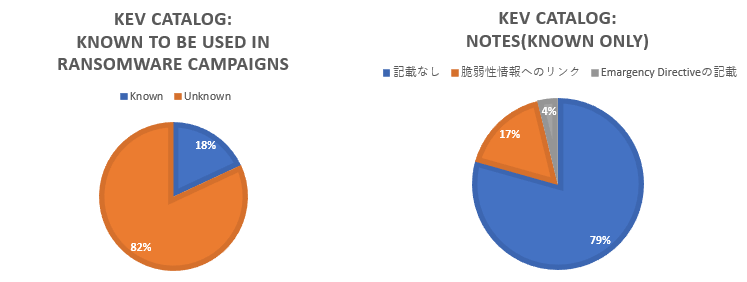

- Knownに該当するデータ

- “notes”項目等にRansomware Campaignsに関連があると直接分かるコメントがある物は、ない

- そもそもnotesに記載がない: 146件

- 脆弱性それ自体の説明へのリンク: 31件

- CISAのEmargency Directiveへのリンク(ED 20-03、ED 21-02、等): 7件

- “notes”項目等にRansomware Campaignsに関連があると直接分かるコメントがある物は、ない

純粋に、Known / Unknown の値が追加されただけのようです。

どう使えばいいのか

KEV Catalog側から見ると、Ransomware Campaignsの項目が加わっただけで、「参照すべき重要な情報が加わった」というものではありません。この変更はRVWP側から「Ransomware対策としてどの脆弱性を優先で対応すべきか」という目印になるだけで、この項目がUnknownだから優先度が低くなる、というものではありません。

- KEV Catalog自体が既に悪用されている脆弱性リストであり、Ransomwareでは悪用されていないが、組織内の侵入やデータ搾取では使われている、という事は十分にあります。

- FortiOSのSSL-VPNの脆弱性 CVE-2023-27997 は、多大な被害を出しましたがRansomwareでは使われていないので、Unknownのステータスです。

KEV Catalogの一般的な使い方である「優先して対応すべき脆弱性」という観点では、より優先すると考えることができる情報を得た、と考えてよいと思います

- KEV Catalogに登録された時点で悪用されている為、早々に対応すべきものと考えてよいでしょう。

- その中で、さらにRansomware被害につながる可能性がある物は優先的に対応する、という判断材料にはなると思われます。

- 決して「Knownではないものは優先度を下げてよい(やらなくてよい)」という意味合いではありません

- 確かに、既にKEV Catalogには1,000件を超えるCVEが登録されているので対応が難しいのは分かりますが…

システムの管理という観点ではなく「自組織のRansomware対策を充実させたい」という見方であれば、KEV Catalogに追加された脆弱性でKnownな物に対応していく、という使い方ができると思われます。

まとめ

今回のKEV Catalogに追加された行は、脆弱性管理の観点では「すごく重要とまでは言えない」物かもしれません。しかしながら、Ransomware Campaignに対抗するという観点では有用な情報です。この情報を意図的に誤読し、KEV Catalogに記載があっても Knownでなければ対応しなくてよい、という使い方は間違っているので、その点を念頭に置いて利用てください。

KEV Catalog自体は依然有用であり、直接参照して脆弱性のトリアージに使う事もできますが、SSVC等に組込んで利用することが本来想定されているものと思われます。FutureVuls10のようにSSVCに対応したトリアージができるツールなどを利用すると、より楽に脆弱性対応ができると考えられます。

また、KEV CatalogのKnown/Unknownに関わらず、Cyber Performance Goal(CPG)のアクションを参考にすることで、システムの安全性を高めることができます。

- 特定のプロトコルについては、特定のCPGアクションを参考にするとよいでしょう4

- RDPの場合は、CPG Actionの”2.C, 2.E, 2.G, 2.T, 2.U, 3.A”を参照するとよい、という使い方です

脆弱性対応についてお困りごとがあれば、弊社にご相談ください。

以上です。

参考

- 1.Known Exploited Vulnerabilities Catalog

- https://www.cisa.gov/known-exploited-vulnerabilities-catalog

- ↩

- 2.ALERT:CISA Releases New Resources Identifying Known Exploited Vulnerabilities and Misconfigurations Linked to Ransomware

- https://www.cisa.gov/news-events/alerts/2023/10/12/cisa-releases-new-resources-identifying-known-exploited-vulnerabilities-and-misconfigurations-linked

- ↩

- 3.Ransomware Vulnerability Warning Pilot (RVWP); StopRansomware

- https://www.cisa.gov/stopransomware/Ransomware-Vulnerability-Warning-Pilot

- ↩

- 4.Misconfigurations and Weaknesses Known to be Used in Ransomware Campaigns; StopRansomware

- https://www.cisa.gov/stopransomware/misconfigurations-and-weaknesses-known-be-used-ransomware-campaigns

- ↩

- 5.Cross-Sector Cybersecurity Performance Goals

- 分野横断的なサイバーセキュリティのパフォーマンス目標

- https://www.cisa.gov/cross-sector-cybersecurity-performance-goals

- ↩

- 6.Reducing the Significant Risk of Known Exploited Vulnerabilities

- https://www.cisa.gov/known-exploited-vulnerabilities

- ↩

- 7."CISA strongly recommends all stakeholders include a requirement to immediately address KEV catalog vulnerabilities as part of their vulnerability management plan. Doing so will build collective resilience across the cybersecurity community."

- ↩

- 8.Stakeholder-Specific Vulnerability Categorization; SSVC

- https://www.cisa.gov/stakeholder-specific-vulnerability-categorization-ssvc

- ↩

- 9.Japan Vulnerability Notes

- https://jvn.jp/jp/index.html

- ↩

- 10.FutureVuls

- https://vuls.biz/ ↩