こんにちは。井上です。今回は 2023/06/13にCISAから公開された、Binding Operational Directive 23-02(BOD:拘束力のある運用司令)について記載します。

ネットワーク機器の管理インターフェース取り扱いについて(BOD 23-02の概要)

2023/06/13に、CISAから”拘束力のある運用指令(BOD) 23-02”が発行されました。これは、インターネットに公開された管理インターフェースによるリスクの低減を目的とした指令です。

- BOD 23-02

- ガイダンス

運用指令の対象は連邦機関のシステム(正確には、FCEB)ですが、世の中のトレンドとして重要と思われる為、概要をこちらでまとめます。

BOD適用範囲

BODは、連邦情報及び情報システムを保護することを目的とした強制的な指示です。

国土安全保障省(DHS)長官に、指令の策定及び実施を監督する権限が与えられてており、連邦政府機関はこれらの指令に従う必要があります(一部システムを除く)。

これらの運用指令が適用されるシステムを「FCEB(Federal Civilian Executive Branch)」システムと呼称しているようです。

日本国内ではBOD 23-02に準拠する必要はありませんが、攻撃の兆候や対応として参考にすべきと思います。

背景情報

脅威アクターは特定のネットワークデバイスを使用して、組織ネットワークへの無制限のアクセスを獲得し侵害を行っています。セキュリティの問題や設定の誤り、古いソフトウェアの利用により、これらのデバイスは攻撃の標的となりやすくなっています。デバイスの管理インターフェースがパブリックインターネットに直接接続されている場合、リスクはさらに高まります。通常、デバイスの管理インターフェースは専用の物理インターフェースや管理ネットワークからアクセスするために設計されており、パブリックインターネットからの直接アクセスは想定されていません。昨今はこの管理用インターフェースを狙った攻撃が発生しています。

政府機関はBOD 23-02によって、特定のデバイスにおいての安全でない管理インターフェースや誤った設定による攻撃のリスクを減らすための対策を講じることを求めています。

管理インターフェースがインターネットに公開されている場合、攻撃を受けるリスクが高い。

その為、管理インターフェースの管理を適切に行う必要がある。

対象デバイス

この指令では、次の基準の両方を満たすデバイスにのみ適用されます。

- ルータ、スイッチ、ファイアウォール、VPNルータ、プロキシ、ロードバランサ、サーバ管理インターフェース(iLOやiDRAC等)で、連邦情報システムのネットワーク上に接続されているもの

- 管理インターフェースがパブリック インターネット経由のリモート管理にネットワーク プロトコルを使用しているデバイス(HTTP/HTTPS/FTP/SNMP等)。

- 但し、クラウドサービスプロバイダー(CSP)の管理で使用されるWebアプリケーションおよびインターフェースには適用されません。

ネットワーク機器だけではなく、サーバの管理インターフェースも対象としている。

ガイダンスによるとプロトコルも列挙されています。個の列挙に含まれていないプロトコルでも、管理用としてインターネットに公開されている場合は注意が必要です。

- HTTP, HTTPS, FTP, SNMP, Telnet, TFTP, RDP, rlogin, RSH, SSH, SMB, VNC, X11

ネットワーク越しに管理用の接続ができる、それがインターネットに公開されている、という点が問題となります。

対策

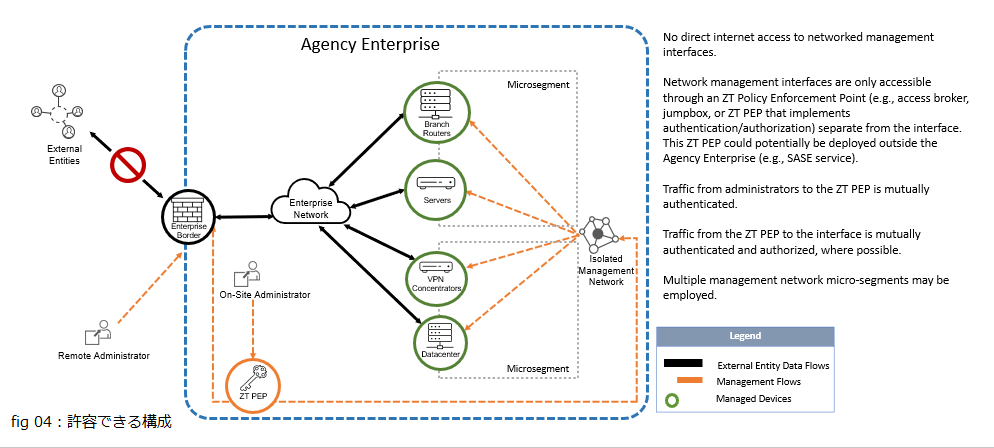

対策として、ゼロトラストアーキテクチャをCISAは推奨しています。

これについては、OMB M-22-09やNIST 800-207、TIC 3.0機能カタログ、CISAのゼロトラスト成熟度モデルを推奨しています。

CISAは以下の対応を要求しています。日本ではBOD 23-02に適合する必要はありませんが、参考になるでしょう。

- CISAによる通知や政府機関での対象となる管理インターフェースの発見から、14日以内に以下を行う(指摘されたら対応)

- 企業の内部ネットワークからのみアクセスできるようにする(インターネットから削除する)

- インターフェース自体とは別のポリシーを適用するポイントを通じてのアクセス制御を強制する(ゼロトラストアーキテクチャの一部として実施)

- この指令の範囲内として特定されたデバイスについて、少なくとも以下の1つが確実に適用されるようにする(全体として対応)

- (内容は上述と同じ、インターネットからの削除と、ポリシーの強制を示しているので、記載は省略)

CISAから一般的な利用例のサンプルが提示されています。

- ガイダンスの画像を引用しています。

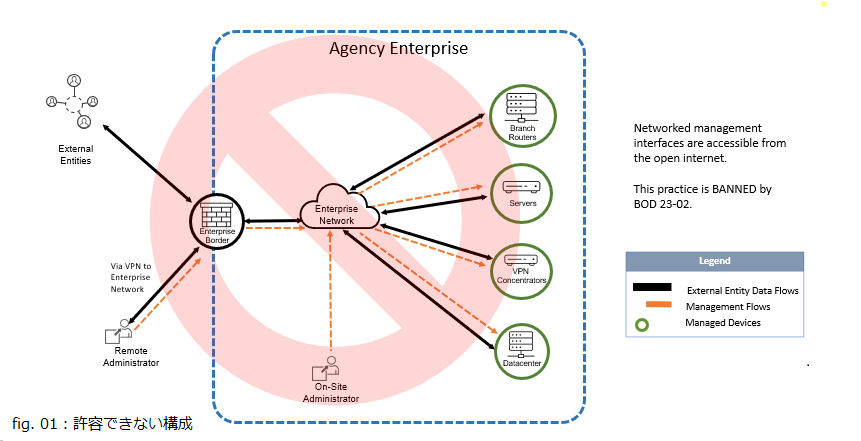

fig01は、管理インターフェースがインターネットに接続され、そのインターフェースにはアクセス制限がされていない状態です。VPN等で認証認可は設定されていますが、アクセス自体は行えるようになっており、推奨されません。

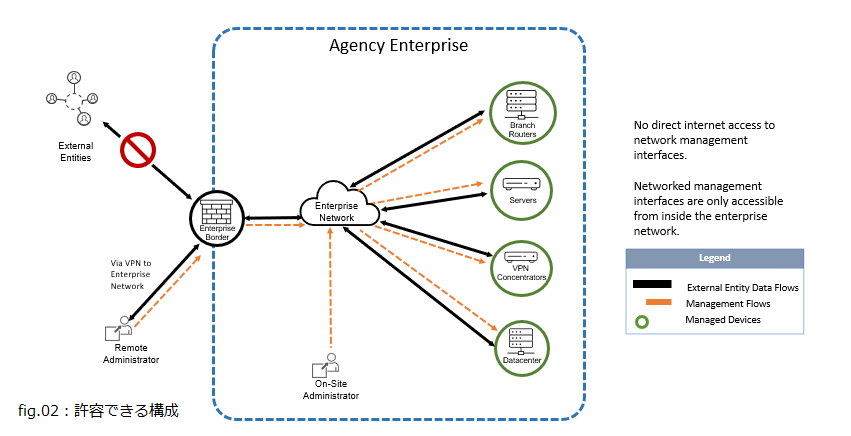

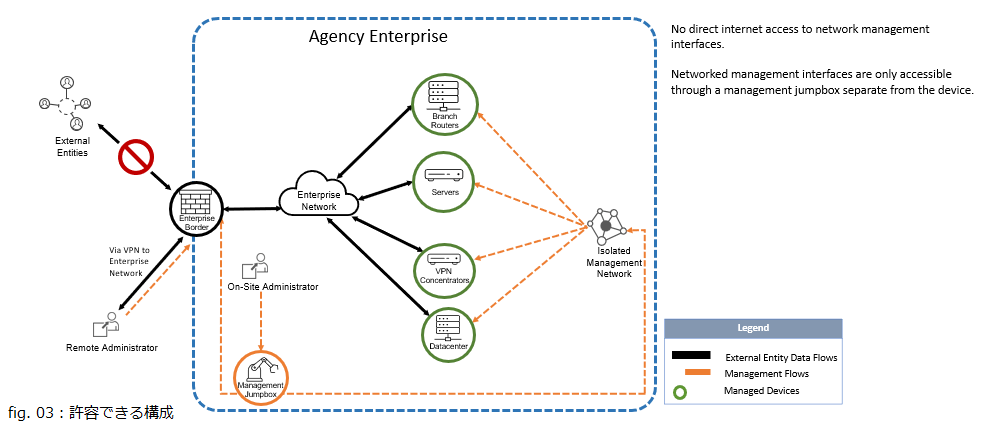

これを是正するために、インターネットとの接続点でアクセス制限をする(fig02)、管理用のjumpbox(踏み台サーバ)からのアクセスのみに限定する(fig03)、Zero Trustを強制しつつ管理用ネットワークをマイクロセグメント化した環境でアクセスさせる(fig04)、等が例示されています。

システム構築後の変更は難しいと思われるため、先ずはインターネットからのアクセスを制限し、徐々にfig. 04のような構成に移行する/今後のシステム更改時にはそのように設計するのが良いと思われます。

管理用インターフェースをインターネット側に直接さらすのではなく、アクセス制限が必要。

最低限、インターネット接続口での制限は必要で、踏み台でのアクセス強制(ポリシー強制)、管理ネットワークのマイクロセグメント化、等が必要。

すぐに実施できない場合は、現状の把握と、インターネット側のアクセス制限を行う。設計変更を伴うので、順次踏み台によるポリシー強制や管理ネットワークのマイクロセグメント化などを行う/システム更改時に適用する。

まとめ

機器の管理ポートをインターネットに公開するのは、リスクが高いです。アクセス制限やポリシーの強制をを行い、慎重に管理する必要があります。

これらのBOD 23-02の指摘部分を修正したとしても、ネットワーク機器以外のサーバ等の脆弱性が放置されている場合は、そこから侵入されてしまうことがあります。

fig. 02のような構成の場合、公開Webサーバが脆弱性を突かれて攻撃を受けた場合は内部ネットワークに侵入され、管理インターフェースにアクセスができてしまいます。

ネットワーク機器の管理インターフェースの管理も必要ですが、その他で利用しているサーバの脆弱性管理も重要となります。

これらのリスクを回避するためには、先ずは現状の確認が必要になります。自組織が利用しているIPアドレスと利用用途などの精査を行うことが重要です。

弊社では以下を提供していますので、何かあればお気軽にご相談ください。

- 脆弱性管理サービス FutureVuls

- セキュリティコンサルティングサービス (お問い合わせフォーム)