運用担当の脆弱性管理をサポート

セットアップ

対象システムの登録はコマンド一行で完了

- ワンライナーでスキャナのインストールからOS(LinuxOS/WindowsOS向け)の脆弱性検知まで簡単にセットアップできます。

- スキャナはバイナリ一つなのでAnsibleなどの他のツールと組み合わせが容易です。

システムの可用性が第一 余計な負荷はかけられない

- 閉域網でのスキャンやライブラリスキャンなど、様々な環境の登録も数分で設定できます。

- ネットワーク機器は画面上から登録できます。実機へのインストールやネットワークアクセスは発生しません。

既存システムにほとんど影響なく導入可能

- パッケージ情報やメモリの情報などを取得する低負荷なスキャナです。また、スケジュール実行(cron/タスクスケジューラ)のため常時起動のエージェントがなく、業務時間にあわせたスケジュール実行が可能です。

- ネットワークスキャナのような擬似攻撃は行なわないため、サービスへの影響はありません。

- 静的リンクなバイナリを1ファイル配置するだけで動作します。追加の依存パッケージは必要ありません。

- また、スキャン対象サーバにバイナリを入れず同じネットワークからSSHを利用したエージェントレスによるリモートスキャンもできます。

豊富な管理対象とスキャン方法

- Linux、Windows、SBOM、OSSライブラリ、フレームワーク、ネットワーク機器、商用製品など様々な対象とスキャン方法をサポートしています

- 詳細はFutuerVuls Blogも参照してください。

万全なセキュリティ対策

- MFAや送信元IPアドレス制限、パスワードリスト攻撃対策、不正ログイン検知などのセキュリティ対策をしています。

- お客様システム側からFutureVulsサービス側へのHTTPSを許可すれば動作します。サービスからお客様システム側への通信は発生しません。

情報収集

クラウド・オンプレ・閉域網環境、すべてを一つのビューで一括管理

- マルチクラウド、オンプレ環境、閉域網環境での脆弱性検知にも対応しています。

- 環境ごとに別々のツールを使い分ける必要はありません。FutureVulsを使うとすべての環境を一つのビューで一括管理できます。

自分のシステムに関係のある脆弱性のみを管理

- 年間1万5千件以上公開される脆弱性をすべて見る必要はありません。FutureVulsでは自分のシステムに関係のある脆弱性に限定して対応状況を管理できます。

脆弱性のリスク変化をリアルタイムに把握

- SSVCの対応優先度、CVSSスコアや深刻度の変更、攻撃コードの公開など、脆弱性情報の更新で通知されるため、最新情報を元にリスク評価と対応を再検討できます。

影響調査/情報共有・判断

自動で振り分けられた高リスクな脆弱性を優先的に対応

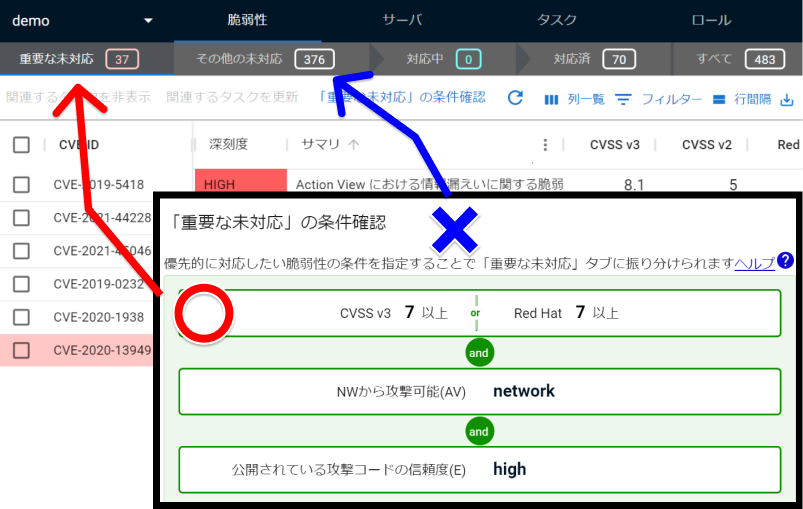

- CVSSベクタや脆弱性の外部状況などの条件をあらかじめ設定し、検知した脆弱性の重要度を自動で振り分ける、重要フィルタ機能があります。

- 予め定義した重要フィルタの条件に該当する脆弱性が検知された場合に、複数のメンバーが同じフィルタルールで判断し優先的に対応できます。

リスク緩和のための付加情報を元に対応方針検討

- ソフトウェアアップデートの有無や緩和・回避方法・IPS防御ルールの有無が画面上に表示されます。システムの状況を見ながら対応方法を講じることができます。

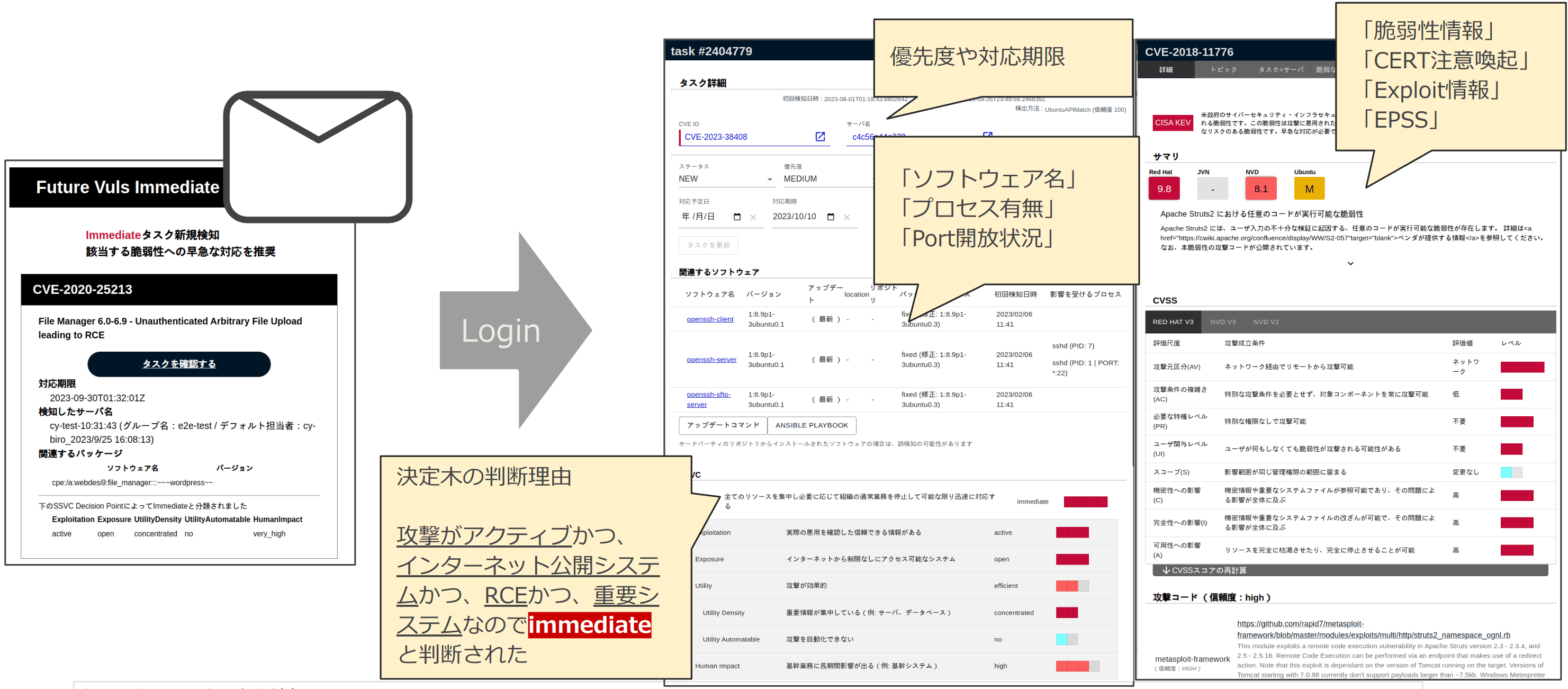

SSVC機能が実際のリスクをもとに対応レベルを判断し、運用者に対応を指示CSIRTプラン

- 運用者は「immediate」「out-of-cycle」検知の通知受けてFutureVulsにログインします。

- FutureVulsの画面には下記の情報が表示されています。

- どのサーバで

- 何の脆弱性が検知されており、

- 該当するプログラムやライブラリはどれで

- その脆弱性なプロセスが実行中であり、

- ポートをリスンしているか

- さらに、タスク画面では、SSVCの判断根拠を確認できます。 「CVSS スコアが 9 なので緊急対応が必要」といったような曖昧な対応指示ではなく、 SSVC機能が「immediate」と判断した明確な判断根拠を画面上で確認できます。このタスクは以下の理由で「immediate」と判断されたことが確認できます。

- インターネット上で実際に悪用されており

- ネットワーク越しに乗っ取り可能なRCEの脆弱性であり

- インターネットに露出しているシステムであり

- ビジネス的にインパクトが大きいシステム

- また、現実的に対応できる数まで高リスクな脆弱性を絞り込むことができます。 「インターネット公開の重要システム」を想定して分類したところ、対応が必要な「immediate」と「out-of-cycle」を全体の1.5%まで絞り込めました。

対応・管理

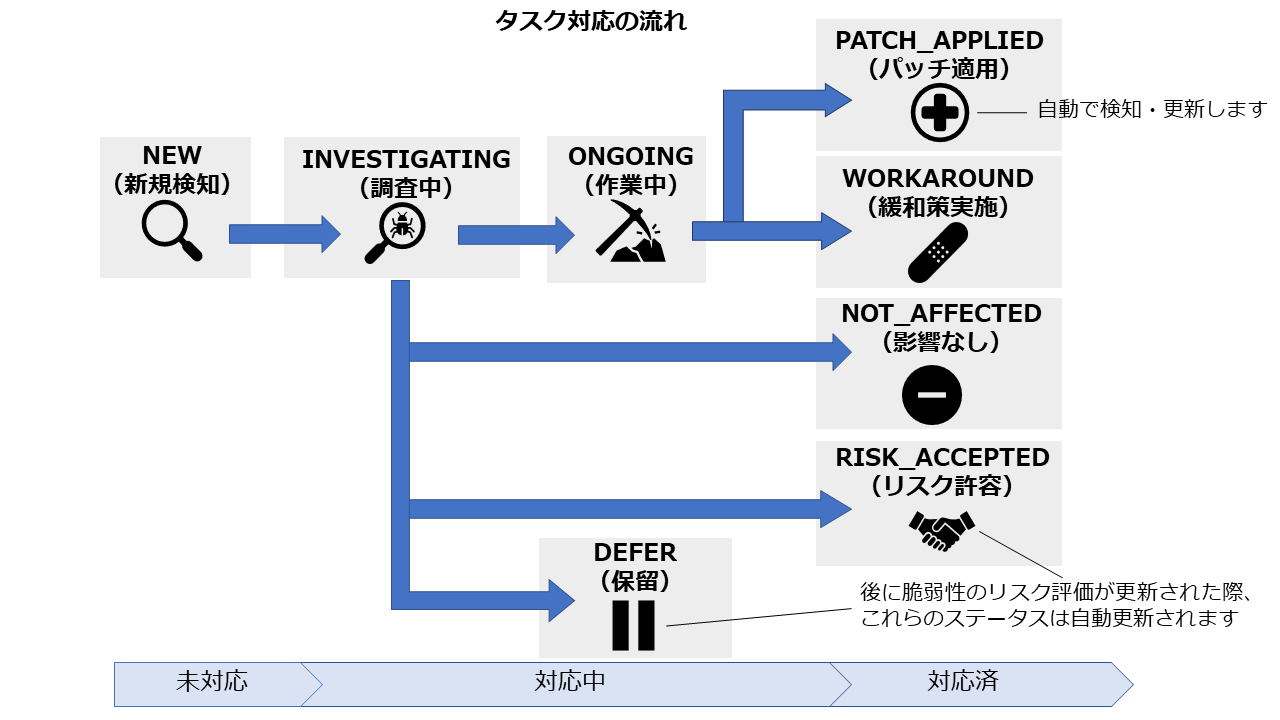

検知した脆弱性の対応をタスク管理

脆弱性が検知された段階で「1サーバ × 1脆弱性」を1 タスク として自動起票されます。

起票されたタスクは対応状況に応じて、以下のステータスで管理されます。脆弱性が解消されると自動的にクローズされます。

環境に合わせたソフトウェアアップデート方法をサポート

- 脆弱性を解消するための アップデート用のコマンド を表示します。運用者は画面上に表示されたコマンドを対象サーバ上で実行すれば該当の脆弱性が解消されます。

- 画面からダウンロードできるAnsible Playbookを使うと、アップデート作業を自動化できます。

- AWS連携設定を行うとFutureVuls画面上からAWS Systems Manager経由でOSパッケージをアップデートできます。

IPSと連携し防御ルールを自動適用

- Trend Micro Cloud One Workload Security("Workload Security")と連携設定をすると、検知結果に最適化された防御ルールを自動で生成します。

- 検知された脆弱性がWorkload Securityで実際に防御中の場合、タスクステータスが自動で"WORKAROUND(緩和策実施)"に設定されます。

- FutureVuls画面上で「防御ルールが存在するが有効になっていない場合」がわかるので、防御ルールの適用漏れに気づくことができます。