セキュリティ担当の脆弱性管理をサポート

FutureVulsの脆弱性管理の全体像

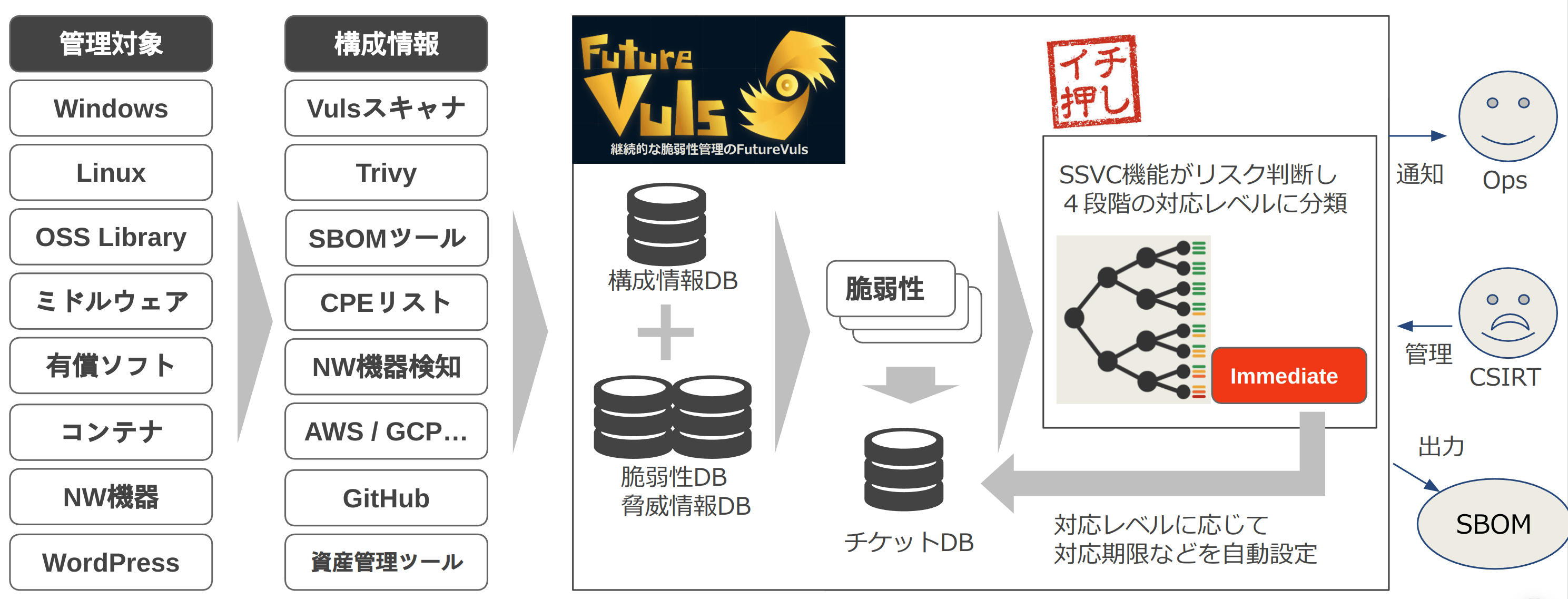

資産と脆弱性を一元管理。リスクベースでの対応判断と指示を自動化。

- 様々なツールを用いて、FutureVulsクラウドサービスに資産とその正確な構成情報を登録します。

- アップロードされた構成情報と脆弱性DBを用いて脆弱性検知処理を実施し、全社の資産と脆弱性を特定します。

- セキュリティ部門にとっては「検知した脆弱性の対応判断と優先順位付け」と「対応状況の追跡」が運用上の課題となります。

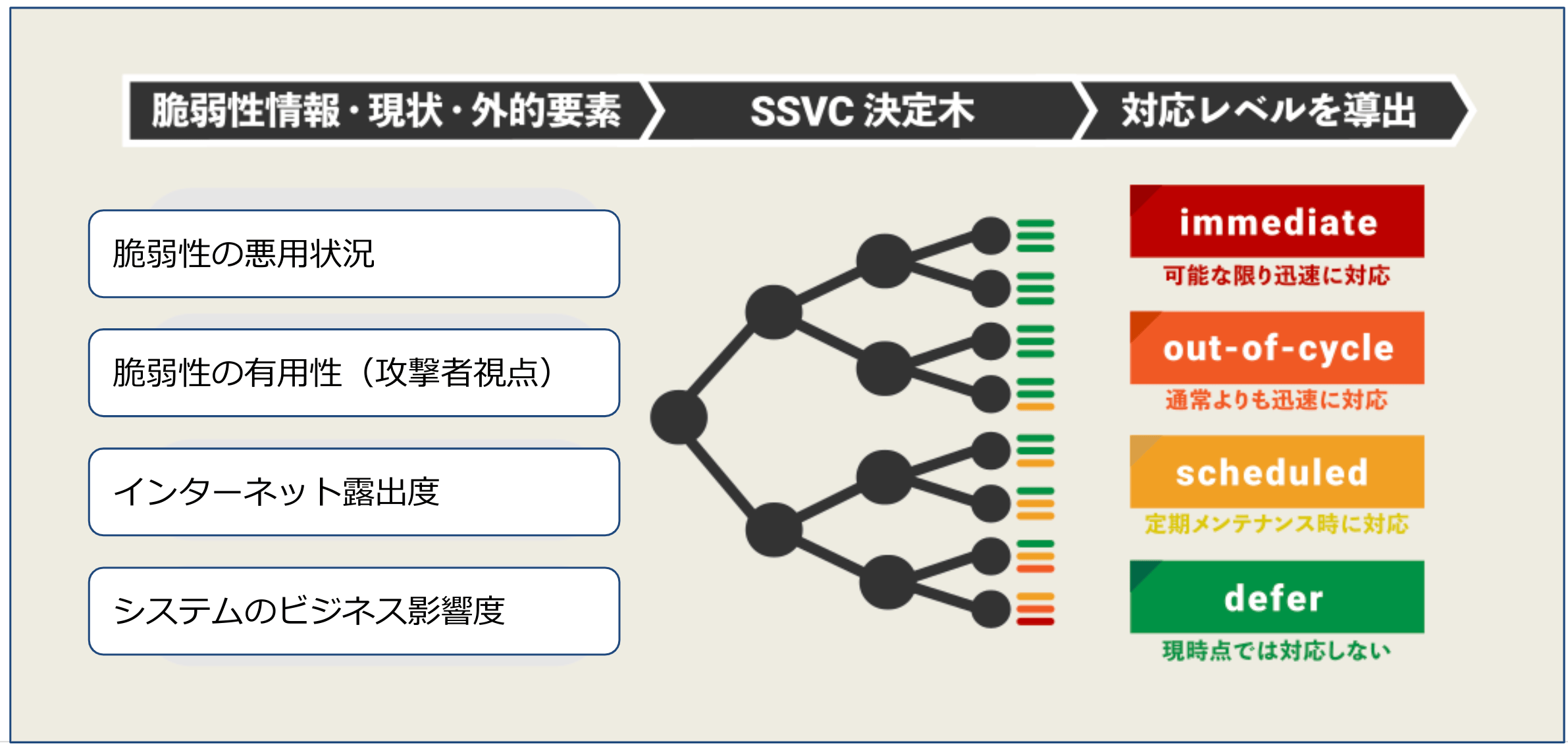

- FutureVulsは「SSVC」という自動トリアージ機能を実装しています。

- 「SSVC機能」は、検知された脆弱性を実際のリスクに応じて4段階の対応レベルに自動的に分類します。

- さらに対応レベルに応じて、対応期限や優先度を自動設定することで運用者への指示を自動化します。

- たとえば、緊急度が一番高い「immediate」に分類されたタスクの対応期限を1週間後に、優先度を「High」にするといったステータスの自動設定が可能です。

- セキュリティ担当は、FutureVulsに一元管理された対応状況をもとに全社の脆弱性を管理できます。

情報収集

多様なシステム構成要素を一元管理

- 有償ミドルウェア、アプリケーション依存ライブラリ、WordPressプラグインをはじめ、Linux、Windows、コンテナ、ネットワーク機器ファームウェアなどを網羅しています。 (対応環境一覧)

日々公開される脆弱性情報を豊富な情報ソースから自動で収集

- FutureVulsはお客様に代わり、NVDやJVN、Red Hat、Amazon Linux、GItHubなど複数のデータソースより、新規脆弱性の検知から更新情報まで自動的に収集します。

- JPCERT/CCや、US-CERTから発信される警戒情報の他、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)が公開している「既知の悪用された脆弱性カタログ(Known Exploited Vulnerabilities (KEV) catalog)」("CISA-KEV")も自動収集しています。

- Metasploit Framework、ExploitDB、NVD、GitHubレポジトリなどから収集した攻撃コード(POCやExploit)情報を信頼度と共に表示します。

- 「今後 30 日以内に脆弱性が悪用される可能性」を数値化する EPSS を取り込んでおり検知した脆弱性のトリアージに利用できます。

- 利用中のOSや、OSSライブラリのサポート期間(EOL)情報を表示します。

ゼロデイ脆弱性を検知

- WindowsやLinuxのスキャンではパッチ未提供の脆弱性(ゼロデイ脆弱性)を検知できます。ゼロデイ脆弱性の回避策がベンダから公開されている場合はそれも表示するので迅速に対応できます。

CVE-IDが割り当てられない脆弱性も検知

- アプリケーションライブラリの脆弱性はCVE-IDが割り当てられないものも多いですが、各言語専用の脆弱性情報でカバーされているCVE-ID未割り当てな脆弱性も検知できます。

和製ソフトウェアの脆弱性も検知

- 日本向けの製品のような「NVDに含まれないがJVNには脆弱性情報が登録されている和製ソフトウェア」の脆弱性も検知できます。

影響調査、優先度及び対応判断

脆弱性のあるソフトウェアが実行中か把握

- 公開された脆弱性に該当するソフトウェアの特定といった影響調査を自動で行います。

- 脆弱性が検知されたソフトウェアに関連するプロセスがサーバ上で起動中か、ネットワークポートを開いてListenしているかが表示されることで、プロセスの情報を考慮した優先度付けができます。

信頼・実績のあるスキャナで影響調査を正確に

- NVDやJVNにはソフトウェア本家(アップストリーム)のバージョンが記載され、`rpm`や`deb`等のパッケージ管理ツールのバージョン番号とは異なります。影響調査時はNVDやJVNではなく、スキャン対象に応じた適切なデータソースを正しく評価する必要があります。FutureVulsの検知ロジックは、世界各国100人以上が開発に参加し1000回以上の改良を重ねたOSSをベースにしており、膨大なデータソースを正しく評価可能です。

| Linuxディストリビューション | 修正されたバージョン |

|---|---|

| アップストリーム | 2.4.52 |

| Red Hat Enterprise Server 6, 7 | 影響なし |

| Ubuntu 18.04 | 2.4.29-1ubuntu4.21 |

| Ubuntu 20.04 | 2.4.41-4ubuntu3.9 |

| Debian Strech | 2.4.25-3+deb9u12 |

| Debian Buster | 2.4.38-3+deb10u7 |

| Amazon Linux2 | httpd-2.4.52-1.amzn2.x86_64 |

判断に必要な複数の脆弱性情報を比較・補完

- NVDやJVN,Red Hat,Microsoftなど複数のデータソースから、脆弱性の概略の説明文(サマリ)、CVSSベクタ、CWE、CISA Known Exploited Vulnerabilities Catalog、公的機関の警戒情報、公開されている攻撃コード、ディストリビューションのサポートページ、その他参考となるURLなどを表示します。

- 対象の脆弱性に対しNVDが公表するCVSSにおいて、「機密性」「完全性」「可用性」への影響度を確認できます。

- 攻撃コード(Exploit)の有無を表示します。Metasploit Framework、ExploitDB、GitHubレポジトリなどから収集した攻撃コード情報を信頼度と共に表示します。

全システムの脆弱性を横断的に管理CSIRTプラン

- 複数のシステム(グループ)を束ねてグループ横断で管理することができます。(グループセット機能)

- グループセット機能で複数システムを一つに束ねて横断管理することで、影響調査から判断を画面上から一括で行えます。

調査したい脆弱性の影響範囲を瞬時に特定CSIRTプラン

- ソフトウェア横断検索機能を使うと、社内で利用中のソフトウェアを横断的に検索できます。検索結果にはシステム、サーバ、バージョンも含まれているので、例えば今朝ニュースになった、新しすぎてまだ脆弱性データベースに登録されていない脆弱性でも画面上からソフトウェア名で横断検索してバージョン番号をもとに影響調査できます。

組織の対応ポリシーを柔軟に定義、高リスクな脆弱性のみ抽出

- CVSSスコアだけで判断すると対象数が多すぎて運用が回りません。

- お客様のセキュリティポリシーに沿って「Red HatのCVSSスコアが7以上」かつ「ネットワークから攻撃可能」かつ「権限なしで攻撃可能」かつ「攻撃コードが公開されている」などの高リスクとみなす条件を事前定義し高リスクな脆弱性を柔軟にフィルタリングできます。

- セキュリティ担当は、グループ単位で高リスクな脆弱性のルールを保存できます。運用担当はルールにより自動でフィルタリングされた高リスクな脆弱性に優先的に対応できます。

- 「CSIRTプラン」は「SSVC」という自動トリアージ機能を搭載しており、実際のリスクに応じた優先度判断と対応指示を自動化できます。

判断はFutureVuls上で完結

- 判断に必要な情報は全て画面上で一覧化されるため、個別システムの状況を運用担当者に確認する必要がありません。

CVSSスコアに加えて、ユーザ環境やリスク状況などを組み合わせて判断

- CVSSスコアのみで判断すると対応すべき対象が多くなり、実際の運用が困難になります。

- CVSSスコア以外の危険因子を組み合わせて判断ができます。またシステムの環境や攻撃コード公開有無など状況に応じて、CVSSの再計算が可能です。

最新の自動トリアージエンジン「SSVC」を搭載。リスクベースの判断から対応指示までを全自動化CSIRTプラン

- FutureVulsののSSVC機能を使うと検知した脆弱性の『リスク = 脆弱性 x 脅威 x 資産重要度』を考慮して対応レベルを4段階に決定できます。

- 「インターネット公開の重要システム」を想定して分類したところ、対応が必要な「immediate」と「out-of-cycle」を全体の1.5%まで絞り込めました。

実施・管理

リスクの高い脆弱性を運用者にすぐに注意喚起

- トピック機能を使い、脆弱性に対する調査結果や危険度などを投稿し、組織内で情報を共有できます。また、対応が必須な脆弱性をDanger指定することで、脆弱性のリストや詳細表示画面で目立つように表示でき、注意喚起するときに役立ちます。

- 事前設定したルールに従い高リスクな脆弱性を組織内に自動的に注意喚起する自動注意喚起機能CSIRTプランや、低リスクと判断した脆弱性を自動でタスク非表示にする自動非表示機能CSIRTプランなどで運用を効率化できます。

注意喚起した脆弱性の対応状況を追跡

- 注意喚起した脆弱性の対応状況は、システム横断的に確認できます。運用者がソフトウェアアップデートした、または設定で回避したなど、対応状況を画面上で追跡できます。

- タスクのコメント機能により対象の脆弱性対応状況を運用者に確認、対応指示、進捗管理をすることができます。

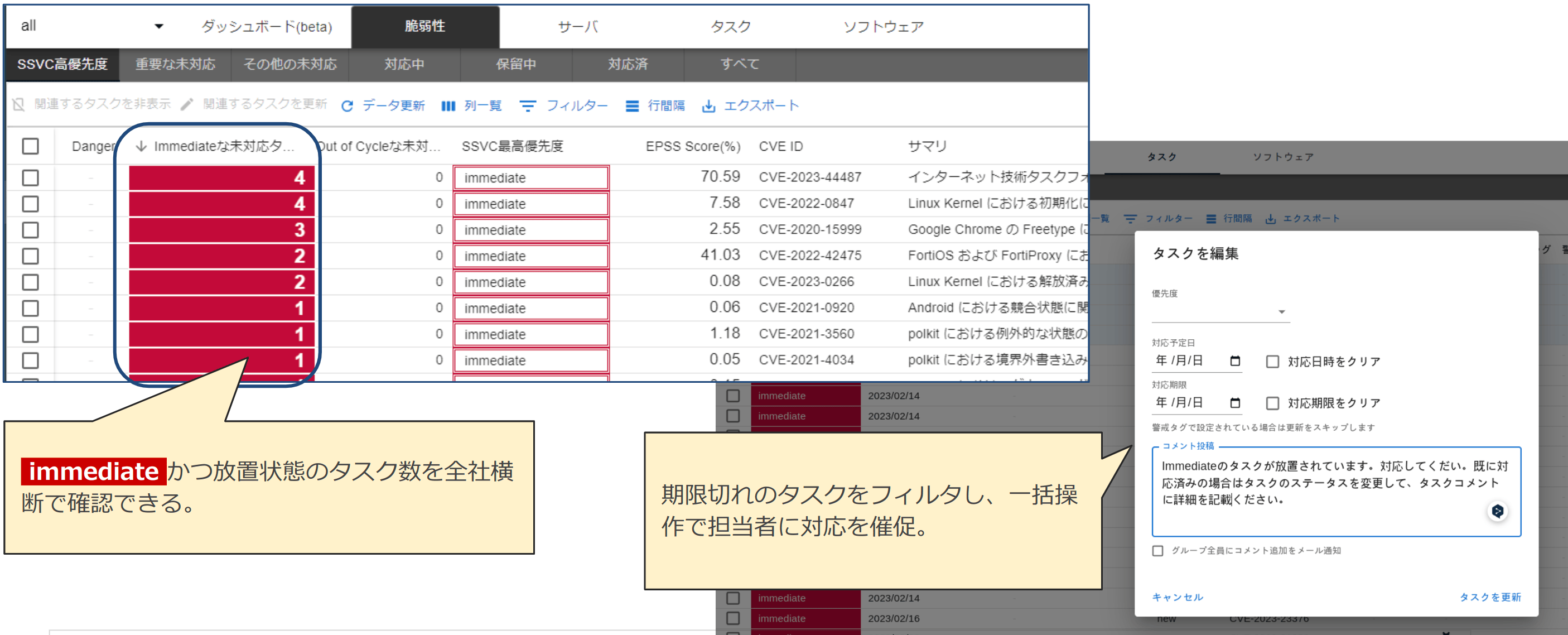

SSVCのトリアージ結果を追跡し、対応期限が切れたタスクに対して一括で対応を催促CSIRTプラン

- CSIRTは全社横断で「immediate」と「out-of-cycle」の対応状況を確認。対応期限が超過したタスクには一括で対応を催促。脆弱性管理の工数を削減可能。

経営への報告

ニュースになるような重大な脆弱性は、自社への影響を迅速に把握CSIRTプラン

- グループセット機能により、複数グループ(システム)を横断管理できるため、全社的な影響がひと目で分かります。

- ソフトウェア横断検索機能により、グループセット内の特定のソフトウェアを検索・特定することができます。たとえばLog4shellのケースでは、「log4j」でソフトウェア検索すると、該当するシステム・サーバ・バージョンが表示されます。資産管理面でも役立ちます。

グループの対応進捗を可視化・報告、システム単位での脆弱性対応詳細も把握CSIRTプラン

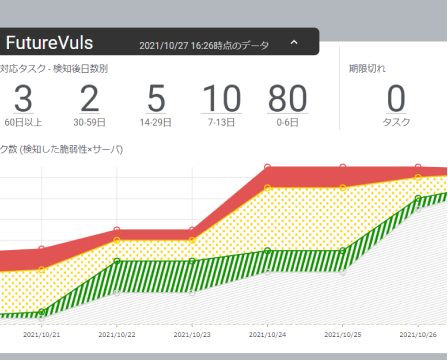

- ダッシュボード機能により、各グループの脆弱性数の推移やタスクが作成されてからの日数、タスク対応状況を表示します。順調に対応できているグループと対応が遅れているグループが一目瞭然であり、システム別の脆弱性対応状況を一覧で表示できます。

- タスクのコメントには対応状況の詳細が書かれていますのでシステム監査にも利用できます。